Wetenschap

Specificatiekwetsbaarheid in apparaten die Bluetooth spreken is verholpen

Krediet:CC0 Publiek Domein

De ontdekking van een fout in de Bluetooth-specificatie die een aanval in staat zou kunnen stellen om uw informatie te bespioneren, kwam deze week in het nieuws; de aanvaller zou in staat kunnen zijn de codering van Bluetooth-apparaten te verzwakken en te snuffelen in communicatie of vervalste apparaten te sturen om een apparaat over te nemen, zei De rand .

De fout werd erkend door de groep die toezicht hield op de Bluetooth-standaard, en de specificatie is gewijzigd.

De aanval kreeg de naam KNOB en werd geïdentificeerd en gedemonstreerd door een internationale groep onderzoekers. Daniël Antonioli, Singapore University of Technology and Design; Nils Ole Tippenhauer, CISPA Helmholtz Centrum voor Informatiebeveiliging; en Kasper Rasmussen, Universiteit van Oxford, waren de rechercheurs.

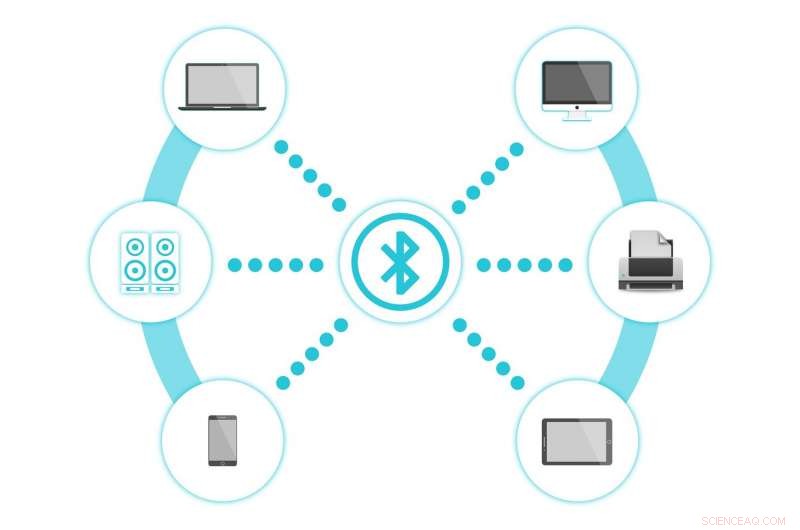

Dit aanvalspotentieel had in principe betrekking op alle apparaten die "Bluetooth" spreken, zeiden de onderzoekers; elk standaard-compatibel Bluetooth-apparaat, ze zeiden, kwetsbaar zou kunnen zijn.

"We hebben KNOB-aanvallen uitgevoerd op meer dan 17 unieke Bluetooth-chips (door 24 verschillende apparaten aan te vallen). Op het moment van schrijven, we hebben chips van Broadcom kunnen testen, Qualcomm, Appel, Intel, en chicony-fabrikanten. Alle apparaten die we hebben getest, waren kwetsbaar voor de KNOB-aanval."

In november 2018 deelden ze details van de aanval met de Bluetooth Special Interest Group, het CERT-coördinatiecentrum en het International Consortium for Advancement of Cybersecurity on the Internet (ICASI), een door de industrie geleid coördinatieorgaan.

KNOB staat voor Key Negotiation of Bluetooth (KNOB) Attack. De reden voor die naam werd duidelijk bij het zien hoe de aanval werd beschreven.

"De specificatie van Bluetooth omvat een onderhandelingsprotocol voor coderingssleutels waarmee kan worden onderhandeld over coderingssleutels met 1 byte entropie zonder de integriteit van het onderhandelingsproces te beschermen. Een aanvaller op afstand kan de entropieonderhandeling manipuleren om elk standaard compatibel Bluetooth-apparaat te laten onderhandelen over coderingssleutels met 1 byte entropie en vervolgens brute kracht de lage entropiesleutels in realtime."

Een verder gedetailleerd overzicht komt van Carnegie Mellon University Software Engineering Institute, CERT Coördinatie Centrum, gesponsord door het Department of Homeland Security Office of Cybersecurity and Communications:

"Het onderhandelingsproces over de lengte van de coderingssleutel in Bluetooth BR/EDR Core v5.1 en eerder is kwetsbaar voor pakketinjectie door een niet-geverifieerde, aangrenzende aanvaller die kan leiden tot het vrijgeven van informatie en/of escalatie van bevoegdheden. Dit kan worden bereikt met behulp van een aanval die wordt aangeduid als de Key Negotiation of Bluetooth (KNOB) -aanval, dat is wanneer een derde partij twee of meer slachtoffers dwingt om overeenstemming te bereiken over een coderingssleutel met slechts één byte entropie. Zodra de entropie is verminderd, de aanvaller kan de coderingssleutel brute-forceren en gebruiken om communicatie te decoderen."

(Jakob Kastrenakes, De rand , merkte vrijdag op:"De kwetsbaarheid is behoorlijk slim:in plaats van de codering direct te breken, het stelt hackers in staat om een paar Bluetooth-apparaten te dwingen om in de eerste plaats zwakkere codering te gebruiken, waardoor het veel gemakkelijker te kraken.")

Vooruit gaan, wat is er gedaan om de fout te verhelpen?

Zak Doffman, CEO van Digitale Barrières, gemeld in Forbes dat "Om het probleem op te lossen, de Bluetooth Core-specificatie is gewijzigd "om een minimale lengte van de coderingssleutel van 7 octetten voor BR/EDR-verbindingen aan te bevelen."

Productontwikkelaars kregen te horen dat ze bestaande oplossingen moesten updaten.

Hier zijn fragmenten uit de Bluetooth-beveiligingskennisgeving.

"Om de kwetsbaarheid te verhelpen, de Bluetooth SIG [The Bluetooth Special Interest Group is de standaardorganisatie die toezicht houdt op de ontwikkeling van Bluetooth-standaarden.] heeft de Bluetooth Core-specificatie bijgewerkt om een minimale lengte van de coderingssleutel van 7 octetten voor BR/EDR-verbindingen aan te bevelen. De Bluetooth SIG zal ook testen bevatten voor deze nieuwe aanbeveling binnen ons Bluetooth-kwalificatieprogramma. In aanvulling, de Bluetooth SIG raadt productontwikkelaars ten zeerste aan om bestaande oplossingen bij te werken om een minimale lengte van de coderingssleutel van 7 octetten voor BR/EDR-verbindingen af te dwingen."

De beveiligingsmededeling bevatte ook enkele beperkingen op het gebied van bereik en timing die bepalen of een dergelijke aanval daadwerkelijk met succes kan worden uitgevoerd.

"Om een aanval te laten slagen, een aanvallend apparaat zou zich binnen het draadloze bereik moeten bevinden van twee kwetsbare Bluetooth-apparaten die een BR/EDR-verbinding tot stand brachten. Als een van de apparaten de kwetsbaarheid niet had, dan zou de aanval niet slagen. Het aanvallende apparaat zou moeten onderscheppen, manipuleren, en opnieuw verzenden van onderhandelingsberichten over sleutellengte tussen de twee apparaten, terwijl ook transmissies van beide worden geblokkeerd, allemaal binnen een smal tijdvenster. Als het aanvallende apparaat erin slaagde de gebruikte coderingssleutel te verkorten, het zou dan een brute force-aanval moeten uitvoeren om de coderingssleutel te kraken. In aanvulling, het aanvallende apparaat zou de aanval moeten herhalen elke keer dat versleuteling wordt ingeschakeld, aangezien de onderhandeling over de grootte van de versleutelingssleutel elke keer plaatsvindt."

Op het moment van dit schrijven, rapporten van verschillende sites probeerden updates over de fout te leveren en welke leveranciers deze aanpakten door acties of acties die nog in de coulissen waren.

De onderzoekers, In de tussentijd, presenteerden hun bevindingen op het USENIX Security Symposium. (USENIX begon in 1975 als de oorspronkelijke UNIX-gebruikersgroep en is sindsdien uitgegroeid tot de Advanced Computer Systems Association.)

De paper van het team waarin hun onderzoek werd beschreven, was getiteld "The KNOB is Broken:Exploiting Low Entropy in the Encryption Key Negotiation Of Bluetooth BR/EDR" en is opgenomen in de Proceedings of the 28th USENIX Security Symposium.

Er is geen bewijs dat de aanval daadwerkelijk is gebruikt, zei Steven Melendez op vrijdag in Snel bedrijf .

TechSpot 's Adrian Potoroaca ging in op de status van de situatie in een korte samenvatting. "Hoewel alle huidige Bluetooth BR/EDR-apparaten er vatbaar voor zijn, er is een gemakkelijke oplossing die Microsoft en Apple al aan het uitrollen zijn. De Bluetooth Core-specificatie is ook gewijzigd om fabrikanten te verplichten om in toekomstige apparaten een minimale lengte van de coderingssleutel van zeven octetten (tekens) hard te coderen."

evenzo, Snel bedrijf had zijn rapport, zeggen dat de industriegroep achter Bluetooth-standaarden de specificatie heeft bijgewerkt om te korte coderingssleutels te verbieden, terwijl bedrijven, waaronder Microsoft en Apple, besturingssysteempatches uitrolden om de fout in hun updaterondes te verhelpen.

© 2019 Wetenschap X Netwerk

Hoe goed is een wedstrijd? Statistieken in forensische vuurwapenidentificatie zetten

Hoe goed is een wedstrijd? Statistieken in forensische vuurwapenidentificatie zetten Studie onthult geheim 18e-eeuws portret

Studie onthult geheim 18e-eeuws portret Zelfassemblage van zeer poreuze kristallijne deeltjes tot nieuwe fotonische materialen voor detectietoepassingen

Zelfassemblage van zeer poreuze kristallijne deeltjes tot nieuwe fotonische materialen voor detectietoepassingen Cementloze vliegasbinder maakt beton groen

Cementloze vliegasbinder maakt beton groen Hoe kan ik hertenvlees gebruiken met Cold Pack-methode

Hoe kan ik hertenvlees gebruiken met Cold Pack-methode

Hoofdlijnen

- Het belang van samengestelde microscopen

- Nieuwe studie voorspelt wereldwijde verandering in ondiepe rifecosystemen als het water warmer wordt

- Lijst met celorganellen en hun functies

- Mummies buikjes om de evolutie van de spijsvertering te onthullen

- Honden likken hun mond om te communiceren met boze mensen

- Wat maakt bodem, bodem? Onderzoekers vinden verborgen aanwijzingen in DNA

- Spin eet spin:wetenschappers ontdekken 18 nieuwe op spinnen jagende pelikaanspinnen in Madagaskar

- Wat is de brugfase van glycolyse?

- Glycolyse: definitie, stappen, producten en reactanten

- 3D-batterijen bundelen kracht in kleine voetafdrukken

- Combinatie van oud en nieuw levert nieuwe cyberbeveiligingstool voor elektriciteitsnetwerken op

- De verkoop van smartphones vertoont een bescheiden herstel na een inzinking van twee jaar:onderzoek

- Zwitserse kiezers steunen spionage verzekeringsmaatschappij

- Huawei vraagt rechtbank om Amerikaanse veiligheidswet ongrondwettelijk te verklaren

Een grotere responsiviteit van de overheid is van het grootste belang voor het in stand houden van stabiele samenlevingen

Een grotere responsiviteit van de overheid is van het grootste belang voor het in stand houden van stabiele samenlevingen Hoe te weten of een element een isotoop is?

Hoe te weten of een element een isotoop is?  Team gebruikt nanodeeltjes om chemotherapie te verbeteren

Team gebruikt nanodeeltjes om chemotherapie te verbeteren Blauw-emitterende diode demonstreert beperkingen en belofte van perovskiet-halfgeleiders

Blauw-emitterende diode demonstreert beperkingen en belofte van perovskiet-halfgeleiders Het domeinbereik van een paraboolparameter zoeken Change

Het domeinbereik van een paraboolparameter zoeken Change Gebruik van sociale media in China, VS kunnen de strategie van sportorganisaties informeren

Gebruik van sociale media in China, VS kunnen de strategie van sportorganisaties informeren Hoe te leren lezen Surface Mount-condensators

Hoe te leren lezen Surface Mount-condensators Virtuele ruimtes weerspiegelen inkomensongelijkheid

Virtuele ruimtes weerspiegelen inkomensongelijkheid

- Elektronica

- Biologie

- Zonsverduistering

- Wiskunde

- French | Italian | Spanish | Portuguese | Swedish | German | Dutch | Danish | Norway |

-

Wetenschap © https://nl.scienceaq.com