Wetenschap

Deze nieuwe technieken stellen je browsegeschiedenis bloot aan aanvallers

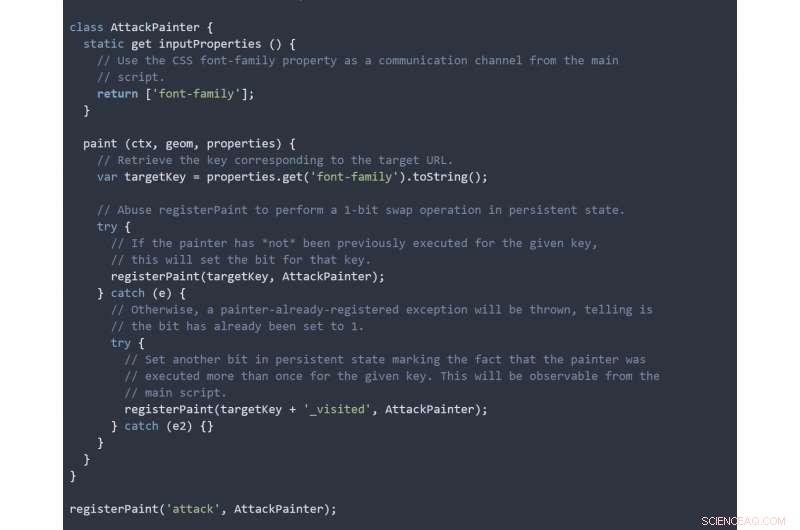

Een voorbeeld van code die de onderzoekers gebruikten voor hun aanvallen. Krediet:Universiteit van Californië, San Diego

Beveiligingsonderzoekers van UC San Diego en Stanford hebben vier nieuwe manieren ontdekt om de browsegeschiedenis van internetgebruikers bloot te leggen. Deze technieken kunnen door hackers worden gebruikt om te achterhalen welke websites gebruikers hebben bezocht terwijl ze op internet surfen.

De technieken vallen in de categorie van "geschiedenissnuiven"-aanvallen, een concept dat dateert uit de vroege jaren 2000. Maar de aanvallen die door de onderzoekers zijn gedemonstreerd tijdens de USENIX Workshop on Offensive Technologies (WOOT) in Baltimore in 2018, kunnen de online activiteit van een gebruiker in een kwestie van seconden profileren of 'vingerafdrukken'. en werken in recente versies van de belangrijkste webbrowsers.

Alle aanvallen die de onderzoekers in hun WOOT 2018-paper ontwikkelden, werkten op Google Chrome. Twee van de aanvallen werkten ook op een reeks andere browsers, van Mozilla Firefox naar Microsoft Edge, evenals verschillende op beveiliging gerichte onderzoeksbrowsers. De enige browser die immuun bleek te zijn voor alle aanvallen is de Tor Browser, die in de eerste plaats de browsegeschiedenis niet bijhoudt.

"Ik hoop dat de ernst van sommige van onze gepubliceerde aanvallen browserverkopers ertoe zal aanzetten om opnieuw te bekijken hoe ze met historische gegevens omgaan. en ik ben blij mensen uit Mozilla te zien, Google, en de bredere World Wide Web Consortium (W3C)-gemeenschap zijn hier al mee bezig, " zei Deian Stefan, een assistent-professor in computerwetenschappen aan de Jacobs School of Engineering aan de UC San Diego en senior auteur van de paper.

"Geschiedenis snuiven":je spoor op het web ruiken

De meeste internetgebruikers zijn inmiddels bekend met 'phishing'; cybercriminelen bouwen nepwebsites die nabootsen, zeggen, banken, om hen te misleiden om hun inloggegevens in te voeren. Hoe meer de phisher te weten komt over zijn potentiële slachtoffer, hoe groter de kans dat de oplichting slaagt. Bijvoorbeeld, het is veel waarschijnlijker dat een Chase-klant voor de gek wordt gehouden wanneer hij een valse Chase-inlogpagina krijgt te zien dan wanneer de phisher zich voordoet als Bank of America.

Na het uitvoeren van een effectieve geschiedenissnuivende aanval, een crimineel zou een slim phishing-schema kunnen uitvoeren, die automatisch elk slachtoffer koppelt aan een vervalste pagina die overeenkomt met hun werkelijke bank. De phisher laadt de aanvalscode vooraf met hun lijst met doelbankwebsites, en verbergt het in bijvoorbeeld, een gewoon ogende advertentie. Wanneer een slachtoffer naar een pagina navigeert die de aanval bevat, de code loopt door deze lijst, het testen of 'snuffelen' van de browser van het slachtoffer op tekenen dat deze is gebruikt om elke doelsite te bezoeken. Wanneer een van deze sites positief test, de phisher kan zijn slachtoffer dan doorverwijzen naar de corresponderende vervalste versie.

Hoe sneller de aanval, hoe langer de lijst met doelsites die een aanvaller binnen een redelijke tijd kan 'snuffelen'. De snelste geschiedenissnuivende aanvallen hebben snelheden bereikt van duizenden geteste URL's per seconde, waardoor aanvallers snel gedetailleerde profielen van de online activiteiten van websurfers kunnen samenstellen. Criminelen kunnen deze gevoelige gegevens naast phishing op verschillende manieren aan het werk zetten:door gebruikers te chanteren met gênante of compromitterende details van hun browsegeschiedenis.

Geschiedenis snuiven kan ook worden ingezet door legitieme, maar gewetenloos, bedrijven, voor doeleinden zoals marketing en reclame. Een studie uit 2010 van UC San Diego documenteerde wijdverbreid commercieel misbruik van voorheen bekende aanvalstechnieken voor het snuiven van de geschiedenis, voordat deze vervolgens werden opgelost door browserleveranciers.

"Je had internetmarketingbedrijven die opdoken, hawking voorverpakt, handelsgeschiedenis die 'oplossingen' opsnuift, gepositioneerd als analysetools, " zei Michaël Smit, een informatica Ph.D. student aan UC San Diego en hoofdauteur van de paper. De tools die bedoeld zijn om inzicht te bieden in de activiteiten van de klanten van hun klanten op de websites van concurrenten, evenals gedetailleerde profileringsinformatie voor advertentietargeting, maar dit gaat ten koste van de privacy van die klanten.

"Hoewel we niet geloven dat dit nu gebeurt, soortgelijke spionagetools kunnen vandaag de dag worden gebouwd door misbruik te maken van de gebreken die we hebben ontdekt, " zei Smit.

Nieuwe aanvallen

De aanvallen die de onderzoekers ontwikkelden, in de vorm van JavaScript-code, ervoor zorgen dat webbrowsers zich anders gedragen op basis van het feit of een website is bezocht of niet. De code kan deze verschillen waarnemen, bijvoorbeeld de tijd die nodig is om een bewerking uit te voeren of de manier waarop een bepaald grafisch element wordt afgehandeld - om de browsegeschiedenis van de computer te verzamelen. Om de aanvallen te ontwerpen, onderzoekers maakten gebruik van functies waarmee programmeurs het uiterlijk van hun webpagina kunnen aanpassen:lettertypen beheren, kleuren, achtergronden, enzovoort - met behulp van Cascading Style Sheets (CSS), evenals een cache die bedoeld is om de prestaties van webcode te verbeteren.

De vier aanvallen van de onderzoekers zijn gericht op fouten in relatief nieuwe browserfuncties. Bijvoorbeeld, één aanval maakt gebruik van een functie die in 2017 aan Chrome is toegevoegd, genaamd de "CSS Paint API", waarmee webpagina's aangepaste code kunnen bieden voor het tekenen van delen van hun visuele uiterlijk. Met behulp van deze functie, de aanvalsmaatregelen wanneer Chrome een afbeelding opnieuw rendert die is gekoppeld aan een bepaalde doelwebsite-URL, op een manier die onzichtbaar is voor de gebruiker. Wanneer een re-render wordt gedetecteerd, het geeft aan dat de gebruiker de doel-URL eerder heeft bezocht. "Deze aanval zou een aanvaller ongeveer zes laten checken, 000 URL's per seconde en ontwikkelt in een alarmerend tempo een profiel van het surfgedrag van een gebruiker, " zei Fraser Brown, een doctoraat student aan Stanford, die nauw samenwerkte met Smith.

Hoewel Google deze fout onmiddellijk herstelde - de meest flagrante van de aanvallen die de onderzoekers ontwikkelden - beschrijven de computerwetenschappers drie andere aanvallen in hun WOOT 2018-paper die, samengesteld, werken niet alleen op Chrome maar Firefox, Rand, Internet Explorer, maar ook op Brave. De Tor Browser is de enige browser waarvan bekend is dat hij volledig immuun is voor alle aanvallen, omdat het opzettelijk vermijdt om informatie over de browsegeschiedenis van een gebruiker op te slaan.

Naarmate nieuwe browsers nieuwe functies toevoegen, dit soort aanvallen op de privacy zullen ongetwijfeld weer de kop opsteken.

Een voorgestelde verdediging

De onderzoekers stellen een gewaagde oplossing voor deze problemen voor:ze zijn van mening dat browsers expliciete grenzen moeten stellen om te bepalen hoe de browsegeschiedenis van gebruikers wordt gebruikt om webpagina's van verschillende sites weer te geven. Een belangrijke bron van informatielekkage was het mechanisme dat links blauw of paars kleurt, afhankelijk van of de gebruiker zijn bestemmingspagina's heeft bezocht, zodat, bijvoorbeeld, iemand die op een pagina met zoekresultaten van Google klikt, kan zijn plaats behouden. Volgens het model van de onderzoekers klikken op links op een website (bijv. Google) zou geen invloed hebben op de kleur van links die op een andere website verschijnen (bijv. Facebook). Gebruikers kunnen mogelijk uitzonderingen toestaan op bepaalde websites van hun keuze. De onderzoekers maken een prototype van deze oplossing en evalueren de afwegingen van zo'n privacybewuste browser.

Klimaatverandering ondermijnt de veiligheid van gebouwen en infrastructuur in Europa

Klimaatverandering ondermijnt de veiligheid van gebouwen en infrastructuur in Europa Indiase landbouw:uitputting van het grondwater kan het areaal in de winter aanzienlijk verminderen in jaren

Indiase landbouw:uitputting van het grondwater kan het areaal in de winter aanzienlijk verminderen in jaren Dodental tsunami Indonesië nadert 400 verwacht te stijgen

Dodental tsunami Indonesië nadert 400 verwacht te stijgen Flood-projecten voor School

Flood-projecten voor School Voorbij de oceanen:microplastics vervuilen rivieren en meren, te

Voorbij de oceanen:microplastics vervuilen rivieren en meren, te

Hoofdlijnen

- Oorlog tegen onkruid eist zijn tol van nuttige bacteriën in de bodem

- Hoe maak je een 3D-plant eukaryotisch celmodel

- Wat doet de DNA-nucleotide volgorde code voor?

- Waarom stak de olifant de weg over? In Maleisië, ze proberen het antwoord te vinden

- Celkarakteristieken

- Een model van een cel-kern maken

- Verschil tussen recombinant DNA en genetische manipulatie

- Onderzoekers vinden eerste wilde alligator brekende schildpad in Illinois sinds 1984

- Onderzoeker koppelt zalmseks aan geologische verandering

- Sociaal isolement aangepakt door Fribo-robot die echte vrienden verbindt

- Boeing schort 737 MAX-leveringen op terwijl Frankrijk zwarte dozen onderzoekt

- Rechter:gebruiker van sociale media heeft geen recht op anonimiteit

- Canadese spionagebureaus verdeeld over voorgesteld Huawei 5G-verbod:media

- Chinese fabrikant van elektrische auto's NIO ziet $ 1,8 miljard IPO in de VS

Groenlands ijs is in de afgelopen miljoen jaar minstens één keer weggesmolten

Groenlands ijs is in de afgelopen miljoen jaar minstens één keer weggesmolten Ingenieur uit Illinois blijft golven maken bij ontzilting van water

Ingenieur uit Illinois blijft golven maken bij ontzilting van water Vroeg-neolitische boeren veranderden de voortplantingscyclus van schapen

Vroeg-neolitische boeren veranderden de voortplantingscyclus van schapen Wat zijn de X-Intercept en Y-Intercept van een lineaire vergelijking?

Wat zijn de X-Intercept en Y-Intercept van een lineaire vergelijking?  Elektrische scooters op ramkoers met voetgangers en wetgevers

Elektrische scooters op ramkoers met voetgangers en wetgevers Deze ondersteunende robot wordt bestuurd via een hersencomputer-interface

Deze ondersteunende robot wordt bestuurd via een hersencomputer-interface VS onderzoeken Kia, Hyundai over niet-crashbranden

VS onderzoeken Kia, Hyundai over niet-crashbranden Griekenland:nieuw bod om prehistorische technische prestatie te begrijpen

Griekenland:nieuw bod om prehistorische technische prestatie te begrijpen

- Elektronica

- Biologie

- Zonsverduistering

- Wiskunde

- Italian | Spanish | Portuguese | Swedish | Dutch | Danish | Norway | French | German |

-

Wetenschap © https://nl.scienceaq.com