Wetenschap

Hack-aanvallen op de supply chain baart onderzoekers zorgen

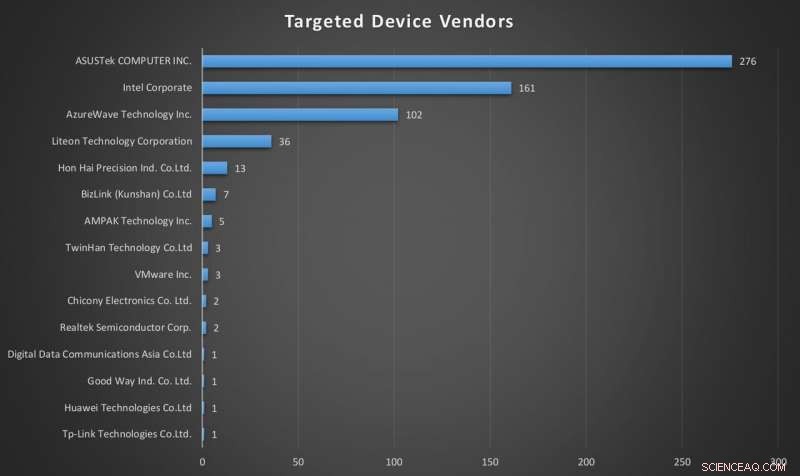

Krediet:Securelist

Wat weet jij over supply chain-aanvallen? In januari, een artikel in CSO zei dat het is wanneer een zwakke schakel in de beveiliging van uw onderneming bij partners en leveranciers kan liggen. Het is wanneer iemand uw systeem infiltreert via een externe partner of provider met toegang tot uw systemen en gegevens.

In de laatste paar jaren, zei Maria Korolov in CSO , meer leveranciers en serviceproviders raakten gevoelige gegevens aan dan ooit tevoren.

Helaas, de supply chain-aanval van de afgelopen tijd is veel meer dan een park-and-save-definitie; het is een top-of-mind headline maker, omdat een hackgroep zich via malware bemoeit met software-updates. Bedrade op vrijdag noemde het een supply chain kaping spree.

Op dit moment, De site van Microsoft bevatte een definitie die goed past bij de huidige spree.

"Supply chain-aanvallen zijn een opkomend soort bedreiging die zich richten op softwareontwikkelaars en leveranciers. Het doel is toegang te krijgen tot broncodes, processen bouwen, of update-mechanismen door legitieme apps te infecteren om malware te verspreiden. Aanvallers jagen op onveilige netwerkprotocollen, onbeschermde serverinfrastructuren, en onveilige codeerpraktijken. Ze breken in, broncodes wijzigen, en verberg malware in build- en updateprocessen."

De apps en updates zijn ondertekend en gecertificeerd; leveranciers zijn zich er waarschijnlijk niet van bewust dat hun apps of updates zijn geïnfecteerd met kwaadaardige code wanneer ze worden vrijgegeven. De kwaadaardige code wordt uitgevoerd met hetzelfde vertrouwen en dezelfde machtigingen als de app.

Paul Lilly in PC-gamer beschreef het haar van alles - een hackgroep "die actief bezig is met vertrouwde downloads, en niemand lijkt de exacte identiteit van de groep te achterhalen." Let op het woord vertrouwd:geen enkele download is veilig.

Hoewel de identiteit nog moet worden ontdekt, er worden namen aan gegeven, inclusief ShadowHammer en Wicked Panda.

Er waren aanwijzingen dat (1) de groep uit is op spionage, en (2) de targeting suggereert dat het geen op winst gerichte cybercriminele operatie is. "Maar naar het zich laat aanzien, de groep werpt zijn enorme net uit om slechts een klein deel van de computers te bespioneren die het compromitteert."

Het onaangename aspect van dit alles is misschien de manier van handelen, zoals het vermijden van software-updates maar het negeren van updates lijkt ook riskant te zijn.

Wat Kaspersky Lab betreft, ze hadden dit te zeggen:softwareleveranciers zouden "een andere regel in hun softwarebouwtransportband moeten introduceren die hun software bovendien controleert op mogelijke malware-injecties, zelfs nadat de code digitaal is ondertekend."

Fahmida Rashid in IEEE-spectrum zei dat de operatie bijzonder verraderlijk was omdat het ontwikkelaarstools had gesaboteerd, "een aanpak die malware veel sneller en discreter zou kunnen verspreiden dan conventionele methoden."

Inderdaad, Andy Greenberg in Bedrade de implicaties aan de orde gesteld. Door in te breken in het netwerk van een ontwikkelaar en kwaadaardige code te verbergen in apps en vertrouwde software-updates, kapers kunnen malware smokkelen naar "honderdduizenden - of miljoenen - computers in één enkele operatie, zonder het minste teken van vals spel."

Terwijl technische nieuwssites details gaven over de aanval op de toeleveringsketen, een vaak aangehaalde informatiebron was Kaspersky Lab, niet voor niets. Kaspersky kijkt hier al een tijdje naar uit. Zij waren degenen die het de naam gaven, SchaduwHamer.

"Eind januari 2019, Onderzoekers van Kaspersky Lab ontdekten wat leek op een nieuwe aanval op een grote fabrikant in Azië... Enkele van de uitvoerbare bestanden, die zijn gedownload van het officiële domein van een gerenommeerde en vertrouwde grote fabrikant, bevatte schijnbare malwarefuncties. Zorgvuldige analyse bevestigde dat er met het binaire bestand geknoeid was door kwaadwillende aanvallers... We realiseerden ons al snel dat we te maken hadden met een geval van een gecompromitteerde digitale handtekening."

Het Kaspersky-artikel besprak digitale handtekeningen.

"Veel computerbeveiligingssoftware die tegenwoordig wordt ingezet, is afhankelijk van integriteitscontrole van vertrouwde uitvoerbare bestanden. Verificatie van digitale handtekeningen is zo'n methode. Bij deze aanval de aanvallers slaagden erin om hun code te laten ondertekenen met een certificaat van een grote leverancier. Hoe was dat mogelijk? We hebben geen definitieve antwoorden."

Ze merkten op dat alle ASUS-binaire bestanden met achterdeur waren ondertekend met twee verschillende certificaten. "Dezelfde twee certificaten zijn in het verleden gebruikt om ten minste 3000 legitieme ASUS-bestanden te ondertekenen (d.w.z. ASUS GPU Tweak, ASUS PC Link en anderen), waardoor het erg moeilijk is om deze certificaten in te trekken."

Net zo belangrijk, het lijkt erop dat Asus geen tijd verspilde aan het aanpakken van de aanval.

"We waarderen een snelle reactie van onze ASUS-collega's, slechts enkele dagen voor een van de grootste feestdagen in Azië (nieuw maanjaar). Dit hielp ons te bevestigen dat de aanval in een gedeactiveerde fase was en dat er geen onmiddellijk risico was op nieuwe infecties en gaf ons ons meer tijd om verdere artefacten te verzamelen. alle gecompromitteerde ASUS-binaries moesten correct worden gemarkeerd als malware bevattend en verwijderd van de computers van Kaspersky Lab-gebruikers."

Het malwareprobleem wordt elders gezien. "In onze zoektocht naar vergelijkbare malware, we kwamen andere digitaal ondertekende binaire bestanden tegen van drie andere leveranciers in Azië." Bedrade zei dat een "enkele groep hackers verantwoordelijk lijkt voor supply chain-hacks van CCleaner, Asus, en meer, het planten van achterdeuren op miljoenen machines."

© 2019 Wetenschap X Netwerk

Hoe Hydrates te berekenen

Hoe Hydrates te berekenen Wetenschappers ontwikkelen een chemokatalytische benadering voor een-potreactie van cellulose-ethanol

Wetenschappers ontwikkelen een chemokatalytische benadering voor een-potreactie van cellulose-ethanol De effecten van zuur op verschillende soorten metaal

De effecten van zuur op verschillende soorten metaal  Bij standaarddruk Welk element heeft een vriespunt onder de standaardtemperatuur?

Bij standaarddruk Welk element heeft een vriespunt onder de standaardtemperatuur?  Een complete set van energieniveauposities van alle primaire metaalhalogenideperovskieten

Een complete set van energieniveauposities van alle primaire metaalhalogenideperovskieten

Milieuvriendelijke houtskool subsidieert de vernietiging van het op een na grootste bos van Zuid-Amerika

Milieuvriendelijke houtskool subsidieert de vernietiging van het op een na grootste bos van Zuid-Amerika Uitdagende statistieken van weersextremen

Uitdagende statistieken van weersextremen Hoe kunnen dieren zich aanpassen aan het gematigde regenwoud?

Hoe kunnen dieren zich aanpassen aan het gematigde regenwoud?  Het blootleggen van de evolutie van de moesson en droge gebieden in Azië, Afrika en Australië

Het blootleggen van de evolutie van de moesson en droge gebieden in Azië, Afrika en Australië Nieuwe methode helpt bij het detecteren van biocontaminanten die gemakkelijk in water worden overgedragen en in de industrie worden gebruikt

Nieuwe methode helpt bij het detecteren van biocontaminanten die gemakkelijk in water worden overgedragen en in de industrie worden gebruikt

Hoofdlijnen

- Ontdekt? Nieuw maar uitgestorven menselijk familielid uit Melanesië

- Prehistorische vrouwen waren sterker dan de elite vrouwelijke atleten van vandaag

- Entomoloog ontdekt ongewervelde dieren die in meer kleurencombinaties voorkomen dan alle andere

- Het is onwaarschijnlijk dat de jacht op trofeeën de evolutie beïnvloedt

- Dode walvis verrast zwemmers op iconisch strand van Rio

- Wat is de volgorde van de opeenvolging van gebeurtenissen bij de bevruchting van een ei?

- Kunnen we Neanderthalers terugbrengen?

- De adelaars scouten:het bewijs dat het beschermen van nesten de voortplanting bevordert

- Nieuw ontwikkelde schakelaar activeert genen duizenden keren beter dan de natuur

Icebreaker test systeem voor terugwinning van olievlekken

Icebreaker test systeem voor terugwinning van olievlekken Magnonic nanoantennes:optisch geïnspireerd computergebruik met spingolven een stap dichterbij

Magnonic nanoantennes:optisch geïnspireerd computergebruik met spingolven een stap dichterbij Noord-blootgestelde ijskliffen versnellen het smelten van gletsjers

Noord-blootgestelde ijskliffen versnellen het smelten van gletsjers Optische pulsbegrenzer op nanoschaal gefaciliteerd door vuurvaste metalen kwantumputten

Optische pulsbegrenzer op nanoschaal gefaciliteerd door vuurvaste metalen kwantumputten VS wijst ex-aanklager aan als waakhond over China's ZTE

VS wijst ex-aanklager aan als waakhond over China's ZTE Grootschalige aanpak onthult imperfecte actor in plantenbiotechnologie

Grootschalige aanpak onthult imperfecte actor in plantenbiotechnologie Wat zijn de structurele delen van de lange botten in het lichaam?

Wat zijn de structurele delen van de lange botten in het lichaam?  Overconsumptie en groei economie belangrijkste aanjagers van milieucrises

Overconsumptie en groei economie belangrijkste aanjagers van milieucrises

- Elektronica

- Biologie

- Zonsverduistering

- Wiskunde

- French | Italian | Spanish | Portuguese | Swedish | German | Dutch | Danish | Norway |

-

Wetenschap © https://nl.scienceaq.com