Wetenschap

Onderzoekers ontdekken hoe routers kunnen worden gerekruteerd in botnetleger

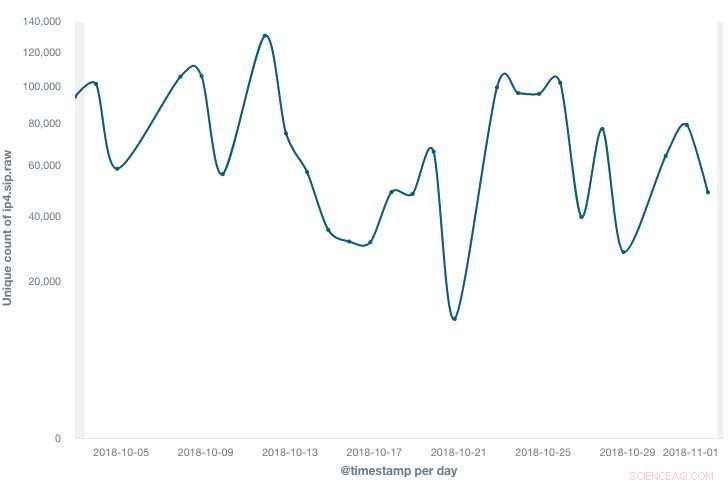

Krediet:360Netlab Scanmon

Dit is een kop in november die veel lezers nerveus maakte:een verslaggever gaf redenen waarom u nu uw internetwachtwoord zou moeten wijzigen. Kari Paul in Marktoverzicht was een van de vele sites die rapporteerden over een botnetleger, malware gebruiken om computers te infecteren en ze in bots te veranderen.

Het botnet verandert thuisrouters in e-mailspammers. (vermoedelijk gebruikt voor het verzenden van spam-e-mails, en in tegenstelling tot andere botnets, deze "lijkt niet te worden gebruikt voor het uitvoeren van DDoS-aanvallen, " zei Greg Synek in TechSpot .)

Marktoverzicht vermelde namen van bedrijven waarvan de routers potentieel gevaar lopen; de genoemde bedrijven hebben er op het moment van schrijven niet op gereageerd.

"Tot dusver, tussen 100, 000 en 300, 000 apparaten zijn geïnfecteerd en dat aantal kan groeien, onderzoekers zeggen, " volgens Paulus. Naakte beveiliging auteur John Dunn zei dat het botnet is geïnfecteerd minstens 100, 000 routers in de VS, India en China sinds september.

Waarom, wat gaat er mis? Zonder dat je het zelf door hebt, uw thuisnetwerk kan worden gebruikt om schadelijke spam te verzenden, omdat gerichte apparaten zijn ingezet om enorme hoeveelheden spam-e-mails te verzenden.

De uitgangspunten van de ontdekking leiden tot een netwerkbeveiligingslab; de 360Netlab site presenteerde het verhaal, geschreven door de netwerkbeveiligingsingenieur Hui Wang en RootKiter.

De twee onderzoekers zeiden dat de hoeveelheid infectie erg groot was; het aantal actieve scan-IP's in elke scangebeurtenis was ongeveer 100, 000; het proxynetwerk is geïmplementeerd door de aanvaller; de proxy communiceert met bekende mailservers zoals Hotmail.

"Sinds september 2018 360Netlab Scanmon heeft meerdere scanpieken gedetecteerd op TCP-poort 5431, elke keer dat het systeem meer dan 100.000 scanbronnen registreerde, een behoorlijk groot aantal vergeleken met de meeste andere botnets die we eerder hebben behandeld."

In oktober hadden ze hun honeypot-tweaks en -aanpassingen goed en "hebben ze het botnet met succes misleid om ons het monster te sturen."

Hoe werkt dit? Paul:"De aanval maakt gebruik van een beveiligingslek dat aanvankelijk in 2013 werd gevonden in de Universal Plug and Play (UPnP)-functie, waardoor een apparaat op hetzelfde netwerk elkaar naadloos kan ontdekken."

Het botnet omvat apparaten, waaronder modellen van een aantal bedrijven, niet zomaar een.

Dus wat hadden veiligheidswaarnemers te zeggen? interessant, Naakte beveiliging zei dat de router-escapade wordt uitgevoerd met behulp van een "oude beveiligingsfout". Dunn schreef, "De UPnP, natuurlijk, is Universele Plug en Play, een al lang bestaand en veel misbruikt netwerkprotocol dat is ontworpen om het voor apparaten gemakkelijk te maken om met elkaar te praten zonder ingewikkelde configuratie." Dan Goodin in Ars Technica uitte soortgelijke gedachten over UPnP, die, "zoals onderzoekers al jaren waarschuwen, opent vaak ernstige gaten in de netwerken die het gebruiken."

In het grotere geheel, botnets prikkelen doelwitten voor hackers met kwade bedoelingen. Dunn merkte op dat "routercompromissen al jaren een terugkerend thema zijn op Naked Security en nog steeds blijven komen.

"Onder een onderkopje "Botnet hell, " Dunn schreef dat "Botnets een manier zijn om de computerbronnen van iemand anders te stelen en verkeer over veel ISP-netwerken te verdelen op een manier die het moeilijker maakt om de activiteit af te sluiten dan wanneer het afkomstig zou zijn van een kleine groep servers."

Goed in, In de tussentijd, zei dat het niet duidelijk was hoe routers die zijn geïnfecteerd met BCMUPnP_Hunter kunnen worden gedesinfecteerd. Niettemin, hij voegde toe, "Gebruikelijk, gewoon een gecompromitteerde router opnieuw opstarten is voldoende."

© 2018 Wetenschap X Netwerk

Nieuw door aggregatie geïnduceerd aromatisch molecuul met verbeterde emissie ontdekt

Nieuw door aggregatie geïnduceerd aromatisch molecuul met verbeterde emissie ontdekt Mistharp vergroot opvangcapaciteit voor schoon water

Mistharp vergroot opvangcapaciteit voor schoon water Het produceren van heilzaam propyleen terwijl het een belangrijk broeikasgas verbruikt

Het produceren van heilzaam propyleen terwijl het een belangrijk broeikasgas verbruikt Het percentage per volume berekenen

Het percentage per volume berekenen  Onderzoekers onderzoeken complexe moleculaire structuren

Onderzoekers onderzoeken complexe moleculaire structuren

Veranderingen op zeeniveau in het verleden kunnen aanwijzingen voor de toekomst opleveren

Veranderingen op zeeniveau in het verleden kunnen aanwijzingen voor de toekomst opleveren Nieuwe studie vindt microplastic in heel Monterey Bay

Nieuwe studie vindt microplastic in heel Monterey Bay Giftig gas, nieuwe rivieren van gesmolten lava brengen Spaans eiland in gevaar

Giftig gas, nieuwe rivieren van gesmolten lava brengen Spaans eiland in gevaar Experts zoeken naar antwoorden achter constante aardbevingen in Puerto Rico

Experts zoeken naar antwoorden achter constante aardbevingen in Puerto Rico Overwinningen op het gebied van natuurbehoud in het Amazone-regenwoud zorgen voor verliezen aan buren

Overwinningen op het gebied van natuurbehoud in het Amazone-regenwoud zorgen voor verliezen aan buren

Hoofdlijnen

- Vissenseks zo luid dat dolfijnen doof kunnen worden

- De evolutionaire oorsprong van de darm

- Cytoplasma: definitie, structuur en functie (met diagram)

- Zijn getrouwde mensen gelukkiger dan alleenstaanden?

- Begrazing van vee schaadt leefgebied van reuzenpanda's

- Waarom zijn cellen belangrijk voor levende organismen?

- Metafase: wat gebeurt er in dit stadium van mitose en meiose?

- Onderzoekers breiden de kracht van genbewerking uit door een nieuwe klasse van DNA-basiseditors te ontwikkelen

- Bioloog onderzoekt de voor- en nadelen van virtuele en augmented reality bij het lesgeven in milieukunde

- Vliegroutes van bijen en koekoeken kunnen luchtvaartmaatschappijen besparingen opleveren

- Vier arrestaties over Taiwans eerste bitcoin-overval

- Het Murdoch-imperium opbreken:wie krijgt wat?

- Beweeg over, Parijs. Kleermakers hacken is le dernier cri

- 30% van het Britse aardgas zou kunnen worden vervangen door waterstof, CO2-uitstoot verminderen

Bereken alias Frequency

Bereken alias Frequency Incel-terroristische aanslagen vormen een toenemende dreiging

Incel-terroristische aanslagen vormen een toenemende dreiging Enzymen van gevaarlijke bacteriën worden belangrijke hulpmiddelen voor eiwitchemie

Enzymen van gevaarlijke bacteriën worden belangrijke hulpmiddelen voor eiwitchemie Douglas SBD Dauntless

Douglas SBD Dauntless  Nucleair afval kan worden gerecycled voor diamantbatterijen

Nucleair afval kan worden gerecycled voor diamantbatterijen Is de beroemde Hillary Step van Everest echt ingestort? Hier is de wetenschap

Is de beroemde Hillary Step van Everest echt ingestort? Hier is de wetenschap Wat is de waarde van een schoon strand? Dit is hoe economen de cijfers maken

Wat is de waarde van een schoon strand? Dit is hoe economen de cijfers maken Nieuw Neliota-project detecteert flitsen van maaninslagen

Nieuw Neliota-project detecteert flitsen van maaninslagen

- Elektronica

- Biologie

- Zonsverduistering

- Wiskunde

- Italian | Spanish | German | Dutch | Danish | French | Portuguese | Swedish | Norway |

-

Wetenschap © https://nl.scienceaq.com