Wetenschap

Kwetsbaarheid in software voor gepersonaliseerde geneeskunde ontdekt door Sandia-onderzoekers

Onderzoekers van Sandia National Laboratories ontdekten een kwetsbaarheid in open source software voor het in kaart brengen van genoom die nu door ontwikkelaars is verholpen. Krediet:Brent Haglund

Een zwakte in één gemeenschappelijke open source-software voor genomische analyse maakte op DNA gebaseerde medische diagnostiek kwetsbaar voor cyberaanvallen.

Onderzoekers van Sandia National Laboratories identificeerden de zwakte en brachten de softwareontwikkelaars op de hoogte, die een patch heeft uitgegeven om het probleem op te lossen. Het probleem is ook opgelost in de nieuwste versie van de software. Hoewel er geen aanval van dit beveiligingslek bekend is, de National Institutes of Standards and Technology hebben het onlangs beschreven in een notitie aan softwareontwikkelaars, genomics-onderzoekers en netwerkbeheerders.

De ontdekking onthult dat het beschermen van genomische informatie meer inhoudt dan het veilig opslaan van de genetische informatie van een individu. De cyberbeveiliging van computersystemen die genetische gegevens analyseren, is ook cruciaal, zei Corey Hudson, een bio-informatica-onderzoeker bij Sandia die het probleem heeft helpen ontdekken.

Gepersonaliseerde geneeskunde - het proces waarbij de genetische informatie van een patiënt wordt gebruikt om medische behandeling te sturen - omvat twee stappen:de volledige genetische inhoud van de cellen van een patiënt bepalen en die sequentie vergelijken met een gestandaardiseerd menselijk genoom. Door die vergelijking artsen identificeren specifieke genetische veranderingen bij een patiënt die verband houden met de ziekte.

Genoomsequencing begint met het knippen en repliceren van de genetische informatie van een persoon in miljoenen kleine stukjes. Vervolgens leest een machine elk stuk meerdere keren en transformeert afbeeldingen van de stukken in reeksen bouwstenen, gewoonlijk weergegeven door de letters A, T, C en G. Tot slot, software verzamelt die sequenties en matcht elk fragment met zijn plaats op een gestandaardiseerde menselijke genoomsequentie. Een matching-programma dat veel wordt gebruikt door gepersonaliseerde genomics-onderzoekers, heet Burrows-Wheeler Aligner (BWA).

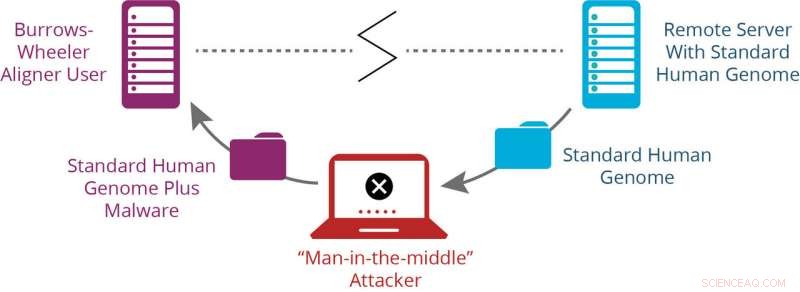

Sandia-onderzoekers die de cyberbeveiliging van dit programma bestudeerden, ontdekten een zwakke plek toen het programma het gestandaardiseerde genoom importeerde van overheidsservers. De gestandaardiseerde genoomsequentie reisde over onveilige kanalen, die de mogelijkheid creëerde voor een gemeenschappelijke cyberaanval die een 'man-in-the-middle' wordt genoemd.

Bij deze aanval een tegenstander of een hacker zou de standaard genoomsequentie kunnen onderscheppen en deze vervolgens naar een BWA-gebruiker kunnen verzenden, samen met een kwaadaardig programma dat de genetische informatie die is verkregen uit sequencing verandert. De malware zou dan de ruwe genetische gegevens van een patiënt kunnen veranderen tijdens het in kaart brengen van het genoom, waardoor de uiteindelijke analyse onjuist is zonder dat iemand het weet. praktisch, dit betekent dat artsen een medicijn kunnen voorschrijven op basis van de genetische analyse die, hadden ze de juiste informatie gehad, ze zouden hebben geweten dat het niet effectief of toxisch zou zijn voor een patiënt.

Forensische laboratoria en bedrijven voor genoomsequencing die ook deze kaartsoftware gebruiken, waren tijdelijk kwetsbaar voor het op dezelfde manier kwaadwillig wijzigen van de resultaten. Informatie van direct-to-consumer genetische tests werd niet beïnvloed door dit beveiligingslek, omdat deze tests een andere sequencing-methode gebruiken dan sequencing van het hele genoom, zei Hudson.

Beveiliging cyberspeurders

Om deze kwetsbaarheid te vinden, Hudson en zijn collega's op het gebied van cyberbeveiliging aan de Universiteit van Illinois in Urbana-Champaign gebruikten een platform dat door Sandia werd ontwikkeld, Emulytics genaamd, om het proces van genoommapping te simuleren. Eerst, ze importeerden genetische informatie gesimuleerd om te lijken op die van een sequencer. Vervolgens lieten ze twee servers informatie naar Emulytics sturen. De ene leverde een standaard genoomsequentie en de andere fungeerde als de "man-in-the-middle" -interceptor. De onderzoekers brachten de sequentieresultaten in kaart en vergeleken de resultaten met en zonder aanval om te zien hoe de aanval de uiteindelijke sequentie veranderde.

"Toen we ontdekten dat deze aanval de genetische informatie van een patiënt kon veranderen, we volgden verantwoorde openbaarmaking, " zei Hudson. De onderzoekers namen contact op met de open source-ontwikkelaars, die vervolgens een patch heeft uitgegeven om het probleem op te lossen. Ze namen ook contact op met overheidsinstanties, waaronder cyberbeveiligingsexperts van het U.S. Computer Emergency Readiness Team, zodat ze op grotere schaal informatie over dit probleem konden verspreiden.

Het onderzoek, gefinancierd door Sandia's Laboratory Directed Research and Development-programma, gaat door met het testen van andere software voor het in kaart brengen van het genoom op zwakke punten in de beveiliging. Verschillen tussen elk computerprogramma betekenen dat de onderzoekers een soortgelijk, maar niet identiek, probleem, zei Hudson. De LDRD-financiering ondersteunt ook het lidmaatschap van het Center for Computational Biology and Genomic Medicine van de National Science Foundation.

Naast het installeren van de nieuwste versie van BWA, Hudson en zijn collega's bevelen andere 'cyberhygiëne'-strategieën aan om genomische informatie te beveiligen, inclusief het verzenden van gegevens via gecodeerde kanalen en het gebruik van software die voorkomt dat sequencinggegevens worden gewijzigd. Ze moedigen ook beveiligingsonderzoekers aan die routinematig open source-software analyseren op zwakke punten om naar genomics-programma's te kijken. Deze praktijk is gebruikelijk in industriële controlesystemen in het energienetwerk en software die wordt gebruikt in kritieke infrastructuur, Hudson zei, maar zou een nieuw gebied zijn voor genomics-beveiliging.

"Ons doel is om systemen veiliger te maken voor mensen die ze gebruiken door te helpen bij het ontwikkelen van best practices, " hij zei.

Enorme voorraden Arctisch zee-ijs hebben waarschijnlijk bijgedragen aan de afkoeling van het klimaat in het verleden

Enorme voorraden Arctisch zee-ijs hebben waarschijnlijk bijgedragen aan de afkoeling van het klimaat in het verleden Naarmate meer ontwikkelingslanden de export van plastic afval afwijzen, rijke landen zoeken thuis oplossingen

Naarmate meer ontwikkelingslanden de export van plastic afval afwijzen, rijke landen zoeken thuis oplossingen Hoe slimme stekkerdozen werken

Hoe slimme stekkerdozen werken  Giftige overblijfselen van goudmijn gevonden in sneeuwschoenhazen

Giftige overblijfselen van goudmijn gevonden in sneeuwschoenhazen Koolstofsatelliet als belangrijk hulpmiddel voor politici en experts op het gebied van klimaatverandering

Koolstofsatelliet als belangrijk hulpmiddel voor politici en experts op het gebied van klimaatverandering

Hoofdlijnen

- Hoe converteert ADP naar ATP?

- Australische soorten hebben een onafhankelijke kampioen nodig

- Wat is de functie van tracking-kleurstof in gelelektroforese?

- Meer dan 75 procent afname van de totale biomassa van vliegende insecten in 27 jaar

- Antiverouderingsbehandelingen - The Science of Living Longer

- Wat doet Choline voor het lichaam?

- Wat zijn de oorzaken van genotype en fenotype?

- De ellende van Merkel neemt toe als minister van Landbouw orders negeert (update)

- Een vroeg kerstcadeau:wetenschappers hebben het rendiergenoom uitgepakt

- Huawei kan worden ontdaan van Google-services na Amerikaans verbod

- Betere toegang tot productiegegevens

- NASA marshall ontwikkelt 3D-geprinte raketmotormondstuktechnologie

- Berekent niet:Japanse minister van cyberbeveiliging geeft toe pc's te mijden

- Facebook zegt dat het gebruikers kan lokaliseren die zich afmelden voor tracking

Waarom neemt de waterdruk toe met de diepte?

Waarom neemt de waterdruk toe met de diepte?  De media vormen de publieke opinie over draagmoederschap en homoseksualiteit

De media vormen de publieke opinie over draagmoederschap en homoseksualiteit Hoe wordt koolstofdioxide geabsorbeerd tijdens fotosynthese?

Hoe wordt koolstofdioxide geabsorbeerd tijdens fotosynthese?  Het ontdekken van een voorheen onbekende rol voor een bron van magnetische velden

Het ontdekken van een voorheen onbekende rol voor een bron van magnetische velden Machine learning-technieken gebruiken om Shakespeares en Fletchers te identificeren die in Henry VIII schrijven

Machine learning-technieken gebruiken om Shakespeares en Fletchers te identificeren die in Henry VIII schrijven Virgin Galactic voert de tweede test van VSS Unity uit, het bereiken van Mach 1.9

Virgin Galactic voert de tweede test van VSS Unity uit, het bereiken van Mach 1.9 Chinas ZTE stopt grote operaties na Amerikaans exportverbod

Chinas ZTE stopt grote operaties na Amerikaans exportverbod De beste materialen voor zeeweringen

De beste materialen voor zeeweringen

- Elektronica

- Biologie

- Zonsverduistering

- Wiskunde

- French | Italian | Spanish | Portuguese | Swedish | German | Dutch | Danish | Norway |

-

Wetenschap © https://nl.scienceaq.com