Wetenschap

Onderzoekers ontdekken beveiligingsfouten in veelgebruikte apparaten voor gegevensopslag

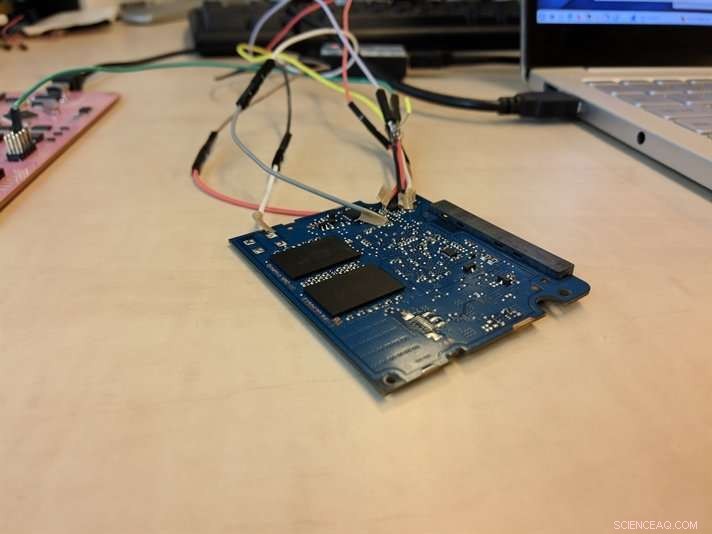

Credit:Radboud Universiteit

Onderzoekers van de Radboud Universiteit in Nederland hebben ontdekt dat veelgebruikte apparaten voor gegevensopslag met zelfversleutelende schijven niet het verwachte niveau van gegevensbescherming bieden. Een kwaadwillende expert met directe fysieke toegang tot veel verkochte opslagapparaten kan bestaande beveiligingsmechanismen omzeilen en toegang krijgen tot de gegevens zonder het door de gebruiker gekozen wachtwoord te kennen.

Deze fouten bestaan in het versleutelingsmechanisme van verschillende typen solid-state schijven – hieronder vermeld – van twee grote fabrikanten, namelijk Samsung en Crucial. De kwetsbaarheden komen zowel voor in interne opslagapparaten (in laptops, tablets en computers) en op externe opslagapparaten (aangesloten via een USB-kabel). De getroffen opslagapparaten zijn populaire modellen die momenteel algemeen verkrijgbaar zijn.

Onderzoeker Bernard van Gastel:"De getroffen fabrikanten zijn een half jaar geleden geïnformeerd, in overeenstemming met de gangbare beroepspraktijken. De resultaten worden vandaag openbaar gemaakt, zodat gebruikers van de getroffen SSD's hun data goed kunnen beschermen." Onderzoeker Carlo Meijer:"Dit probleem vraagt om actie, vooral door organisaties die gevoelige gegevens op deze apparaten opslaan. En ook door sommige consumenten die deze gegevensbeschermingsmechanismen hebben ingeschakeld. Maar de meeste consumenten hebben dat niet gedaan."

Als gevoelige gegevens moeten worden beschermd, het is in ieder geval aan te raden om software-encryptie te gebruiken en niet alleen te vertrouwen op hardware-encryptie. Een optie is om het gratis en open source VeraCrypt-softwarepakket te gebruiken, maar er zijn ook andere oplossingen. Op computers met Windows, BitLocker biedt software-encryptie, en gegevens zijn mogelijk niet veilig (zie "Windows-computers" hieronder).

Versleuteling is het belangrijkste mechanisme voor gegevensbescherming. Het kan worden geïmplementeerd in software of hardware (bijvoorbeeld in SSD's). Moderne besturingssystemen bieden over het algemeen software-encryptie voor de hele opslag. Echter, het kan gebeuren dat een dergelijk besturingssysteem besluit uitsluitend te vertrouwen op hardware-encryptie (als hardware-encryptie wordt ondersteund door het opslagapparaat). BitLocker, de encryptiesoftware ingebouwd in Microsoft Windows, kan dit soort overschakeling naar hardware-encryptie maken, maar biedt de getroffen schijven in deze gevallen geen effectieve bescherming. Software-encryptie ingebouwd in andere besturingssystemen (zoals macOS, iOS, Android, en Linux) lijkt onaangetast als het deze omschakeling niet uitvoert.

De onderzoekers identificeerden deze beveiligingsproblemen met behulp van openbare informatie en ongeveer € 100 aan evaluatieapparatuur. Ze kochten de SSD's die ze onderzochten via de reguliere retailkanalen. Het is vrij moeilijk om deze problemen vanaf nul te ontdekken. Echter, zodra de aard van de problemen bekend is, het risico bestaat dat de exploitatie van deze fouten door anderen wordt geautomatiseerd, misbruik makkelijker maken. De onderzoekers van de Radboud Universiteit gaan zo'n exploitatietool niet uitbrengen.

Betrokken producten

De modellen waarvan kwetsbaarheden daadwerkelijk in de praktijk zijn aangetoond zijn:

- Cruciaal (Micron) MX100, MX200 en MX300 interne harde schijven;

- Samsung T3 en T5 USB externe schijven;

- Samsung 840 EVO en 850 EVO interne harde schijven.

Opgemerkt moet worden, echter, dat niet alle op de markt verkrijgbare schijven zijn getest. Specifieke technische instellingen (gerelateerd aan bijvoorbeeld "hoge" en "max" beveiliging) waarin interne schijven worden gebruikt, kunnen van invloed zijn op de kwetsbaarheid (zie de gedetailleerde informatie van de fabrikanten en de technische informatielink hieronder).

Windows-computers

Op computers met Windows, een softwarecomponent genaamd BitLocker zorgt voor de codering van de gegevens van de computer. In Windows, het soort codering dat BitLocker gebruikt (d.w.z. hardware-encryptie of software-encryptie) wordt ingesteld via het Groepsbeleid. Indien beschikbaar, standaard hardware-encryptie wordt gebruikt. Voor de betrokken modellen, de standaardinstelling moet worden gewijzigd, zodat alleen softwarecodering wordt gebruikt. Deze wijziging lost het probleem niet onmiddellijk op, omdat het bestaande gegevens niet opnieuw versleutelt. Alleen een geheel nieuwe installatie, inclusief het opnieuw formatteren van de interne schijf, zal software-encryptie afdwingen. Als alternatief voor herinstallatie, het bovengenoemde VeraCrypt-softwarepakket kan worden gebruikt.

Verantwoordelijke openbaarmaking

Beide fabrikanten zijn in april 2018 geïnformeerd over dit beveiligingsprobleem door het Nationaal Cyber Security Centrum (NCSC) van Nederland. De universiteit verstrekte details aan beide fabrikanten om hen in staat te stellen hun product te repareren. De fabrikanten zullen hun klanten zelf gedetailleerde informatie verstrekken over de betrokken modellen; links staan hieronder vermeld.

Bij het ontdekken van een beveiligingsfout, er is altijd een dilemma hoe met deze informatie om te gaan. Onmiddellijke publicatie van de details kan aanzetten tot aanvallen en schade toebrengen. Als de fout voor een langere periode geheim wordt gehouden, kan dit betekenen dat de nodige stappen om de kwetsbaarheid tegen te gaan niet worden genomen, terwijl mensen en organisaties nog steeds gevaar lopen. Het is gebruikelijk in de veiligheidsgemeenschap om een evenwicht te vinden tussen deze zorgen, en gebreken aan het licht brengen tot 180 dagen nadat de fabrikanten van de betrokken producten op de hoogte zijn gesteld. Deze oefening, bekend als verantwoorde openbaarmaking, wordt standaard gebruikt door de Radboud Universiteit.

De onderzoekers staan nu op het punt de wetenschappelijke aspecten van hun bevindingen in de wetenschappelijke literatuur te publiceren. Een voorlopige versie van deze bevindingen (pdf, 757 kB) wordt vandaag gepubliceerd, 5 november 2018. Zodra het proces van collegiale toetsing is afgerond, een definitieve versie wordt gepubliceerd in de wetenschappelijke literatuur. Deze publicatie kan niet worden gebruikt als richtlijn voor het inbreken in SSD's.

Hoe gebogen oppervlakken in alle vormen uitzetten en samentrekken?

Hoe gebogen oppervlakken in alle vormen uitzetten en samentrekken? Wat is Masonite?

Wat is Masonite?  Biochemici ontrafelen mysteries van cellulaire vorm, functie

Biochemici ontrafelen mysteries van cellulaire vorm, functie Travelling-wave ion mobility massaspectrometrie verheldert structuren van gouden vingers

Travelling-wave ion mobility massaspectrometrie verheldert structuren van gouden vingers Nieuw apparaat detecteert snel lithiumionen in bloed van patiënten met bipolaire stoornis

Nieuw apparaat detecteert snel lithiumionen in bloed van patiënten met bipolaire stoornis

Stranden die gevaar lopen door de toename van koolstofdioxide in de lucht

Stranden die gevaar lopen door de toename van koolstofdioxide in de lucht Extreem weersnieuws mag de geest van klimaatsceptici niet veranderen

Extreem weersnieuws mag de geest van klimaatsceptici niet veranderen Hoe maak je een Dendrogram

Hoe maak je een Dendrogram Weerrampen in 2020 versterkt door klimaatverandering:rapport

Weerrampen in 2020 versterkt door klimaatverandering:rapport Californië staat bekend om aardbevingen en bosbranden, maar vergeet de vulkanen niet

Californië staat bekend om aardbevingen en bosbranden, maar vergeet de vulkanen niet

Hoofdlijnen

- Wetenschappers onthullen eiwitstructuur die cruciaal is voor genexpressie

- Ribosomen: definitie, functie en structuur (eukaryoten en prokaryoten)

- Hoe een onbekende bacterie in de microbiologie te identificeren

- Door te bezuinigen op milieu-uitgaven, de overheid snijdt kansen

- Kerkuilen blijken geen gehoorverlies te hebben naarmate ze ouder worden

- Unicorn Root herleeft zichzelf na 130 jaar

- Expeditie om de zuidelijke rechtse walvissen rond Zuid-Georgië te controleren op gezondheid

- Antibioticaresistentie:onderzoekers slagen erin resistentiegenen te blokkeren

- Besmettelijk geeuwen

- Mark Zuckerberg tegen toezichthouders:we hebben uw hulp nodig om verkiezingen te beschermen

- TCL beëindigt deal met BlackBerry-smartphones

- Een brandschoon:vriendelijke robots verfraaien Singapore

- Dit is waarom Galaxy Z Flip de opvouwbare telefoon is waar ik nu het meest enthousiast over ben.

- 1 op de 3 geteste werknemers in Michigan opent valse phishing-e-mail

Hoe aluminium werkt

Hoe aluminium werkt  Luchtvervuiling Kenmerken

Luchtvervuiling Kenmerken  Zwitserland in epicentrum van cryptocurrency-revolutie

Zwitserland in epicentrum van cryptocurrency-revolutie Soortendiversiteit vermindert de kans op misoogsten in biobrandstofsystemen voor algen

Soortendiversiteit vermindert de kans op misoogsten in biobrandstofsystemen voor algen Deepfakes noemde nieuwe verkiezingsdreiging, zonder gemakkelijke oplossing

Deepfakes noemde nieuwe verkiezingsdreiging, zonder gemakkelijke oplossing Oase-effect in stadsparken kan bijdragen aan de uitstoot van broeikasgassen, studie vondsten

Oase-effect in stadsparken kan bijdragen aan de uitstoot van broeikasgassen, studie vondsten Apple en Amazon leiden het peloton naar een marktwaarde van $ 1 biljoen

Apple en Amazon leiden het peloton naar een marktwaarde van $ 1 biljoen Het reproduceren van kerncondities suggereert dat de buitenste kern van de aarde minder dicht is dan vloeibaar ijzer

Het reproduceren van kerncondities suggereert dat de buitenste kern van de aarde minder dicht is dan vloeibaar ijzer

- Elektronica

- Biologie

- Zonsverduistering

- Wiskunde

- French | Italian | Spanish | Portuguese | German | Dutch | Danish | Norway | Swedish |

-

Wetenschap © https://nl.scienceaq.com