Wetenschap

Onderzoekers helpen beveiligingslek in populaire versleutelingssoftware te dichten

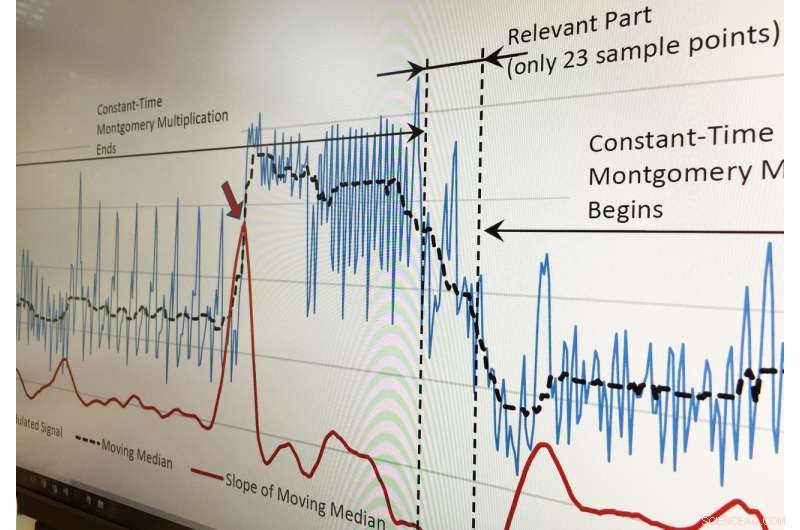

Analyse van het AM-gemoduleerde signaal met het gedeelte dat relevant is voor de beveiliging van de versleutelingssoftware. Krediet:Georgia Tech

Cybersecurity-onderzoekers van het Georgia Institute of Technology hebben geholpen een beveiligingslek te dichten waardoor hackers encryptiesleutels van een populair beveiligingspakket hadden kunnen stelen door kort te luisteren naar onbedoelde "zijkanaal" -signalen van smartphones.

De aanval, die werd gemeld aan softwareontwikkelaars voordat deze werd gepubliceerd, profiteerde van de programmering die was, ironisch, ontworpen om een betere beveiliging te bieden. De aanval maakte gebruik van onderschepte elektromagnetische signalen van de telefoons die geanalyseerd hadden kunnen worden met een klein draagbaar apparaatje dat minder dan duizend dollar kostte. In tegenstelling tot eerdere onderscheppingspogingen waarbij veel aanmeldingen moesten worden geanalyseerd, de "One &Done"-aanval werd uitgevoerd door slechts één decoderingscyclus af te luisteren.

"Dit is iets dat op een luchthaven kan worden gedaan om informatie van mensen te stelen zonder argwaan te wekken en maakt de zogenaamde 'koffieshopaanval' veel realistischer, " zei Milos Prvulovic, associate voorzitter van Georgia Tech's School of Computer Science. "De ontwerpers van encryptiesoftware hebben nu een ander probleem waar ze rekening mee moeten houden, omdat het niet langer nodig is om deze informatie te stelen gedurende lange tijd."

Aangenomen wordt dat de zijkanaalaanval de eerste is die de geheime exponent van een coderingssleutel in een moderne versie van OpenSSL ophaalt zonder afhankelijk te zijn van de cache-organisatie en/of timing. OpenSSL is een populair coderingsprogramma dat wordt gebruikt voor veilige interacties op websites en voor authenticatie van handtekeningen. De aanval toonde aan dat een enkele opname van een cryptografiesleutelspoor voldoende was om 2048 bits van een privé-RSA-sleutel te breken.

Resultaten van het onderzoek, die gedeeltelijk werd ondersteund door de National Science Foundation, het Defense Advanced Research Projects Agency (DARPA), en het Air Force Research Laboratory (AFRL) zullen worden gepresenteerd op het 27e USENIX Security Symposium 16 augustus in Baltimore.

Na een succesvolle aanval op de telefoons en een ingebed moederbord - die allemaal ARM-processors gebruikten - stelden de onderzoekers een oplossing voor de kwetsbaarheid voor, die werd aangenomen in versies van de software die in mei beschikbaar werden gesteld.

Side channel-aanvallen halen gevoelige informatie uit signalen die tijdens normaal gebruik worden gegenereerd door elektronische activiteit binnen computerapparatuur. De signalen omvatten elektromagnetische uitstralingen die worden gecreëerd door stroomstromen binnen de reken- en stroomvoorzieningscircuits van het apparaat, variatie in stroomverbruik, en ook geluid, variatie in temperatuur en chassispotentieel. Deze emanaties verschillen sterk van communicatiesignalen die de apparaten moeten produceren.

Milos Prvulovic en Alenka Zajic gebruiken een kleine sonde in de buurt van de telefoon om het signaal op te vangen dat door een radio-ontvanger wordt gedigitaliseerd om de zijkanaalaanval uit te voeren. Krediet:Allison Carter, Georgië Tech

In hun demonstratie Prvulovic en medewerker Alenka Zajic luisterden mee op twee verschillende Android-telefoons met behulp van sondes in de buurt van, maar de apparaten niet aanraken. Bij een echte aanval signalen kunnen worden ontvangen van telefoons of andere mobiele apparaten door antennes die zich onder tafels bevinden of verborgen zijn in nabijgelegen meubels.

De "One &Done"-aanval analyseerde signalen in een relatief smalle (40 MHz brede) band rond de processorklokfrequenties van de telefoons, die dicht bij 1 GHz (1, 000MHz). De onderzoekers maakten gebruik van een uniformiteit in de programmering die was ontworpen om eerdere kwetsbaarheden te verhelpen die te maken hadden met variaties in de manier waarop de programma's werken.

"Elke variatie lekt in wezen informatie over wat het programma doet, maar door de standvastigheid konden we precies bepalen waar we moesten kijken, "zei Prvulovic. "Toen we de aanval eenmaal aan het werk hadden, we konden er vrij snel een oplossing voor voorstellen. Programmeurs moeten begrijpen dat delen van de code die aan geheime bits werken, op een heel specifieke manier moeten worden geschreven om te voorkomen dat ze lekken."

De onderzoekers kijken nu naar andere software die vergelijkbare kwetsbaarheden kan hebben, en verwachten een programma te ontwikkelen dat geautomatiseerde analyse van beveiligingsproblemen mogelijk maakt.

"Ons doel is om dit proces te automatiseren, zodat het op elke code kan worden gebruikt, " zei Zajic, een universitair hoofddocent aan de Georgia Tech's School of Electrical and Computer Engineering. "We willen graag delen van code kunnen identificeren die mogelijk lek zijn en die een oplossing vereisen. Op dit moment, het vinden van deze porties vereist veel expertise en handmatig onderzoek."

Side channel-aanvallen zijn nog relatief zeldzaam, maar Prvulovic zegt dat het succes van "One &Done" een onverwachte kwetsbaarheid aantoont. De beschikbaarheid van goedkope signaalverwerkingsapparatuur die klein genoeg is om in coffeeshops of luchthavens te gebruiken, zou de aanvallen praktischer kunnen maken.

"We hebben nu relatief goedkope en compacte apparaten - kleiner dan een USB-drive - die deze signalen kunnen analyseren, " zei Prvulovic. "Tien jaar geleden, de analyse van dit signaal zou dagen hebben geduurd. Nu duurt het slechts enkele seconden, en kan overal worden gedaan, niet alleen in een laboratoriumomgeving."

Producenten van mobiele apparaten worden zich steeds meer bewust van de noodzaak om elektromagnetische signalen van telefoons, tablets en laptops tegen onderschepping door hun zijkanaalemissies af te schermen. Het verbeteren van de software die op de apparaten draait, is ook belangrijk, maar Prvulovic suggereert dat gebruikers van mobiele apparaten ook een beveiligingsrol moeten spelen.

"Dit is iets dat op alle niveaus moet worden aangepakt, " zei hij. "Een combinatie van factoren - betere hardware, betere software en voorzichtige computerhygiëne maken u veiliger. U moet niet paranoïde zijn over het gebruik van uw apparaten op openbare locaties, maar je moet voorzichtig zijn met toegang tot banksystemen of het aansluiten van je apparaat op onbeveiligde USB-opladers."

Naast de al genoemde, het onderzoek betrof Monjur M. Alam, Haider A. Khan, Moutmita Dey, Nishith Sinha en Robert Callen, heel Georgia Tech.

Nieuw onderzoek onthult hoe orkanen het kustlandschap in de Everglades vormgeven

Nieuw onderzoek onthult hoe orkanen het kustlandschap in de Everglades vormgeven Studie suggereert voldoende waarschuwing voor uitbarstingen van supervulkaan

Studie suggereert voldoende waarschuwing voor uitbarstingen van supervulkaan Hogere temperaturen kunnen koraalriffen helpen beschermen

Hogere temperaturen kunnen koraalriffen helpen beschermen Vuursteen, De loodcrisis in Michigan had de stad in waterflessen moeten begraven. Dus, waarom niet?

Vuursteen, De loodcrisis in Michigan had de stad in waterflessen moeten begraven. Dus, waarom niet? Lessen uit een echt Atlantis

Lessen uit een echt Atlantis

Hoofdlijnen

- De celstructuur van een ui

- De verbazingwekkende diversiteit – en mogelijk verval – van paddenstoelen en andere schimmels

- Onderzoekers willen de darmgezondheid van vee verbeteren

- Materialen die nodig zijn om een diercelmodel te maken

- Nieuwe sorghumcultivars kunnen duizenden liters ethanol produceren

- Met uitsterven bedreigde mus in Centraal-Florida die in het wild waarschijnlijk niet zal overleven

- De chemische samenstelling van voedingsstoffen Agar

- Wanneer treedt melkzuurfermentatie op?

- Artikel geeft een gedetailleerd overzicht van deelnemers aan Golden Retriever Lifetime Study

- Franse rechtbank veroordeelt lastminute.com voor parasitisme op Ryanair-website

- Lyft verhoogt IPO-doelstelling naar $ 70- $ 72 per aandeel

- Techreuzen beloven tegen 2022 het aantal vrouwelijke managers te verdubbelen

- VW sluit meeste Europese fabrieken voor twee tot drie weken

- Motorola flipt voor zijn futuristische opvouwbare telefoon

Onderzoek naar baarden, proppen kauwgom wint 2021 Ig Nobelprijzen

Onderzoek naar baarden, proppen kauwgom wint 2021 Ig Nobelprijzen 30 pagina's met berekeningen regelen een 30-jarig debat over een mysterieuze nieuwe fase van materie

30 pagina's met berekeningen regelen een 30-jarig debat over een mysterieuze nieuwe fase van materie Het superzware zwarte gat van de Melkweg heeft mogelijk onzichtbare broers en zussen

Het superzware zwarte gat van de Melkweg heeft mogelijk onzichtbare broers en zussen Wetenschappers kunnen bekwame seizoensvoorspellingen maken van de zomertemperatuur in het westen van China

Wetenschappers kunnen bekwame seizoensvoorspellingen maken van de zomertemperatuur in het westen van China Met sterren bezaaide afbeelding van het Sextans B-dwergstelsel toont astronomische bezienswaardigheden dichtbij en ver weg

Met sterren bezaaide afbeelding van het Sextans B-dwergstelsel toont astronomische bezienswaardigheden dichtbij en ver weg Tropische cycloon Gita zorgt voor zware regenval, waarschuwingen nu voor Tonga en Fiji

Tropische cycloon Gita zorgt voor zware regenval, waarschuwingen nu voor Tonga en Fiji Tomb savers:natuurbeschermers onthullen werk aan het graf van Toetanchamon

Tomb savers:natuurbeschermers onthullen werk aan het graf van Toetanchamon Grote en flexibele nabij-infrarood lichtgevende diodes

Grote en flexibele nabij-infrarood lichtgevende diodes

- Elektronica

- Biologie

- Zonsverduistering

- Wiskunde

- French | Italian | Spanish | Portuguese | Swedish | German | Dutch | Danish | Norway |

-

Wetenschap © https://nl.scienceaq.com