Wetenschap

Beveiligingslacunes geïdentificeerd in de LTE-standaard voor mobiele telefonie

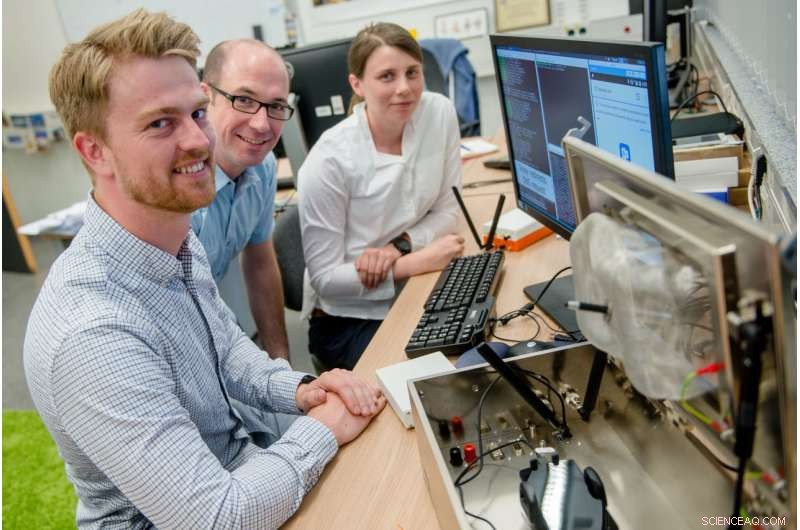

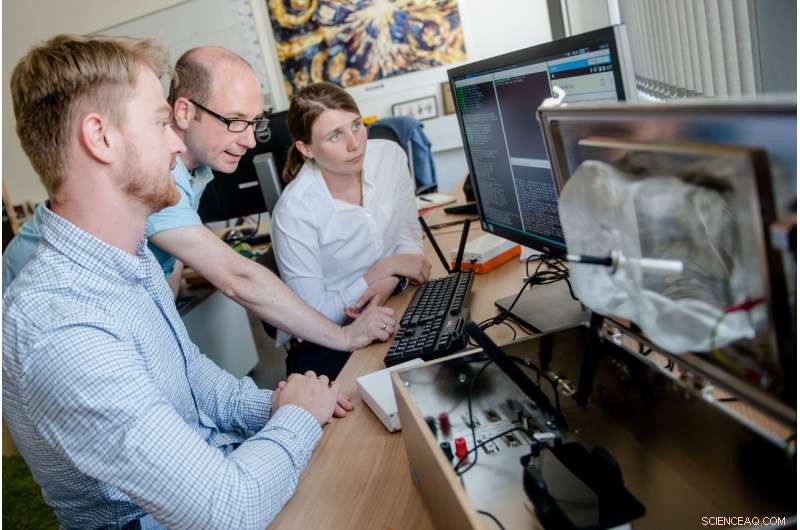

David Rupprecht, Thorsten Holz en Katharina Kohls (van links) gebruiken softwaregedefinieerde radio's om aanvallen op het LTE-netwerk onder laboratoriumomstandigheden te testen. Krediet:RUB, Marquard

Door misbruik te maken van zwakke plekken in de beveiliging van de LTE-standaard voor mobiele telefonie, aanvallers kunnen identificeren welke webpagina's een gebruiker bezoekt en hem omleiden naar een oplichtingswebsite. Dit is het resultaat van een onderzoek uitgevoerd door beveiligingsexperts van het Horst Görtz Instituut aan de Ruhr-Universität Bochum. Alle apparaten die LTE gebruiken, ook wel 4G genoemd, worden beïnvloed, d.w.z. bijna alle mobiele telefoons en tablets, evenals bepaalde huishoudelijke apparaten die op het netwerk zijn aangesloten. De zwakke punten zijn onmogelijk te dichten; en ze zijn ook nog steeds aanwezig in de aankomende mobiele telefoniestandaard 5G, waarvan de standaardisatie momenteel in behandeling is. Nog altijd, het probleem kan worden verholpen met behulp van andere beveiligingsmechanismen in browsers of apps.

De bevindingen zijn gepubliceerd door David Rupprecht, Katharina Kohls, Prof Dr. Thorsten Holz en Prof Dr. Christina Pöpper op de website https://aLTEr-Attack.net.

Gebruikers omleiden naar verkeerde websites

De payload die via LTE wordt verzonden, is gecodeerd, maar de integriteit ervan is niet geverifieerd. "Een aanvaller kan de versleutelde datastroom wijzigen en de berichten omleiden naar zijn eigen server zonder de gebruiker te waarschuwen, " legt David Rupprecht uit. Om dit te doen, de aanvaller moet in de buurt zijn van de mobiele telefoon waarop hij zich richt. Met behulp van speciale apparatuur, hij onderschept de communicatie tussen de telefoon en het basisstation en leidt de gebruiker om naar een nepwebsite door de berichten te wijzigen. Op die website, de aanvaller kan dan alle acties uitvoeren die hij kiest, inclusief het bewaken van de wachtwoorden terwijl ze worden ingevoerd.

"Websites en apps die het HTTPS-beveiligingsprotocol in de juiste configuratie implementeren, bieden voldoende bescherming tegen herroutering, " zegt Rupprecht. Ze waarschuwen de gebruiker wanneer hij op het punt staat te worden omgeleid naar een neppagina. het is niet mogelijk om te voorkomen dat een aanvaller bepaalde informatie en activiteiten die op de mobiele telefoon worden uitgevoerd, controleert, bijvoorbeeld de identiteit van de gebruiker en de websites die hij bekijkt.

De onderzoekers uit Bochum hebben aangetoond dat alleen het verkeerspatroon, d.w.z. het laadvolume dat binnen een bepaalde periode door een telefoon wordt verzonden - geeft een indicatie van de websites die door de gebruiker zijn bekeken. Om toegang te krijgen tot deze informatie, de aanvaller hoeft de communicatie tussen mobiele telefoon en basisstation niet actief te onderscheppen; liever, eenvoudige passieve registratie van de verzonden metadata is voldoende.

David Rupprecht, Thorsten Holz en Katharina Kohls (van links) gebruiken softwaregedefinieerde radio's om aanvallen op het LTE-netwerk onder laboratoriumomstandigheden te testen. Krediet:RUB, Marquard

Kant-en-klare apparatuur die voldoende is om aanvallen uit te voeren

De hierboven beschreven aanvallen kunnen worden uitgevoerd met in de handel verkrijgbare apparatuur die kan worden gekocht tegen een prijs van ongeveer 4, 000 euro. In hun experimenten, de onderzoekers gebruikten een pc en twee zogenaamde softwaregedefinieerde radio's die het verzenden en ontvangen van LTE-signalen mogelijk maken. Een van de apparaten doet alsof de telefoon een mobiel telefoonnetwerk is; de andere doet alsof het echte mobiele telefoonnetwerk de telefoon is. Dus, het systeem is in staat om specifieke gegevens te wijzigen, terwijl het grootste deel van de gegevens ongewijzigd wordt verzonden. Afhankelijk van de apparatuur, de aanvaller kan tijdens de aanval een afstand van enkele honderden meters tot de gerichte telefoon bewaren.

"De LTE-documentatie heeft aangetoond dat een integriteitsbescherming die aanvallen zou voorkomen, opzettelijk is weggelaten, ", zegt Thorsten Holz. De reden:om de beveiligingsmaatregel te implementeren, een extra vier byte zou aan elke nuttige lading moeten worden bevestigd. "Datatransmissie zou duur zijn geworden voor de netbeheerders, en dus werd integriteitsbescherming als vervangbaar beschouwd, ’ vervolgt Holz.

In de komende 5G-standaard voor mobiele telefonie, algemene integriteitsbescherming is op dit moment niet voorzien. Ontwikkelaars zouden de apparaten correct moeten configureren om de beveiliging effectief te laten worden. De onderzoekers pleiten ervoor om het beveiligingslek in de nieuwe standaard voor mobiele telefonie standaard te dichten.

Het team gaat de security gap presenteren op het IEEE Symposium on Security and Privacy dat in mei 2019 in San Francisco zal plaatsvinden. Het onderzoek is uitgevoerd onder de paraplu van het Bercom-project, afkorting voor "Blauwdruk voor een pan-Europees systeemplatform voor veerkrachtige kritieke infrastructuren".

OLED's vanaf de grond opbouwen voor betere elektronica

OLED's vanaf de grond opbouwen voor betere elektronica Eenvoudige groene synthese is een verademing

Eenvoudige groene synthese is een verademing Er wordt een resistenter materiaal tegen micro-organismen gecreëerd om cultureel erfgoed te herstellen

Er wordt een resistenter materiaal tegen micro-organismen gecreëerd om cultureel erfgoed te herstellen Chemicus maakt goedkope katalysatoren voor de productie van vanilline

Chemicus maakt goedkope katalysatoren voor de productie van vanilline Gevriesdroogde aardbeien en ijs zorgen voor een zeer stabiele relatie

Gevriesdroogde aardbeien en ijs zorgen voor een zeer stabiele relatie

Goudwinning schaadt de waterkwaliteit in rivieren in de Peruaanse hotspot voor biodiversiteit ernstig

Goudwinning schaadt de waterkwaliteit in rivieren in de Peruaanse hotspot voor biodiversiteit ernstig Hoe planten en dieren interageren in het regenwoud

Hoe planten en dieren interageren in het regenwoud Waarom Godzilla het perfecte monster is voor onze tijd van vernietiging van het milieu

Waarom Godzilla het perfecte monster is voor onze tijd van vernietiging van het milieu Interessante feiten over woestijnplanten

Interessante feiten over woestijnplanten  Frans Garfield-strandtelefoonmysterie benadrukt plasticvervuiling (update)

Frans Garfield-strandtelefoonmysterie benadrukt plasticvervuiling (update)

Hoofdlijnen

- Planten evolueren geuren en kleuren om dieren aan te trekken voor zaadverspreiding

- Onderzoek toont aan dat walvissen, al een bedreigde diersoort, kan een vage toekomst tegemoet gaan

- De verbazingwekkende efficiëntie van het leven

- Thuis op het strand:Antelope krijgt nieuwe opgravingen in New Orleans

- Onderzoekers ontdekken hoe cellen decennia later infecties onthouden

- Prolifereren of niet prolifereren? Een cellulaire lente antwoordt

- De geleidbaarheid van zenuwcellen in het centrale zenuwstelsel

- Herintroductie van inheemse zoogdieren helpt dorre landschappen te herstellen

- De Krebs-cyclus en de Homeostasis

- Van internet:Toronto plant futuristische baaifront

- Een geïntegreerd visueel en semantisch neuraal netwerkmodel verklaart de herkenning van menselijke objecten in de hersenen

- Vroege Amerikaanse gegevens laten een grote sprong voorwaarts zien in online winkelen voor de feestdagen

- Alliantie Renault-Nissan neemt Google Android mee voor een ritje

- Canadees legioen vraagt Fortnite-gamers om pauze om oorlogsslachtoffers te eren

De verschillen tussen mitochondriën en chloroplasten in structuur

De verschillen tussen mitochondriën en chloroplasten in structuur Welke intermoleculaire krachten zijn aanwezig in water?

Welke intermoleculaire krachten zijn aanwezig in water?  Hoe beïnvloedt geluid de hartslag?

Hoe beïnvloedt geluid de hartslag?  Een molecuul dat werkt als een nanobatterij

Een molecuul dat werkt als een nanobatterij Miljoenen stromen Amerikaanse steden binnen op weg naar totale zonsverduistering

Miljoenen stromen Amerikaanse steden binnen op weg naar totale zonsverduistering Hoe de aardmantel is als een schilderij van Jackson Pollock

Hoe de aardmantel is als een schilderij van Jackson Pollock Marshmallow-achtige siliconengels gebruikt als isolatie in containers voor gecryopreserveerde embryo's

Marshmallow-achtige siliconengels gebruikt als isolatie in containers voor gecryopreserveerde embryo's Een kleine opklapbare joystick brengt haptiek naar draagbare apparaten

Een kleine opklapbare joystick brengt haptiek naar draagbare apparaten

- Elektronica

- Biologie

- Zonsverduistering

- Wiskunde

- French | Italian | Spanish | Portuguese | Swedish | German | Dutch | Danish | Norway |

-

Wetenschap © https://nl.scienceaq.com