Wetenschap

AMD-processors die kwetsbaar zijn voor beveiligingsproblemen, datalekken

Krediet:CC0 Publiek Domein

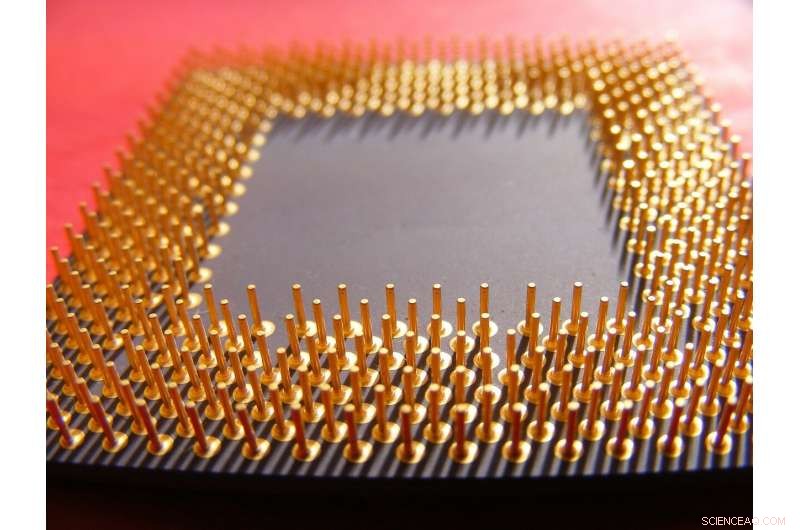

Onderzoekers van de Graz University of Technology hebben onlangs onthuld dat AMD-CPU's die dateren uit het begin van de jaren 2010 vatbaar zijn voor zijkanaalaanvallen. Onderzoekers hebben nu aangetoond dat een paar infiltratiebenaderingen - gezamenlijk "Take A Way" genoemd - toegang kunnen krijgen tot AES-coderingssleutels.

Take A Way bestaat uit een paar zijkanaalaanvallen genaamd Collide+Probe en Load+Reload, en werd zo genoemd omdat deze aanvallen de manier waarop de voorspeller in de Level 1-cache van AMD's verwerkingseenheden wordt aangetast, in gevaar brengen. Ontworpen om de algehele effectiviteit van de cachetoegangsmechanismen in deze hardware te vergroten, de manier waarop voorspeller wordt misbruikt door Take A Way om de inhoud van waardevol geheugen te lekken. specifiek, de voorspeller van de cache-manier wordt gebruikt om te voorspellen waar gegevens zich in de processor bevinden om te bepalen wanneer toegang tot de gegevens wordt verkregen.

Elke zijaanval heeft een bepaalde kracht om te profiteren van de manier waarop voorspeller. Load+Reload kan heimelijk het gedeelde geheugen van een AMD CPU gebruiken zonder de cacheregel te verstoren. Collide+Probe stelt aanvallers in staat de toegang tot het geheugen te overzien zonder kennis te hebben van het gedeelde geheugen of het fysieke adres.

collectief, deze infiltranten kunnen veel schade aanrichten aan de vermeende beveiliging van AMD-CPU's, inclusief het uitwisselen van gegevens tussen programma's in dezelfde kern, het bouwen van geheime kanalen tussen softwarestukken die niet zouden moeten communiceren, en het doorbreken van randomisatie van adresruimtelay-out (ASLR) om toegang te krijgen tot geheugen.

In feite, onderzoekers waren in staat om veel van deze mogelijkheden in verschillende omgevingen te demonstreren, inclusief cloudgebaseerde virtuele machines en populaire browsers zoals Firefox en Chrome.

Volgens de onderzoekers is Take A Way werd gebruikt om "een verborgen kanaal aan te tonen met maximaal 588,9 kB/s, die we ook gebruiken in een Spectre-aanval om geheime gegevens uit de kernel te exfiltreren. Verder, we presenteren een sleutelherstelaanval van een kwetsbare cryptografische implementatie. We laten ook een entropieverlagende aanval zien op ASLR van de kernel van een volledig gepatcht Linux-systeem, de hypervisor, en onze eigen adresruimte van JavaScript."

De paper legt ook uit dat het mogelijk moet zijn om AMD's processors te beschermen tegen Take A Way. Deze zwakke punten kunnen waarschijnlijk worden verholpen met firmwarefixes, een oplossing die nuttig is gebleken voor vergelijkbare kwetsbaarheden in verwerkingseenheden voor Spectre- en Meltdown-aanvallen. In de meeste gevallen, het bijwerken van de firmware eist zijn tol van de prestaties van de hardware. Fysieke updates van de onderliggende architectuur kunnen nuttig zijn, ook.

Ook gaven de onderzoekers aan afgelopen augustus vertegenwoordigers bij AMD op de hoogte te hebben gebracht van deze kwetsbaarheden. Echter, de chipprovider moet nog een openbare reactie of een oplossing voor het probleem geven.

© 2020 Wetenschap X Netwerk

Onderzoekers ontdekken verborgen ontijzingsrisico's die de gezondheid van de brug beïnvloeden

Onderzoekers ontdekken verborgen ontijzingsrisico's die de gezondheid van de brug beïnvloeden Het mysterie openbreken hoeveel bubbels er in een glas bier zitten

Het mysterie openbreken hoeveel bubbels er in een glas bier zitten Generatie van stikstofgas

Generatie van stikstofgas Verbeterde katalytische processen voor de synthese van fenol

Verbeterde katalytische processen voor de synthese van fenol Het produceren van foutloze metaalkristallen van ongekende grootte

Het produceren van foutloze metaalkristallen van ongekende grootte

Water onder nul een barrière voor herstel van olielekkages

Water onder nul een barrière voor herstel van olielekkages Project gebruikt drones om de gezondheid van de Amazone te bewaken

Project gebruikt drones om de gezondheid van de Amazone te bewaken Arctische odyssee eindigt, verhalen over alarmerend ijsverlies naar huis brengen

Arctische odyssee eindigt, verhalen over alarmerend ijsverlies naar huis brengen Redactioneel:De Salton Sea is een ramp in wording. Californië doet niets om het te stoppen

Redactioneel:De Salton Sea is een ramp in wording. Californië doet niets om het te stoppen NASA vindt Arctisch winterzee-ijs voor 2021 op de zevende plaats ooit gemeten

NASA vindt Arctisch winterzee-ijs voor 2021 op de zevende plaats ooit gemeten

Hoofdlijnen

- Wat zijn de oorzaken van genotype en fenotype?

- Plantenpathologen ontdekken ongebruikelijke evolutionaire overgang in gewone bacteriën

- Belangrijke verbeteringen onthuld op Closer to Van Eyck webapplicatie

- Minder gewassen voeden wereldwijd meer mensen - en dat is niet goed

- De effecten van zoutconcentratie op bacteriegroei

- Eerste luxe Perigord-truffel wordt in Groot-Brittannië verbouwd

- Niet-vasculaire plant: definitie, kenmerken, voordelen en voorbeelden

- De bacteriële gemeenschap op het internationale ruimtestation lijkt op huizen

- The Stages of the Human Decomposition Process

- Het systeem helpt planners bij het identificeren, prioriteit geven aan snelwegprojecten

- Superblokken die Barcelona momenteel transformeren, werken mogelijk in Australische steden, te

- Zelflerend verwarmingsregelsysteem bespaart energie

- Houden ride-hailing-platforms hun chauffeurs eerlijk?

- verdorie, R2! Wanneer geven we robots de schuld?

Hoe de helling of Grade

Hoe de helling of Grade Afbeelding:aankomst en vertrek Cassinis

Afbeelding:aankomst en vertrek Cassinis Douglas gedegradeerd tot tropische storm na plint Hawaï

Douglas gedegradeerd tot tropische storm na plint Hawaï We moeten het centrale druktekort gebruiken, geen windsnelheid, orkaanschade voorspellen

We moeten het centrale druktekort gebruiken, geen windsnelheid, orkaanschade voorspellen Nano-terminators van vloeibaar metaal richten zich op kankercellen

Nano-terminators van vloeibaar metaal richten zich op kankercellen VS ontdooit uit Arctische diepvries terwijl dodental stijgt

VS ontdooit uit Arctische diepvries terwijl dodental stijgt Gepolijste Chromium-gebaseerde Edge-browser komt in bèta

Gepolijste Chromium-gebaseerde Edge-browser komt in bèta Hoge geleidbaarheid in water behandelen

Hoge geleidbaarheid in water behandelen

- Elektronica

- Biologie

- Zonsverduistering

- Wiskunde

- French | Italian | Spanish | Portuguese | Swedish | German | Dutch | Danish | Norway |

-

Wetenschap © https://nl.scienceaq.com