Wetenschap

Smartphone-apps kunnen verbinding maken met kwetsbare backend-cloudservers

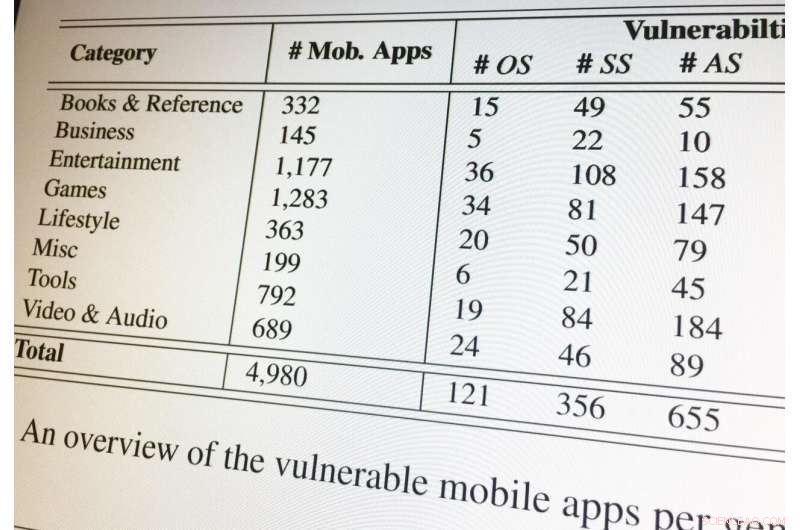

Een deel van de grafiek is gemaakt om een overzicht te geven van kwetsbare mobiele apps per genre. Krediet:Georgia Tech

Cybersecurity-onderzoekers hebben kwetsbaarheden ontdekt in de backend-systemen die inhoud en advertenties naar smartphone-applicaties sturen via een netwerk van cloudgebaseerde servers waarvan de meeste gebruikers waarschijnlijk niet eens weten dat ze bestaan.

In onderzoek dat op 15 augustus zal worden gerapporteerd tijdens het USENIX Security Symposium 2019, onderzoekers van het Georgia Institute of Technology en de Ohio State University identificeerden meer dan 1, 600 kwetsbaarheden in het ondersteunende ecosysteem achter de top 5, 000 gratis apps beschikbaar in de Google Play Store. De kwetsbaarheden, die van invloed zijn op meerdere app-categorieën, kunnen hackers in staat stellen in te breken in databases die persoonlijke informatie bevatten, en misschien in de mobiele apparaten van gebruikers.

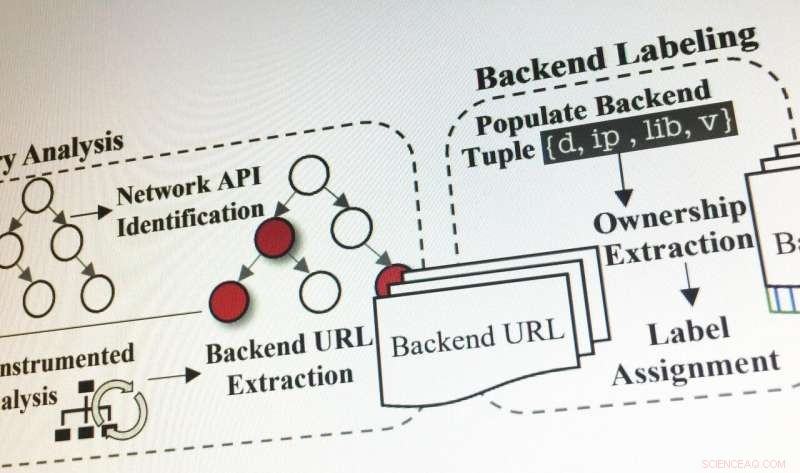

Om ontwikkelaars te helpen de beveiliging van hun mobiele apps te verbeteren, de onderzoekers hebben een geautomatiseerd systeem gemaakt met de naam SkyWalker om de cloudservers en softwarebibliotheeksystemen te controleren. SkyWalker kan de beveiliging onderzoeken van de servers die mobiele applicaties ondersteunen, die vaak worden beheerd door cloudhostingservices in plaats van individuele app-ontwikkelaars.

"Veel mensen zullen misschien verbaasd zijn om te horen dat hun telefoon-apps communiceren met niet slechts één, maar waarschijnlijk tientallen of zelfs honderden servers in de cloud, " zei Brendan Saltaformaggio, een assistent-professor aan de Georgia Tech's School of Electrical and Computer Engineering. "Gebruikers weten niet dat ze met deze servers communiceren, omdat alleen de apps ermee communiceren en dat op de achtergrond doen. Tot nu toe, dat was een blinde vlek waar niemand naar kwetsbaarheden zocht."

Het Air Force Office of Scientific Research en de National Science Foundation ondersteunden het onderzoek.

In hun studie hebben de onderzoekers ontdekten 983 gevallen van bekende kwetsbaarheden en nog eens 655 gevallen van zero-day-kwetsbaarheden verspreid over de softwarelagen:besturingssystemen, softwarediensten, communicatiemodules en webapps—van de cloudgebaseerde systemen die de apps ondersteunen. De onderzoekers onderzoeken nog of aanvallers toegang kunnen krijgen tot individuele mobiele apparaten die zijn verbonden met kwetsbare servers.

"Deze kwetsbaarheden treffen de servers die in de cloud staan, en zodra een aanvaller op de server komt, er zijn veel manieren waarop ze kunnen aanvallen, "Zei Saltaformaggio. "Het is een hele nieuwe vraag of ze al dan niet van de server naar het apparaat van een gebruiker kunnen springen, maar ons vooronderzoek daarover is zeer zorgwekkend."

De onderzoekers identificeerden drie soorten aanvallen die op de backend-servers kunnen worden uitgevoerd:SQL-injectie, XML externe entiteit en cross-site scripting, legde Omar Alrawi uit, een afgestudeerde onderzoeksassistent van Georgia Tech en co-eerste auteur bij Chaoshun Zuo in de staat Ohio. Door de controle over deze machines in de cloud over te nemen, aanvallers kunnen toegang krijgen tot persoonlijke gegevens, informatie verwijderen of wijzigen of zelfs financiële transacties omleiden om geld op hun eigen rekeningen te storten.

Om het systeem te bestuderen, Alrawi en Zuo draaiden applicaties in een gecontroleerde omgeving op een mobiel apparaat dat verbonden was met backend-servers. Vervolgens keken ze naar de communicatie tussen het apparaat en de servers, en herhaalde het proces voor alle bestudeerde toepassingen.

Een deel van het vierfasenproces dat door SkyWalker wordt gebruikt om backend-systemen te onderzoeken die worden gebruikt om mobiele apps te ondersteunen. Krediet:Georgia Tech

"We ontdekten dat veel applicaties de communicatie tussen de mobiele app en de cloudservice niet versleutelen, dus een aanvaller die zich tussen de twee punten of op hetzelfde netwerk als de mobiele telefoon bevindt, kan informatie over de gebruiker krijgen - hun locatie en gebruikersnaam - en mogelijk wachtwoordresets uitvoeren, ' zei Alrawi.

De kwetsbaarheden waren niet gemakkelijk te ontdekken. "Je moet de context begrijpen waarmee de app met de cloudserver communiceert, "zei hij. "Dit zijn zeer diepe bugs die niet kunnen worden geïdentificeerd door simpelweg te scannen en traditionele tools te gebruiken die worden gebruikt voor de beveiliging van webapplicaties."

De exploitanten van kwetsbare systemen zijn op de hoogte gesteld van de bevindingen. Bezorgdheid over wie verantwoordelijk is voor het beveiligen van die backend-servers is een van de problemen die uit het onderzoek naar voren komen.

"Het is eigenlijk een groot probleem vanwege het aantal verschillende softwareontwikkelaars dat deze cloudservers kan bouwen. "Zei Saltaformaggio. "Het is niet altijd duidelijk wie verantwoordelijk is voor het patchen en wie verantwoordelijk is voor de kwetsbaarheden. Het is moeilijk om deze kwetsbaarheden op te sporen, maar het is ook moeilijk om ze gepatcht te krijgen."

Om app-ontwikkelaars te behoeden voor het beveiligingsonderzoek dat ze deden, de onderzoekers bieden SkyWalker aan, een analysepijplijn om mobiele backends te bestuderen.

"SkyWalker zal kijken hoe de applicatie communiceert met die cloudservers, en dan zal het proberen te communiceren met de servers om kwetsbaarheden te vinden, "zei Alrawi. "Deze informatie kan een app-ontwikkelaar een waarschuwing geven over mogelijke problemen voordat ze hun applicatie openbaar maken."

De onderzoekers bestudeerden alleen applicaties in de Google Play Store. Maar applicaties die zijn ontworpen voor iOS, kunnen dezelfde backend-systemen delen.

"Deze servers bieden backend-services voor mobiele apps die elk apparaat zou kunnen gebruiken, "Alrawi zei. "Deze cloudservices zijn essentiële componenten van moderne mobiele apps. Ze maken deel uit van de altijd verbonden wereld."

Voor de toekomst, de onderzoekers hopen te bestuderen hoe de kwetsbaarheden van invloed kunnen zijn op smartphonegebruikers, en om te controleren of de door hen gesignaleerde problemen zijn verholpen.

"We blijven dit soort onderzoeken doen en zullen ze later opnieuw bekijken om te zien hoe het aanvalslandschap is verbeterd. " zei Saltaformaggio. "We zullen blijven zoeken naar meer blinde vlekken die moeten worden onderzocht. In de nieuwe wereld van smartphones en mobiele applicaties, er zijn unieke problemen die moeten worden uitgeroeid."

Uraniumchemie en geologische berging van radioactief afval

Uraniumchemie en geologische berging van radioactief afval Krachtveldanalyse geeft aanwijzingen voor eiwit-ion-interactie

Krachtveldanalyse geeft aanwijzingen voor eiwit-ion-interactie Onderzoek naar elektrolyse voor energieopslag

Onderzoek naar elektrolyse voor energieopslag Nieuwe methode snijdt stappen in de productie van slim en functioneel textiel

Nieuwe methode snijdt stappen in de productie van slim en functioneel textiel Wetenschappers brengen giftige eiwitten in kaart die verband houden met Alzheimer

Wetenschappers brengen giftige eiwitten in kaart die verband houden met Alzheimer

Hoofdlijnen

- De machtige Banyan-boom kan eeuwenlang lopen en leven

- Een eetbare cel maken

- Team ontdekt nieuwe mechanismen voor DNA-stabiliteit

- Team onthult regels voor het maken van ribben

- Wat is het verschil tussen erfelijke en milieudefecten?

- Voors en tegens van Forensic Science

- Luipaarden doden minstens 3 kinderen op het Indiase platteland

- Klimaatveranderingsmodellen van vogeleffecten slagen voor de test

- Fagen een effectief alternatief voor het gebruik van antibiotica in de aquacultuur

- Twitter wint momentum met tweede winstgevende kwartaal op rij (update)

- Robotbijen voegen zich bij het internationale ruimtestation

- Beleggers kunnen $ 1 miljard in zelfrijdende auto's van Uber pompen:rapport

- Vraagt u zich af of u symptomen van het coronavirus heeft? Siri kan helpen

- Is de lean start-up methode echt universeel toepasbaar?

Wetenschappers onthullen structuur van aminozuurtransporter die betrokken is bij kanker

Wetenschappers onthullen structuur van aminozuurtransporter die betrokken is bij kanker Hartslag van de aarde

Hartslag van de aarde Multicultureel bewustzijn vergroot de onderwijsbekwaamheid, maar is een ongelijke hulpbron onder toekomstige leraren

Multicultureel bewustzijn vergroot de onderwijsbekwaamheid, maar is een ongelijke hulpbron onder toekomstige leraren Noorse verliezen nemen toe nu 737 MAX aan de grond blijft staan voor problemen

Noorse verliezen nemen toe nu 737 MAX aan de grond blijft staan voor problemen Nieuwe test onthult zuiverheid van grafeen:Terahertz-golven gebruikt om verontreinigingen op te sporen

Nieuwe test onthult zuiverheid van grafeen:Terahertz-golven gebruikt om verontreinigingen op te sporen Natuurkundigen creëren tijdkristallen:nieuwe vorm van materie kan de sleutel zijn tot de ontwikkeling van kwantummachines

Natuurkundigen creëren tijdkristallen:nieuwe vorm van materie kan de sleutel zijn tot de ontwikkeling van kwantummachines Nieuwe richtlijnen voor bestuivers zijn bedoeld om Ierlands landbouwgrond weer levendig te maken

Nieuwe richtlijnen voor bestuivers zijn bedoeld om Ierlands landbouwgrond weer levendig te maken Geologen leveren bewijs dat een reeks stormen uitgebreide erosie van het Carpinteria-zoutmoeras heeft veroorzaakt

Geologen leveren bewijs dat een reeks stormen uitgebreide erosie van het Carpinteria-zoutmoeras heeft veroorzaakt

- Elektronica

- Biologie

- Zonsverduistering

- Wiskunde

- Italian | Spanish | Portuguese | Swedish | German | Dutch | Danish | Norway | French |

-

Wetenschap © https://nl.scienceaq.com