Wetenschap

Threat Intelligence Computing voor efficiënte jacht op cyberdreigingen

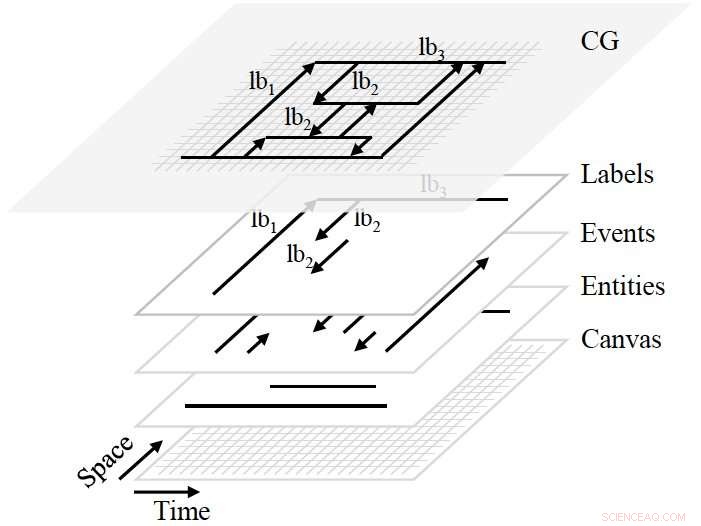

Figuur 1. Samenstelling van de rekengrafiek (CG). Het bestaat uit een stapel van vier lagen. Canvas bepaalt de reikwijdte en granulariteit van analyses. Entiteiten en gebeurtenissen worden gemaakt op basis van logboeken en sporen. Labels drukken kennis over de entiteiten/gebeurtenissen uit, evenals kennis van het beveiligingsdomein, zoals waarschuwingen en analytische resultaten. Krediet:IBM

Het ontdekken van bedreigingen in cyberbeveiliging is als wetenschappelijke ontdekking:beide vertrekken van observaties, zoals een afwijkende cyberactiviteit of een interessant feit; beide vereisen hypotheseconceptie, zoals welke kwade bedoelingen achter de activiteit zitten of waardoor het feit wordt veroorzaakt; beide ontwikkelen hypothesen met betrekking tot aanvullende waarnemingen en valideren deze uiteindelijk. Ons team van het IBM Thomas J. Watson Research Center heeft onlangs een cyber-redeneringsparadigma ontwikkeld met de naam Threat Intelligence Computing (TIC) om het proces voor het ontdekken van bedreigingen te formaliseren en te vergemakkelijken. Het paradigma maakt het gemakkelijk en intuïtief voor beveiligingsanalisten om cyberfeiten te observeren en gegevens te verwerken, dreigingsinformatie creëren en gebruiken, en co-ontwikkeling tussen mens en machine uit te voeren.

Onze paper "Threat Intelligence Computing" presenteert een concrete realisatie van TIC door het ontwerpen en implementeren van een domeinspecifieke taal τ-calculus met een gespecialiseerde grafische database en perifere systemen. We presenteren het op de 25e ACM Conference on Computer and Communications Security (ACM CCS 2018). Het paradigma maakt gebruik van het concept van grafiekberekening en biedt beveiligingsanalisten een goed gedefinieerde interface voor observatie en hypothesevalidatie in de cyberwereld. TIC kapselt kennis van cyberdomeinen in in een representatie van bedreigingsinformatie genaamd composable graph pattern. Met behulp van een τ-calculus-console, beveiligingsanalisten kunnen creëren, laden, en match patronen om stappen uit te voeren in de procedure voor het ontdekken van bedreigingen.

De behoefte aan informatie over bedreigingen

Aanvallers gaan snel, en wij verdedigers moeten sneller bewegen. Binnen een uur na ontdekking van een kwetsbare dienst in een onderneming, een aanvaller zou die service kunnen gebruiken als een lateraal bewegingskanaal over hosts. Nog erger, de aanvaller kan legitieme kanalen gebruiken voor kwaadaardige doeleinden, zoals het lekken van een commercieel geheim via een FTP-server voor bestandsuitwisseling.

De huidige beveiligingssystemen kunnen zelf niet zo snel bewegen als aanvallers. Ze zijn in staat om gedeeltelijke stappen van aanvallen of bekende aanvalsstrategieën te detecteren, maar wanneer aanvallers verder gaan dan de domeinkennis die is ingebed in de algoritmen of trainingsdatasets, bestaande op regels gebaseerde en machine learning-systemen kunnen beide niet meebewegen met aanvallers. Wat mogelijk snel kan gaan, zijn beveiligingsanalisten, of bedreiging jagers, die creatieve dreigingshypothesen kan bedenken, gegevens verzamelen om hypothesen te verifiëren, en observeer aanvullende gegevens om hypothesen te ontwikkelen.

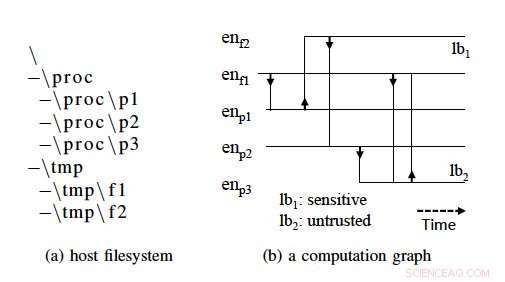

Figuur 2. Een concreet voorbeeld van een rekengrafiek op hostniveau. Systeemactiviteiten worden gelogd via syscall-monitoring en programma-instrumentatie. Entiteiten in deze rekengrafiek bestaan uit onderwerpen (bijv. processen en threads) en objecten (bijv. bestanden, pijpen, en netwerkaansluitingen). Beveiligingsgegevens zijn ingesloten in labels:lb 1 :gevoelig geeft aan dat en f2 bevat gevoelige informatie, en lb2:niet vertrouwd geeft aan dat en p3 is niet gecertificeerd door het bedrijf. Krediet:IBM

Helaas, hun potentieel wordt belemmerd door de huidige beveiligingsmethodologie en ondersteunende systemen. De gemiddelde onderneming gebruikt meer dan een dozijn beveiligingsproducten om haar netwerk te beveiligen. Het duurt even voordat een analist een bepaalde waarschuwing van een van de producten begrijpt. Het duurt even voordat ze de waarschuwing correleert met gerelateerde logboeken in andere producten om een breder beeld te krijgen. Het duurt nog langer om met meerdere gegevensbronnen terug of vooruit te gaan in de tijd om te begrijpen hoe de aanval heeft plaatsgevonden, in welke fase zit het, en welke impact de verdachte activiteit heeft gemaakt of zal hebben. Wat is erger, in geval van een campagne op maat, een aanvaller kan profiteren van een ongebruikelijke service in een onderneming, die kan worden genegeerd door een kant-en-klaar backtracking-systeem dat door een beveiligingsanalist wordt gebruikt. Als de analist een hypothese wil verifiëren met backtracking op de ongebruikelijke service, ze moet de beveiligingsleverancier vragen om tijdelijk een functie toe te voegen, die nauwelijks snel kan zijn.

Ponemon Institute's 2017 Cost of a Data Breach Study toont aan dat het gemiddeld 206 dagen duurt om een datalek te detecteren, en het hoopt dat organisaties de taak binnen 100 dagen zullen voltooien. We mikken nog hoger. We willen de stappen in de procedure voor het ontdekken van bedreigingen of het jagen op bedreigingen van dagen tot uren vergemakkelijken, zodat verdedigers snel kunnen handelen en actie kunnen ondernemen, zelfs voordat aanvallers hun campagnes volledig hebben voltooid. Een commercieel geheim zou binnen het bedrijf kunnen worden beveiligd, of een kwaadaardige bankrekening kan worden vergrendeld, als een analist zelfs een minuut voor het plegen van een kritieke actie in een aanvalscampagne klaar is met redeneren.

Om het potentieel van verdedigers te ontketenen, we moeten het voor hen gemakkelijk en intuïtief maken om cyberfeiten te observeren en gegevens te verwerken, stappen uitvoeren bij het ontdekken van bedreigingen, dreigingsinformatie creëren en gebruiken, en co-ontwikkeling tussen mens en machine uit te voeren. Daarom hebben we TIC gemaakt, een goed ontworpen cyber-redeneringsparadigma met al deze functies om analisten te helpen racen tegen aanvallers.

De magie van het berekenen van bedreigingsinformatie

TIC maakt agile ontwikkeling van cyberredeneringen mogelijk voor stappen bij het ontdekken van bedreigingen:

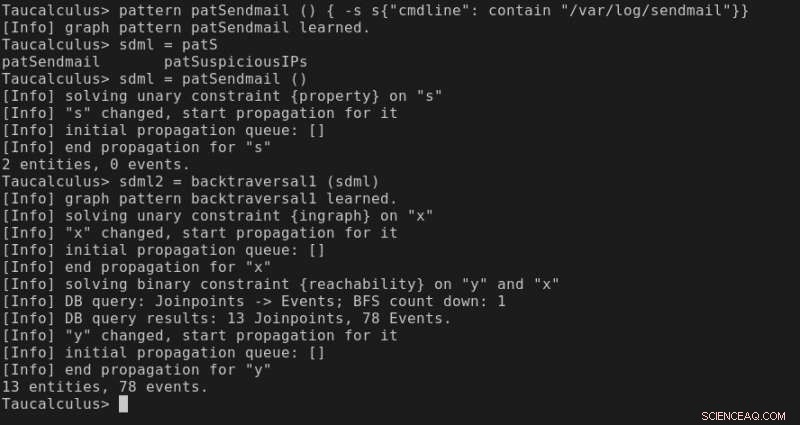

Figuur 3. Screenshot van de τ-calculus console. Gebruikers of jagers op bedreigingen creëren/laden/uitvoeren grafiekpatronen in de console om observatie en verificatie van bedreigingshypothesen uit te voeren. Krediet:IBM

- Observatie (bijv. heeft een specifiek proces via een bepaald protocol met het netwerk gesproken, en wat waren de netwerkactiviteiten?)

- Validatie van bedreigingshypothesen (bijv. heeft dit proces gisteren een DLL-injectie uitgevoerd of een specifiek bestand verzonden?)

We doen dit door een bedreigingsdetectieprobleem om te zetten in een grafiekberekeningsprobleem en dit op te lossen binnen het nieuwe TIC-paradigma. In TIC, alle beveiligingslogboeken, sporen, en waarschuwingen worden opgeslagen in een temporele grafiek of berekeningsgrafiek (CG). De CG registreert de geschiedenis van bewaakte systemen, inclusief goedaardige en kwaadaardige activiteiten, als onderling verbonden entiteiten en gebeurtenissen. Bedreigingsdetectie in TIC wordt dan een grafiekberekeningsprobleem om een subgraaf van CG te identificeren die een dreiging of een aanval beschrijft, met behulp van waarschuwingen en kennis van het beveiligingsdomein opgeslagen als elementlabels.

De eenvoudige maar krachtige manier waarop TIC stappen in het ontdekken van bedreigingen uitvoert, is door het samenstellen van grafische patronen. Eerst, een analist kan grafiekpatronen opstellen die verdacht gedrag beschrijven, zoals DLL-injectie of poortscan. Het matchen van deze patronen verschilt niet van het uitvoeren van traditionele inbraakdetectiesystemen. Tweede, een analist kan grafiekpatronen samenstellen om CG te verkennen en observaties te doen voordat hij dreigingshypothesen maakt of aanpast. Een grafiekpatroon met twee entiteiten verbonden door een gebeurtenis plus enkele gespecificeerde attributen kan gemakkelijk de vraag beantwoorden welke netwerkactiviteit een specifiek proces had. Derde, een grafiekpatroon kan worden gemaakt met andere grafiekpatronen zoals LEGO. Een analist kan een backtracking-patroon met een traversal constraint als een apart patroon schrijven, die zich gedraagt als een call-back-functie en tijdens runtime wordt gespecificeerd als een argument van het backtracking-patroon. Het composable patroonontwerp stelt iemand in staat om abstracte kennis in patronen te codificeren en hogere-orde redeneringen uit te voeren.

Computing van bedreigingsinformatie testen

Een paradigma beschrijft een rekenwereld met basisregels. Het blinkt pas uit als het gerealiseerd wordt met een concrete programmeeromgeving. We bereiken dit in een nieuw grafiekberekeningsplatform genaamd τ-calculus. Het platform biedt een vergelijkbaar niveau van interactieve programmeerervaring in vergelijking met Metasploit, het meest populaire platform voor het uitvoeren van ethisch hacken met bewegende aanvalsstrategieën. Terwijl penetratietesters exploitatieprocedures kunnen samenstellen en testen door verschillende componenten in de Metasploit-console te samenvoegen, beveiligingsanalisten kunnen nu creëren, laden, en match grafiekpatronen in de τ-calculus-console om creatieve bedreigingsdetectie uit te voeren. Om intuïtieve observatie te ondersteunen, we hebben τ-browser ontwikkeld, een visualisatietool voor τ-calculus om interactief subgrafieken en resultaten van overeenkomende patronen te onderzoeken.

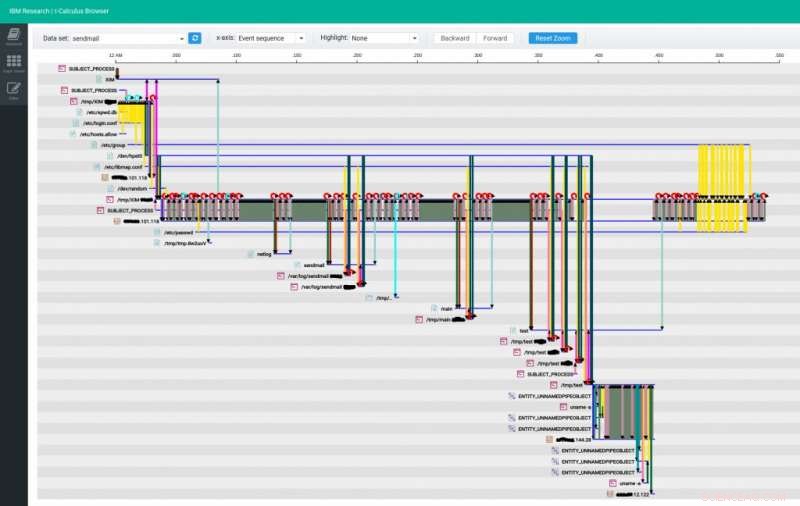

Figuur 4. Een rode team aanvalscampagne ontdekt en gevisualiseerd in τ-browser. Gebruikers of jagers op bedreigingen maken gebruik van de interactieve visualisatie om subgrafieken te inspecteren die overeenkomen met grafiekpatronen en om nieuwe patronen te plannen. Krediet:IBM

We hebben de bruikbaarheid en bruikbaarheid van het paradigma getest tijdens een twee weken durend red-teaming-evenement over heimelijke aanvalscampagnes op meerdere systemen, variërend van servers tot mobiele apparaten. De campagnes zijn bewust gepland met interne ontwikkeling van malware om traditionele detectiesystemen zoals antivirusbescherming te omzeilen. Er werden heimelijke tactieken zoals in-memory-aanvallen gebruikt met pas vrijgegeven DoublePulsar/EternalBlue-kwetsbaarheden om de ontdekking van bedreigingen te testen tegen aanvallen van 0 dagen. Tijdens de twee weken durende online detectie, ongeveer een miljard platen werden geproduceerd, gestreamd, en geanalyseerd via ons systeem.

Tientallen dreigingsjachttaken werden dynamisch gepland en geprogrammeerd, en aanvalscampagnes met verschillende kwaadaardige bedoelingen werden tijdig ontdekt, waaronder de aanval met DoublePulsar.

Voorbij de basisprincipes van threat intelligence computing

Naast de agile cyber-redenering die we demonstreerden in het red-teaming event, het TIC-paradigma opent de deur naar een nieuwe wereld voor het oplossen van gecompliceerde cyberbeveiligingsproblemen. Het pakt fundamenteel de heterogene datahoofdpijn aan en codeert alle soorten logbestanden, sporen, herkomst informatie, en zelfs beveiligingswaarschuwingen en kennis in de tijdelijke grafiek CG. Men kan een CG op netwerkniveau bouwen op basis van NetFlow-gegevens, een CG op hostniveau bouwen op basis van systeemlogboeken en -sporen, en vouw de tweede in de eerste met ondersteuning voor in- en uitzoomen. TIC tilt dreigingsinformatie naar een nieuw niveau:een patroon in TIC biedt bruikbare kennis over dreigingen met context en mogelijke tegenmaatregelen. genereren, delen, en het consumeren van bedreigingsinformatie wordt natuur in TIC. Bovendien, TIC interpreteert cyberredeneringen in expliciete grafische rekenstappen. Traditioneel moeilijk te modelleren ondoorzichtige menselijke kennis kan nu worden vastgelegd om analisten of AI-systemen te trainen.

Grote gegevens, bedreiging jagen, soepele ontwikkeling, kennisextractie, en AI-potentieel:TIC brengt al deze componenten samen in een efficiënt paradigma voor het ontdekken van bedreigingen tegen onopvallende aanvallen en aanhoudende bedreigingen. Het biedt fijnkorrelige, goed georganiseerde beveiligingsgegevens; bescherming van cyberactiva die verder gaan dan beveiligingsproducten met statische kennis in hun algoritmen en trainingsdatasets; en dynamisch gevormd, snel evoluerende detectiestrategieën als effectieve tegenmaatregelen tegen aanvallen op maat. Voor meer inspiratie en realisatiebegeleiding op TIC, zoek naar ons ACM CCS 2018-papier, "Threat Intelligence Computing, " in de ACM Digitale Bibliotheek kort na de conferentie.

3D-experimenten werpen nieuw licht op legeringen met vormgeheugen

3D-experimenten werpen nieuw licht op legeringen met vormgeheugen Zonnemateriaal voor het produceren van schone waterstofbrandstof

Zonnemateriaal voor het produceren van schone waterstofbrandstof Computermodel met hoge doorvoer voorspelt diffusiegegevens voor het transport van lichte elementen in vaste stoffen

Computermodel met hoge doorvoer voorspelt diffusiegegevens voor het transport van lichte elementen in vaste stoffen Chemisch ingenieur ontwikkelt styreenvrije bio-hernieuwbare harsen

Chemisch ingenieur ontwikkelt styreenvrije bio-hernieuwbare harsen Antiferromagnetische materialen grote stap richting commerciële toepassing

Antiferromagnetische materialen grote stap richting commerciële toepassing

Steden opnieuw verwilderen:groener teruggroeien, schoner en gezonder

Steden opnieuw verwilderen:groener teruggroeien, schoner en gezonder Luchtvervuiling vermindert de wereldwijde levensverwachting met bijna twee jaar

Luchtvervuiling vermindert de wereldwijde levensverwachting met bijna twee jaar De klimaatverandering versnelt, volgens uitgebreide studie

De klimaatverandering versnelt, volgens uitgebreide studie Indonesië verhoogt alarmniveau voor vulkaan Bali

Indonesië verhoogt alarmniveau voor vulkaan Bali Lachgas heeft misschien geholpen om de vroege aarde te verwarmen en leven te geven

Lachgas heeft misschien geholpen om de vroege aarde te verwarmen en leven te geven

Hoofdlijnen

- Zijn mannen gewelddadiger dan vrouwen?

- Waarom is chemie belangrijk voor de studie van anatomie en fysiologie?

- Hoe beïnvloedt DNA-replicatie je lichaam?

- Vergroening van citrusvruchten behandelen met koper:effecten op bomen, bodems

- Hoe Spaced Repetition examen tijd een fluitje van een cent kan maken

- Unieke manieren om een DNA-model te bouwen

- Virtual reality voor bacteriën

- 3D-analyse van hondenfossielen werpt licht op het debat over domesticatie

- Een afweermechanisme om darmwormen te doden

- Nu regeringen kunstmatige intelligentie adopteren, er is weinig toezicht en veel gevaar

- Zes afhaalrestaurants van Facebook-CEO Mark Zuckerbergs Senaatsverklaring over datalekken

- Genderneutrale emoji's op schermen in nieuwe Apple-update

- Twitter mag regelovertredende tweets van Trump taggen

- Rekgevoelige handschoen legt interactieve handhoudingen nauwkeurig vast

Bijna kale IJslandse landschappen begeleiden zoektocht naar buitenaards leven

Bijna kale IJslandse landschappen begeleiden zoektocht naar buitenaards leven CEO's in de gezondheidszorg lopen voorop in beloning

CEO's in de gezondheidszorg lopen voorop in beloning De wetenschap zegt:heter weer veroorzaakt een turbolading voor bosbranden in het westen van de VS

De wetenschap zegt:heter weer veroorzaakt een turbolading voor bosbranden in het westen van de VS Bier brouwen dat langer vers smaakt

Bier brouwen dat langer vers smaakt Maritieme robots kunnen de voorspellingen van het Europese weer in de toekomst verbeteren

Maritieme robots kunnen de voorspellingen van het Europese weer in de toekomst verbeteren Beeldgestuurde borstkankertherapie mogelijk gemaakt door nanodrug

Beeldgestuurde borstkankertherapie mogelijk gemaakt door nanodrug Onderzoeker bespreekt ruimtetoerisme, de eerste missie naar Mars

Onderzoeker bespreekt ruimtetoerisme, de eerste missie naar Mars Pluim van Saharastof veroorzaakte piek in Europese luchtvervuiling

Pluim van Saharastof veroorzaakte piek in Europese luchtvervuiling

- Elektronica

- Biologie

- Zonsverduistering

- Wiskunde

- French | Italian | Spanish | Portuguese | Swedish | German | Dutch | Danish | Norway |

-

Wetenschap © https://nl.scienceaq.com