Wetenschap

Gevoelige metadata beschermen, zodat deze niet voor bewaking kunnen worden gebruikt

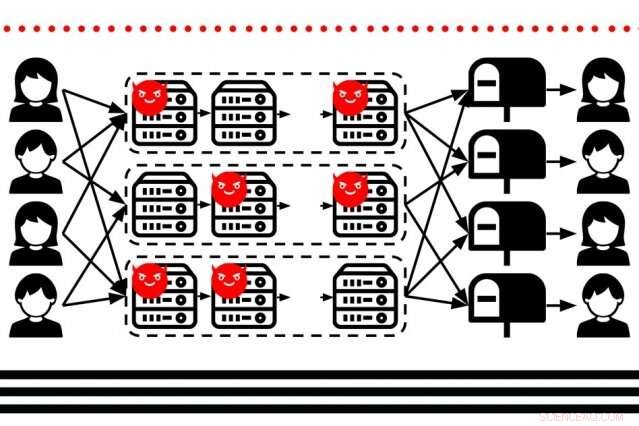

In een nieuw systeem voor de bescherming van metagegevens, gebruikers sturen versleutelde berichten naar meerdere ketens van servers, waarbij elke keten wiskundig gegarandeerd ten minste één hackervrije server heeft. Elke server decodeert en schudt de berichten in willekeurige volgorde, voordat je ze naar de volgende server in de rij schiet. Krediet:Massachusetts Institute of Technology

MIT-onderzoekers hebben een schaalbaar systeem ontworpen dat de metadata beveiligt, zoals wie correspondeert en wanneer, van miljoenen gebruikers in communicatienetwerken, om de informatie te helpen beschermen tegen mogelijk toezicht op staatsniveau.

Schema's voor gegevenscodering die de inhoud van online communicatie beschermen, zijn tegenwoordig gangbaar. Apps zoals WhatsApp, bijvoorbeeld, gebruik maken van "end-to-end encryptie" (E2EE), een schema dat ervoor zorgt dat afluisteraars van derden geen berichten kunnen lezen die door eindgebruikers zijn verzonden.

Maar de meeste van die schema's zien metadata over het hoofd, die informatie bevat over wie er aan het woord is, wanneer de berichten worden verzonden, de grootte van het bericht, en andere informatie. Vele keren, dat is alles wat een overheid of andere hacker moet weten om een persoon te volgen. Dit kan vooral gevaarlijk zijn voor zeggen, een klokkenluider van de overheid of mensen die in onderdrukkende regimes leven die met journalisten praten.

Systemen die metadata van gebruikers volledig beschermen met cryptografische privacy zijn complex, en ze lijden aan schaalbaarheids- en snelheidsproblemen die tot nu toe hun bruikbaarheid hebben beperkt. Sommige methoden kunnen snel werken, maar bieden een veel zwakkere beveiliging. In een paper dat wordt gepresenteerd op het USENIX Symposium on Networked Systems Design and Implementation, de MIT-onderzoekers beschrijven "XRD" (voor Crossroads), een systeem voor de bescherming van metagegevens dat binnen enkele minuten cryptografische communicatie van miljoenen gebruikers kan verwerken, terwijl traditionele methoden met hetzelfde beveiligingsniveau uren in beslag zouden nemen om ieders berichten te verzenden.

"Er is een enorm gebrek aan bescherming van metadata, die soms erg gevoelig is. Het feit dat ik iemand een bericht stuur is niet beveiligd door encryptie, " zegt eerste auteur Albert Kwon Ph.D. '19, een recent afgestudeerde van het Computer Science and Artificial Intelligence Laboratory (CSAIL). "Encryptie kan inhoud goed beschermen. Maar hoe kunnen we gebruikers volledig beschermen tegen lekken van metadata waarvan een tegenstander op staatsniveau gebruik kan maken?"

Bij Kwon op het papier staan David Lu, een undergraduate in de afdeling Elektrotechniek en Informatica; en Srinivas Devada's, de Edwin Sibley Webster hoogleraar elektrotechniek en computerwetenschappen in CSAIL.

Nieuwe draai aan mixnetten

Vanaf 2013 onthullingen van geheime informatie door Edward Snowden onthulden wijdverbreid wereldwijd toezicht door de Amerikaanse overheid. Hoewel de massale verzameling van metadata door de National Security Agency vervolgens werd stopgezet, in 2014 legde voormalig directeur van de NSA en de Central Intelligence Agency Michael Hayden uit dat de overheid vaak alleen kan vertrouwen op metadata om de informatie te vinden die ze zoekt. Zoals het gebeurt, dit is precies rond de tijd dat Kwon zijn Ph.D. studies.

"Dat was als een klap voor de cryptografie- en beveiligingsgemeenschappen, "zegt Kwon. "Dat betekende dat encryptie in dat opzicht niet echt iets deed om te stoppen met spioneren."

Kwon bracht het grootste deel van zijn Ph.D. programma gericht op metadata privacy. Met XRD, Kwon zegt dat hij "een nieuwe draai heeft gegeven" aan een traditioneel E2EE-metadata-beschermend schema, genaamd "mix netten, " die decennia geleden is uitgevonden, maar lijdt aan schaalbaarheidsproblemen.

Mixnetten gebruiken ketens van servers, bekend als mixen, en publiek-private sleutelcodering. De eerste server ontvangt versleutelde berichten van veel gebruikers en ontsleutelt een enkele versleutelingslaag van elk bericht. Vervolgens, het schudt de berichten in willekeurige volgorde en verzendt ze naar de volgende server, die hetzelfde doet, en zo verder in de keten. De laatste server decodeert de laatste coderingslaag en stuurt het bericht naar de doelontvanger.

Servers kennen alleen de identiteit van de directe bron (de vorige server) en de directe bestemming (de volgende server). In principe, de schuifelende en beperkte identiteitsinformatie verbreekt de link tussen bron- en bestemmingsgebruikers, waardoor het erg moeilijk wordt voor afluisteraars om die informatie te krijgen. Zolang één server in de keten 'eerlijk' is, wat betekent dat hij het protocol volgt, is metadata bijna altijd veilig.

Echter, "actieve aanvallen" kunnen optreden, waarin een kwaadwillende server in een mix-net knoeit met de berichten om gebruikersbronnen en -bestemmingen te onthullen. Kortom, de kwaadwillende server kan berichten laten vallen of verzendtijden wijzigen om communicatiepatronen te creëren die directe links tussen gebruikers onthullen.

Sommige methoden voegen cryptografische bewijzen toe tussen servers om ervoor te zorgen dat er niet is geknoeid. Deze zijn gebaseerd op cryptografie met openbare sleutels, die veilig is, maar het is ook traag en beperkt schaalvergroting. Voor XRD, de onderzoekers bedachten een veel efficiëntere versie van de cryptografische bewijzen, genaamd "geaggregeerde hybride shuffle, " dat garandeert dat servers berichten correct ontvangen en in willekeurige volgorde afspelen, om kwaadaardige serveractiviteit te detecteren.

Elke server heeft een geheime privésleutel en twee gedeelde openbare sleutels. Elke server moet alle sleutels kennen om berichten te decoderen en te shufflen. Gebruikers versleutelen berichten in lagen, met behulp van de geheime privésleutel van elke server in zijn respectieve laag. Wanneer een server berichten ontvangt, het decodeert en schudt ze met behulp van een van de openbare sleutels in combinatie met zijn eigen privésleutel. Vervolgens, het gebruikt de tweede openbare sleutel om een bewijs te genereren dat bevestigt dat het had, inderdaad, schudde elk bericht zonder iets te laten vallen of te manipuleren. Alle andere servers in de keten gebruiken hun geheime privésleutels en de openbare sleutels van de andere servers op een manier die dit bewijs verifieert. Indien, op elk punt in de keten, een server levert het bewijs niet of levert een onjuist bewijs, het wordt onmiddellijk als kwaadaardig geïdentificeerd.

Dit is gebaseerd op een slimme combinatie van het populaire openbare sleutelschema met een zogenaamde "geverifieerde codering, " die alleen privésleutels gebruikt, maar erg snel is in het genereren en verifiëren van de bewijzen. Op deze manier, XRD bereikt een strakke beveiliging van versleuteling met openbare sleutels, terwijl het snel en efficiënt werkt.

Om de efficiëntie verder te verhogen, ze splitsen de servers op in meerdere ketens en verdelen hun gebruik onder gebruikers. (Dit is een andere traditionele techniek die ze hebben verbeterd.) Met behulp van enkele statistische technieken, ze schatten hoeveel servers in elke keten kwaadaardig kunnen zijn, op basis van IP-adressen en andere informatie. Van dat, ze berekenen hoeveel servers er in elke keten moeten zitten om te garanderen dat er minstens één eerlijke server is. Vervolgens, ze verdelen de gebruikers in groepen die dubbele berichten naar meerdere, willekeurige kettingen, die hun privacy verder beschermt en de zaken versnelt.

Realtime bereiken

In computersimulaties van activiteit van 2 miljoen gebruikers die berichten verzenden op een netwerk van 100 servers, XRD was in staat om in ongeveer vier minuten alle berichten door te krijgen. Traditionele systemen die dezelfde server- en gebruikersnummers gebruiken, en dezelfde cryptografische beveiliging bieden, duurde een tot twee uur.

"Dit lijkt traag in termen van absolute snelheid in de huidige communicatiewereld, " zegt Kwon. "Maar het is belangrijk om in gedachten te houden dat de snelste systemen op dit moment [voor metadatabescherming] uren duren, terwijl die van ons minuten duurt."

Volgende, de onderzoekers hopen het netwerk robuuster te maken voor weinig gebruikers en in gevallen waarin servers offline gaan tijdens operaties, en om dingen te versnellen. "Vier minuten is acceptabel voor gevoelige berichten en e-mails waarin het leven van twee partijen in gevaar is, maar het is niet zo natuurlijk als het internet van vandaag, " zegt Kwon. "We willen het punt bereiken waarop we metadata beveiligde berichten in bijna realtime verzenden."

Dit verhaal is opnieuw gepubliceerd met dank aan MIT News (web.mit.edu/newsoffice/), een populaire site met nieuws over MIT-onderzoek, innovatie en onderwijs.

Onzekerheden over de ijskap kunnen betekenen dat de zeespiegel meer stijgt dan voorspeld

Onzekerheden over de ijskap kunnen betekenen dat de zeespiegel meer stijgt dan voorspeld Gletsjerverlies zal waarschijnlijk doorgaan met aanhoudende effecten van klimaatverandering, mogelijke impact van bosbranden

Gletsjerverlies zal waarschijnlijk doorgaan met aanhoudende effecten van klimaatverandering, mogelijke impact van bosbranden Steden moeten groener worden om de impact van luchtvervuiling te verminderen

Steden moeten groener worden om de impact van luchtvervuiling te verminderen Uitbarsting van Kilauea stimuleert creatie van realtime luchtvervuilingsnetwerk

Uitbarsting van Kilauea stimuleert creatie van realtime luchtvervuilingsnetwerk Wat hebben wolven en regenwormen gemeen?

Wat hebben wolven en regenwormen gemeen?

Hoofdlijnen

- Voedselgeur verbetert de aantrekkelijkheid van mannelijke vliegen

- Hoe succesvol te zijn in Microbiology

- Rollen van celorganellen in mitose

- Onderzoekers testen probiotica in voeding en supplementen

- Maken regenachtige dagen je echt down?

- Zijn gelukkige mensen gezonder?

- Een reisbrochure van Science Cell maken

- Cyanobacteriële studies onderzoeken de celstructuur tijdens stikstofgebrek

- Dominante fysische genen in Humans

- Op chaotische Zuidoost-Aziatische wegen, lokale held Grab raast voorbij Uber

- China praat over technische bekwaamheid in het licht van Amerikaanse rivaliteit

- Onderzoekers maken multi-junction zonnecellen van kant-en-klare componenten

- Zo maak je betere foto's met je smartphone, dankzij computationele fotografie

- Winst BMW daalt door investeringen in e-auto's

Nieuw rapport wil VR-gebruik in het zorgonderwijs verbeteren

Nieuw rapport wil VR-gebruik in het zorgonderwijs verbeteren De partijdige pandemie:leven we nu in alternatieve realiteiten?

De partijdige pandemie:leven we nu in alternatieve realiteiten? Vulkanische waterstof vergroot kansen op het vinden van leven op exoplaneten

Vulkanische waterstof vergroot kansen op het vinden van leven op exoplaneten Boom en buste voor oude zeedraken

Boom en buste voor oude zeedraken Waterstofenergie maken met het gewone nikkel

Waterstofenergie maken met het gewone nikkel NASA ziet tropische cycloon Haleh verzwakken

NASA ziet tropische cycloon Haleh verzwakken Chemical Engineering Research Paper Onderwerpen

Chemical Engineering Research Paper Onderwerpen  Animatie op basis van satellietgegevens toont ademwater in Zuid-Californië

Animatie op basis van satellietgegevens toont ademwater in Zuid-Californië

- Elektronica

- Biologie

- Zonsverduistering

- Wiskunde

- French | Italian | Spanish | Portuguese | Dutch | Swedish | German | Danish | Norway |

-

Wetenschap © https://nl.scienceaq.com