Wetenschap

Onderzoek toont aan hoe Plundervolt kon knoeien met Intel CPU's

Undervolting kan problemen veroorzaken die Intel helemaal niet zou willen verdragen. Gelukkig, de laatste onderzoekswaarschuwingssignalen hebben Intel's aandacht getrokken en ze pakken de situatie aan.

Snijden om de achtervolging:Plundervolt. "Moderne processors worden gepusht om sneller dan ooit tevoren te presteren - en dit gaat gepaard met een toename van het warmte- en stroomverbruik, " zei een team van onderzoekers op hun eigen Plundervolt-websitepagina, met als onderkop "Hoe een beetje undervolting voor veel problemen kan zorgen."

Plundervolt is de naam van een type aanval dat ze hebben onderzocht.

Bij veel chipfabrikanten kunnen frequentie en spanning naar behoefte worden aangepast, zij vervolgden, maar meer dan dat "ze bieden de gebruiker de mogelijkheid om de frequentie en spanning te wijzigen via geprivilegieerde software-interfaces. Met Plundervolt hebben we laten zien dat deze software-interfaces kunnen worden misbruikt om de veiligheid van het systeem te ondermijnen."

In het conclusiegedeelte van hun onderzoekspaper, de groep verklaarde dat "ons werk verder bewijs levert dat de enclaved uitvoeringsbelofte van het uitbesteden van gevoelige berekeningen aan niet-vertrouwde externe platforms nieuwe en onverwachte aanvalsoppervlakken creëert die relevant blijven en verder moeten worden bestudeerd."

Ze zeiden:"Met Plundervolt hebben we laten zien dat deze software-interfaces kunnen worden misbruikt om de beveiliging van het systeem te ondermijnen." Plundervolt richt zich specifiek op Intel Software Guard eXtensions (SGX).

"We waren in staat om de integriteit van Intel SGX op Intel Core-processors te corrumperen door de spanning te regelen bij het uitvoeren van enclave-berekeningen." (Intel SGX is een set beveiligingsgerelateerde instructiecodes ingebouwd in Intel CPU's.)

Wie is dit team? Het antwoord is niet slechts één beveiligingsbedrijf, maar een grensoverschrijdend onderzoeksteam:Kit Murdock, David Oswald, Flavio D Garcia (de universiteit van Birmingham); Jo van Bulck, Frank Piessens (imec-DistriNet, KU Leuven); en Daniel Gruss (Graz University of Technology).

Daarvoor, Navjivan Pal, in zijn afstudeerproject aan de Universiteit van Birmingham onder begeleiding van Oswald, had gekeken naar het potentieel van het gebruik van undervolting voor foutieve (niet-SGX) berekeningen.

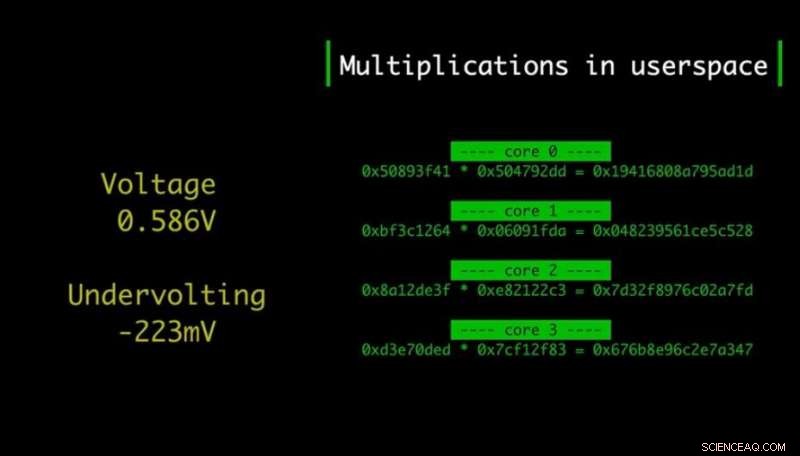

Catalin Cimpanu in ZDNet meldde wat Oswald van de Universiteit van Birmingham had verteld ZDNet . "De undervolting veroorzaakt bitflips in CPU-instructies zelf, zoals vermenigvuldigingen of AES-rondes (AES-NI)."

Nee, zelfs Intel SGX's geheugencodering/authenticatietechnologie kan niet beschermen tegen Plundervolt, aldus de rechercheurs.

Naast het extraheren van cryptografische sleutels, Plundervolt, ze vonden, kan in bepaalde scenario's "wangedrag van de geheugenveiligheid" veroorzaken. Out-of-bounds toegangen kunnen optreden wanneer een aanvaller fouten maakt in vermenigvuldigingen die door de compiler worden uitgezonden voor array-elementindices of pointerberekeningen, ze zeiden. "Plundervolt kan de integriteitsgaranties van de processor breken, zelfs voor veilig geschreven code."

Op de site van Plundervolt stond een lijst met vragen en antwoorden, en een van de vragen was:"Moet ik nu mijn CPU weggooien of helemaal stoppen met het gebruik van SGX?" Hun antwoord was:"Nee, zeker niet. Als u SGX niet gebruikt, er zijn geen acties vereist. Als u SGX gebruikt, het volstaat om de microcode-update van Intel toe te passen om Plundervolt tegen te gaan."

Plundervolt werd voor het eerst gemeld op 7 juni. Het team ontdekte dat "Intel snel reageerde nadat we het proces voor verantwoorde openbaarmaking waren begonnen." Vanaf dat moment, Intel besprak het probleem met hen en hield hen op de hoogte van hun tijdlijn.

Het CVE is CVE-2019-11157.

Intel heeft zijn beveiligingsadvies uitgebracht, eerst op 10 december en dan, op het moment van dit schrijven, met een update op 11 december, " Intel Processors Voltage Instellingen Wijziging Advies, "INTEL-SA-00289.

Met betrekking tot 10 december, elders op Intel, Jerry Bryant, directeur van beveiligingscommunicatie in de Intel Platform Assurance and Security-groep, had dit te zeggen in een "Technology at Intel" blog van 10 december:

"Als SGX is ingeschakeld op een systeem, een geprivilegieerde gebruiker kan mogelijk een aanval uitvoeren door de CPU-spanningsinstellingen te controleren, met het potentieel om de vertrouwelijkheid en integriteit van software-assets aan te tasten. Intel heeft met systeemleveranciers samengewerkt om een microcode-update te ontwikkelen die het probleem verzacht door de spanning op de standaardinstellingen te zetten."

Schade tot nu toe? Bryant meldde:"We zijn ons er niet van bewust dat deze problemen in het wild worden gebruikt."

Paul Lilly in Hete hardware :"Gelukkig, dit kan niet op afstand worden gebruikt, wat betekent dat een aanvaller een gebruiker niet naar een gecompromitteerde website kan lokken en vervolgens de aanval kan uitvoeren. Plundervolt draait vanuit een app op een geïnfecteerde pc met root- of beheerdersrechten, en werkt zelfs niet in gevirtualiseerde omgevingen. Dus ook al is het een beveiligingsfout op hoog niveau, de kans dat dit gevolgen heeft voor een gebruiker is vrij klein."

Bryant herhaalde het advies dat "we aanbevelen om beveiligingsupdates zo snel mogelijk te installeren." Hij zei:"Uw computerfabrikant is de beste bron om de meeste updates te verkrijgen." Hij bood een link aan voor de lijst met ondersteuningssites van computerfabrikanten.

U kunt de details van hun werk lezen in hun krant, "Plundervolt:op software gebaseerde foutinjectie-aanvallen tegen Intel SGX."

"We presenteren Plundervolt, " zeiden de auteurs en ze beschreven het als een op software gebaseerde foutaanval op Intel Core x86-processors.

Dit is wat Intel als aanbevelingen aangaf in zijn beveiligingsadvies:Intel raadt gebruikers van de processors die ze op hun adviespagina hebben vermeld aan om te updaten naar de nieuwste BIOS-versie die is geleverd door de systeemfabrikant die deze problemen oplost. Ook, "Een SGX TCB-sleutelherstel is gepland voor later in Q1 2020, dit document zal te zijner tijd worden bijgewerkt met technische details."

© 2019 Wetenschap X Netwerk

Wat voor soort groenten eet Deer?

Wat voor soort groenten eet Deer?  NASA observeert de vorming van tropische depressie 09W in de noordwestelijke Stille Oceaan

NASA observeert de vorming van tropische depressie 09W in de noordwestelijke Stille Oceaan Kliffen storten in bij vulkaan Hawaï, het stoppen van de brandslangstroom

Kliffen storten in bij vulkaan Hawaï, het stoppen van de brandslangstroom Hoe maak je een menselijk hart voor kinderen

Hoe maak je een menselijk hart voor kinderen  Invasieve dennen veroorzaakten branden in 2017 in Zuid-Afrika

Invasieve dennen veroorzaakten branden in 2017 in Zuid-Afrika

Hoofdlijnen

- Nieuwe procedure voor snellere detectie van milieueffecten van zalmkwekerijen

- Wetenschappers ontdekken een genetisch mechanisme dat het opbrengstpotentieel van graangewassen zou kunnen verbeteren

- Angiosperm versus Gymnosperm: wat zijn de overeenkomsten & verschillen?

- Maïsgenetica geeft inzicht in de gewassen die historisch zijn verspreid over Amerika

- De verschillen tussen Catecholamines en Cortisol

- Hoe een utility-functie af te leiden

- Ideeën voor het maken van een 3D-model van een cel

- Geboren onder een ongunstige maan, babyvissen vertragen nederzetting op koraalriffen

- Waarom zijn de roze meren van Australië roze?

- Eerste grootschalige marktanalyse van ondergrondse cybercrime-economie

- Green-sky denken voor voortstuwing en kracht

- Uit peiling blijkt dat vrouwen zich meer zorgen maken over het verliezen van banen door handel en offshoring dan kunstmatige intelligentie

- Brits frackingbedrijf produceert eerste schaliegas

- Boeing-papieren laten zien dat werknemers 737 Max-problemen voorbij FAA . zijn gegleden

At Home Science: Naked Egg Experiment

At Home Science: Naked Egg Experiment  Wat veroorzaakt verschillen in waterkwaliteit tijdens verschillende hydrologische perioden in Dongting Lake, China?

Wat veroorzaakt verschillen in waterkwaliteit tijdens verschillende hydrologische perioden in Dongting Lake, China? FAA:nieuwe tool beperkt verstoringen veroorzaakt door ruimteoperaties

FAA:nieuwe tool beperkt verstoringen veroorzaakt door ruimteoperaties Gazons voor peulvruchten:Minnesota betaalt huiseigenaren om bijengazons te planten

Gazons voor peulvruchten:Minnesota betaalt huiseigenaren om bijengazons te planten  TARDIS gebruiken om wiskundig door de tijd te reizen

TARDIS gebruiken om wiskundig door de tijd te reizen  Voorbeelden van marine-voedselketens

Voorbeelden van marine-voedselketens Studenten van de Universiteit van Montana leiden voorgeschreven bosbranden op een universiteitsranch

Studenten van de Universiteit van Montana leiden voorgeschreven bosbranden op een universiteitsranch Khashoggi-crisis werpt licht op Saoedische banden met Silicon Valley

Khashoggi-crisis werpt licht op Saoedische banden met Silicon Valley

- Elektronica

- Biologie

- Zonsverduistering

- Wiskunde

- French | Italian | Spanish | Portuguese | Swedish | German | Dutch | Danish | Norway |

-

Wetenschap © https://nl.scienceaq.com