Wetenschap

Simjacker-exploit is onafhankelijk van het type handset, maakt gebruik van sms-aanval

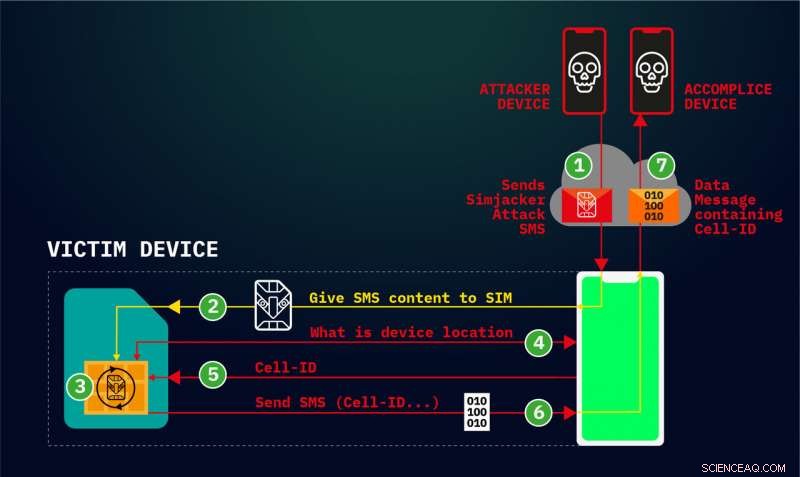

Krediet:AdaptiveMobile Security

Problemen in het beveiligingsland van smartphones:er is een platformonafhankelijke indringer - hij kan slachtoffers tellen, ongeacht de hardware of software waarop de slachtoffers vertrouwen. Simjacker is de naam van de exploit. Het team dat het heeft gezien, is van AdaptiveMobile Security.

Dit is een in Dublin gevestigd cyber-telecombeveiligingsbedrijf dat zich bezighoudt met "threat response services tegen huidige en toekomstige cyberdreigingen om netwerken te beschermen, landen en individuele mobiele abonnees."

De onderzoekers ontdekten dat de kwetsbaarheid verband hield met een technologie die op simkaarten was ingebed. Hackers, ze zeiden, misbruikten een fout om de locaties van mobiele telefoons te volgen.

De onderzoekers zeiden dat het zelfs mogelijk was dat, naast het volgen, ze konden andere soorten kattenkwaad uithalen.

Denk aan een grote wake-up call. Het bedrijf zei dat Simjacker "verder is uitgebuit om vele andere soorten aanvallen uit te voeren tegen individuen en mobiele operators, zoals fraude, oplichtingsgesprekken, gelekte informatie, denial of service en spionage."

Maar waarom noemen ze het Simjacker? De naam komt van de bevinding dat (1) het gaat om het kapen van simkaarten en (2) een bedreiging vormt voor gebruikers van mobiele telefoons.

Gebruikersinformatie wordt geëxtraheerd van kwetsbare operators, opgehaald met behulp van kwaadaardige sms-berichten.

Wie zou er achter Simjacker kunnen zitten? Het bedrijf denkt dat het waarschijnlijk is dat "deze aanvallen afkomstig zijn van een bewakingsbedrijf dat samenwerkt met regeringen, om individuen te volgen en te controleren; bestaande signaleringsbescherming omzeilen."

Zowel mobiele operators als abonnees zouden zich zorgen moeten maken. Cathal McDaid, het bedrijf CTO, beschouwde Simjacker als een duidelijk gevaar voor hen en "mogelijk de meest geavanceerde aanval ooit gezien via mobiele kernnetwerken."

Wat was de basis van hun bevindingen? Ars Technica 's Dan Goodin meldde dat ze de fout zagen in tal van apparaatmerken van fabrikanten die met succes waren aangevallen. Zoals? Goodin zei dat de namen Apple omvatten, ZTE, Motorola, Samsung, Google, Huawei.

Geef de telefoon niet de schuld, Hoewel; het probleem betreft de kaart, niet de telefoon. Ryan Whitwam binnen ExtremeTech :"... berichten bevatten een verborgen Sim Toolkit-instructiepakket dat samenwerkt met de S@T Browser. Dat is een applicatie die zich op de SIM-kaart in veel telefoons bevindt, niet aan de telefoon zelf. Daarom, geen van de beveiligingsfuncties van Android of iOS kan de aanval blokkeren."

De onderzoekers maakten de fout bekend aan GSM Association (GSMA) en SIMalliance. Waarom deze twee groepen? De twee houden toezicht op mobiele operators en willen de beveiliging van mobiele diensten verbeteren.

De GSMA-site zei:"Ons doel is om het dreigingslandschap van de sector te analyseren en informatie te verstrekken waarmee onze leden het mobiele ecosysteem kunnen beschermen." De SIM-alliantiesite zei:"SIMalliance-leden vertegenwoordigen 80% van de wereldwijde simkaartmarkt. het lidmaatschap van de SIMalliance is verantwoordelijk voor het leveren van het meest gedistribueerde veilige applicatieleveringsplatform ter wereld (UICC/SIM/USIM)."

Wat denken beveiligingsexperts buiten de Dublin-groep? Een overdreven dramatische reactie op een beveiligingsfout? Goed gedaan Ars Technica wendde zich tot een mobiele beveiligingsexpert en de CEO van beveiligingsbedrijf Trail of Bits, Dan Guido, wie stemde toe. Behoorlijk slecht, hij zei. "Deze aanval is platformonafhankelijk, beïnvloedt bijna elke telefoon, en er is weinig dat iemand anders kan doen dan je mobiele provider."

Goodin kwam tot deze conclusie:"Het rapport van donderdag betekent dat, totdat vervoerders de SIMalliance-aanbevelingen implementeren, hackers hebben nog een heimelijke techniek die voorheen over het hoofd werd gezien."

Hier zijn aanbevelingen van die groep:"De SIMalliance beveelt aan om beveiliging voor S@T-pushberichten te implementeren. Deze beveiliging kan op twee verschillende niveaus worden ingevoerd:1. Op netwerkniveau, filtering kan worden geïmplementeerd om de onwettige binaire sms-berichten te onderscheppen en te blokkeren 2. Op simkaartniveau, het minimale beveiligingsniveau - MSL - dat in push-modus aan de S@T-browser is gekoppeld, kan cryptografische controlesom + versleuteling afdwingen (MSL =0x06 tenminste). In dergelijke gevallen waarin het opnieuw afspelen van legitieme berichten tot ongewenste effecten zou kunnen leiden, MSL met cryptografische controlesom + versleuteling en antireplay. Teller wordt aanbevolen (bijvoorbeeld 0x16)."

Vertaling:"SIMalliance, voor zijn deel, nieuwe aanbevelingen heeft uitgerold voor mobiele providers, " zei Ravie Lakshmanan in TNW, "om extra beveiliging voor S@T-pushberichten te implementeren door dergelijke onwettige binaire sms'en te filteren."

(TNW legde uit wat S@T is - een afkorting van SIMalliance Toolbox Browser - "een microbrowser (ook bekend als mobiele browser) die is ontworpen voor gebruik op mobiele apparaten, vooral op telefoons die Wireless Application Protocol (WAP) ondersteunen, een gemeenschappelijke standaard voor toegang tot internet sinds het begin van de jaren 2000.")

Wat is het volgende?

"Nu deze kwetsbaarheid aan het licht is gekomen, we verwachten volledig dat de exploit-auteurs en andere kwaadwillende actoren zullen proberen deze aanvallen naar andere gebieden te ontwikkelen, ", zei McDaid in het persbericht.

Cathal Mc Daid zal volgende maand een presentatie geven over Simjacker op de Virus Bulletin Conference in Londen. Zoals de naam al doet vermoeden, de focus van het evenement ligt op informatie over bedreigingen.

© 2019 Wetenschap X Netwerk

Koolhydraten omzetten in lipiden voor biobrandstoffen voor microalgen

Koolhydraten omzetten in lipiden voor biobrandstoffen voor microalgen Rek en vloei:onderzoek werpt licht op ongebruikelijke eigenschappen van bekende materialen

Rek en vloei:onderzoek werpt licht op ongebruikelijke eigenschappen van bekende materialen 3D-geprinte kunstmatige hoornvliezen vergelijkbaar met menselijke hoornvliezen

3D-geprinte kunstmatige hoornvliezen vergelijkbaar met menselijke hoornvliezen Licht werpen op een schimmige organisatorische hub in cellen

Licht werpen op een schimmige organisatorische hub in cellen Colloïdale geleigenschappen onder de microscoop

Colloïdale geleigenschappen onder de microscoop

Hoofdlijnen

- Hoe de verbazingwekkende reukzin van Afrikaanse olifanten levens kan redden

- Het verschil tussen hoe interne en externe regulatoren werken

- Hoe celconcentratie te berekenen

- De productie van recombinante menselijke groeihormonen door recombinante DNA-technologie

- Hoe wordt water gevormd tijdens cellulaire ademhaling?

- Gewonde zeeschildpad genezen met 3D-printen

- De genetische handtekening van de zeeschelp lezen

- Wat gebeurt er met cellen vanwege een natriumbalans?

- Dolfijnen- en berenstudies maken de weg vrij voor verbeterde populatieprognoses

- Plaatsen om schroot te vinden

- Ethiopian Airlines zegt dat piloten de juiste training hebben gekregen

- Boeing zegt geen ontslagvergoeding voor afgezette CEO Muilenburg

- Geen zorgen, ga je vlucht halen, een robot parkeert je auto

- Model combineert sociale media, teledetectiegegevens met als doel nucleaire dreigingen te identificeren

Nieuwe haptische arm plaatst robotica binnen handbereik

Nieuwe haptische arm plaatst robotica binnen handbereik Onderzoekers realiseren kwantumteleportatie op mechanische beweging van siliciumstralen

Onderzoekers realiseren kwantumteleportatie op mechanische beweging van siliciumstralen NASA ziet tropische storm Flossie op weg naar de centrale Stille Oceaan

NASA ziet tropische storm Flossie op weg naar de centrale Stille Oceaan Is het vermogen om metalen op te lossen een fysische of chemische eigenschap?

Is het vermogen om metalen op te lossen een fysische of chemische eigenschap?  Ze bleven maar stijgen:gegevens laten een alarmerende toename van broeikasgassen zien

Ze bleven maar stijgen:gegevens laten een alarmerende toename van broeikasgassen zien Wetenschappers bereiken de eerste stabiele simulaties van DNA-kristallen

Wetenschappers bereiken de eerste stabiele simulaties van DNA-kristallen 7 dingen die u misschien niet weet over nieuwe autogaranties

7 dingen die u misschien niet weet over nieuwe autogaranties Wat zijn de verschillen tussen oplosbaarheid en mengbaarheid?

Wat zijn de verschillen tussen oplosbaarheid en mengbaarheid?

- Elektronica

- Biologie

- Zonsverduistering

- Wiskunde

- French | Italian | Spanish | Portuguese | Swedish | German | Dutch | Danish | Norway |

-

Wetenschap © https://nl.scienceaq.com