Wetenschap

Legeronderzoekers identificeren nieuwe manier om cyberbeveiliging te verbeteren

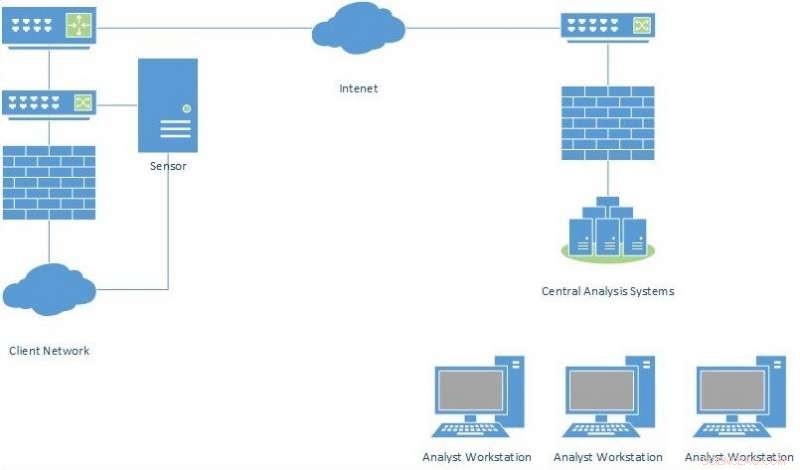

ARL-wetenschappers hebben mogelijk een manier gevonden om de cyberbeveiliging van gedistribueerde netwerkinbraakdetectie te verbeteren. Krediet:Amerikaanse leger

Met cyberbeveiliging een van de grootste beveiligingsproblemen van het land en miljarden mensen die vorig jaar werden getroffen door inbreuken, overheid en bedrijven besteden meer tijd en geld om zich ertegen te verdedigen. Onderzoekers van het Army Research Laboratory van het Amerikaanse leger Combat Capabilities Development Command, het bedrijfsonderzoekslaboratorium van het leger, ook bekend als ARL, en Towson University hebben mogelijk een nieuwe manier gevonden om de netwerkbeveiliging te verbeteren.

Veel cyberbeveiligingssystemen maken gebruik van gedistribueerde netwerkinbraakdetectie waarmee een klein aantal hoogopgeleide analisten meerdere netwerken tegelijkertijd kunnen bewaken, kosten verlagen door schaalvoordelen en efficiënter gebruikmaken van beperkte expertise op het gebied van cyberbeveiliging; echter, deze benadering vereist dat gegevens worden verzonden van netwerkinbraakdetectiesensoren op het verdedigde netwerk naar centrale analyseservers. Het verzenden van alle gegevens die door sensoren zijn vastgelegd, vereist te veel bandbreedte, aldus onderzoekers.

Daarom, de meeste gedistribueerde netwerkinbraakdetectiesystemen sturen alleen waarschuwingen of samenvattingen van activiteiten terug naar de beveiligingsanalist. Met alleen samenvattingen, cyberaanvallen kunnen onopgemerkt blijven omdat de analist niet genoeg informatie had om de netwerkactiviteit te begrijpen, of, alternatief, tijd kan worden verspild met het opsporen van valse positieven.

In onderzoek gepresenteerd op de 10e Internationale Multi-Conferentie over Complexiteit, Informatica en cybernetica 12-15 maart, 2019, wetenschappers wilden identificeren hoe het netwerkverkeer zoveel mogelijk kon worden gecomprimeerd zonder de mogelijkheid te verliezen om kwaadaardige activiteiten te detecteren en te onderzoeken.

Werkend aan de theorie dat kwaadwillende netwerkactiviteit zijn kwaadaardigheid vroeg zou manifesteren, de onderzoekers ontwikkelden een tool die het verzenden van verkeer zou stoppen nadat een bepaald aantal berichten was verzonden. Het resulterende gecomprimeerde netwerkverkeer werd geanalyseerd en vergeleken met de analyse uitgevoerd op het oorspronkelijke netwerkverkeer.

Zoals vermoed, onderzoekers ontdekten dat cyberaanvallen vaak vroeg in het transmissieproces kwaadaardigheid manifesteren. Toen het team later in het transmissieproces kwaadaardige activiteiten identificeerde, het was meestal niet de eerste keer dat er kwaadaardige activiteiten plaatsvonden in die netwerkstroom.

"Deze strategie zou effectief moeten zijn in het verminderen van de hoeveelheid netwerkverkeer die van de sensor naar het centrale analistensysteem wordt gestuurd, " zei Sidney Smith, een ARL-onderzoeker en de hoofdauteur van de studie. "Uiteindelijk, deze strategie kan worden gebruikt om de betrouwbaarheid en veiligheid van legernetwerken te vergroten."

Voor de volgende fase, onderzoekers willen deze techniek integreren met netwerkclassificatie en lossless compressietechnieken om de hoeveelheid verkeer die naar de centrale analysesystemen moet worden verzonden te verminderen tot minder dan 10% van het oorspronkelijke verkeersvolume, terwijl niet meer dan 1% van cyberbeveiligingswaarschuwingen verloren gaat .

"De toekomst van inbraakdetectie ligt in machine learning en andere kunstmatige-intelligentietechnieken, " zei Smith. "Echter, veel van deze technieken zijn te arbeidsintensief om op de sensoren op afstand te draaien, en ze vereisen allemaal grote hoeveelheden gegevens. Met een cyberbeveiligingssysteem waarin onze onderzoekstechniek is verwerkt, kunnen de meest waarschijnlijke kwaadaardige gegevens worden verzameld voor verdere analyse."

Elektrochemische reactie stimuleert nieuwe medicijnontdekkingen

Elektrochemische reactie stimuleert nieuwe medicijnontdekkingen Een manier om het ontdekken van reacties te versnellen met behulp van automatisering

Een manier om het ontdekken van reacties te versnellen met behulp van automatisering Nieuw productieproces voor polymeren bespaart 10 ordes van energie

Nieuw productieproces voor polymeren bespaart 10 ordes van energie Niet-kloneerbare tag bestrijdt vervalsers

Niet-kloneerbare tag bestrijdt vervalsers Cryo-EM onthult structuur van eiwit dat verantwoordelijk is voor het reguleren van de lichaamstemperatuur

Cryo-EM onthult structuur van eiwit dat verantwoordelijk is voor het reguleren van de lichaamstemperatuur

Is de Dode Zee echt dood?

Is de Dode Zee echt dood?  Inheemse bomen gedijen goed in teakplantages en kunnen het Panamakanaal beschermen

Inheemse bomen gedijen goed in teakplantages en kunnen het Panamakanaal beschermen Hoe zorgen pijlstaartroggen voor hun jongen

Hoe zorgen pijlstaartroggen voor hun jongen  Antarctica's verborgen landschap gevormd door rivieren in warmere tijden

Antarctica's verborgen landschap gevormd door rivieren in warmere tijden Mogelijke toekomst voor westerse bosbranden:uitbarsting van tien jaar, gevolgd door geleidelijke daling

Mogelijke toekomst voor westerse bosbranden:uitbarsting van tien jaar, gevolgd door geleidelijke daling

Hoofdlijnen

- Wat een grote handtekening kan zeggen over je persoonlijkheid

- Hoeveel mogelijke combinaties van eiwitten zijn mogelijk met 20 verschillende aminozuren?

- Bacteriën krijgen resistentie van concurrenten

- Wetenschappers bestuderen boswachters, wat motiveert hen?

- Waarom is stikstof belangrijk voor levende wezens?

- Overeenkomsten tussen bacteriën en protisten

- Verschillende soorten enzymen

- De functie van Peyers-patches

- Glycosylering - onbekend terrein in kaart brengen

- Nissan klaar om Ghosn-vervanging aan boord voor te stellen:rapport

- Nieuw record voor het kraken van encryptiesleutels

- App Store in het vizier als Apple-ontwikkelaars voor de rechter

- Google biedt Android-gebruikers de keuze om te voldoen aan de EU

- Sommige hackers nemen het losgeld en rennen weg:onderzoekers

NASA vindt het centrum van Flossies net ten noorden van de koudste wolkentoppen

NASA vindt het centrum van Flossies net ten noorden van de koudste wolkentoppen Geïnduceerde kilometers kunnen de potentiële energiebesparende voordelen van zelfrijden overweldigen

Geïnduceerde kilometers kunnen de potentiële energiebesparende voordelen van zelfrijden overweldigen Egyptische hoogste rechtbank beveelt tijdelijke opschorting van YouTube

Egyptische hoogste rechtbank beveelt tijdelijke opschorting van YouTube NASA-oproep voor astronauten trekt 12, 000 hoopvolle ruimtevluchten

NASA-oproep voor astronauten trekt 12, 000 hoopvolle ruimtevluchten Lufthansa vermindert Q1-verliezen terwijl het Air Berlin verteert

Lufthansa vermindert Q1-verliezen terwijl het Air Berlin verteert Raak niet (opnieuw) in paniek:dit is waarom de supermarkttekorten in Melbourne snel voorbij zullen gaan

Raak niet (opnieuw) in paniek:dit is waarom de supermarkttekorten in Melbourne snel voorbij zullen gaan Wetenschappers onthullen oorzaken van langdurige lente-zomerdroogte boven Noord-China

Wetenschappers onthullen oorzaken van langdurige lente-zomerdroogte boven Noord-China Nanodeeltjes om slangenbeten te behandelen

Nanodeeltjes om slangenbeten te behandelen

- Elektronica

- Biologie

- Zonsverduistering

- Wiskunde

- French | Italian | Spanish | Portuguese | Swedish | German | Dutch | Danish | Norway |

-

Wetenschap © https://nl.scienceaq.com