Wetenschap

Het KAIST-team gebruikte fuzzing om nieuwere kwetsbaarheden in het LTE-protocol te ontdekken

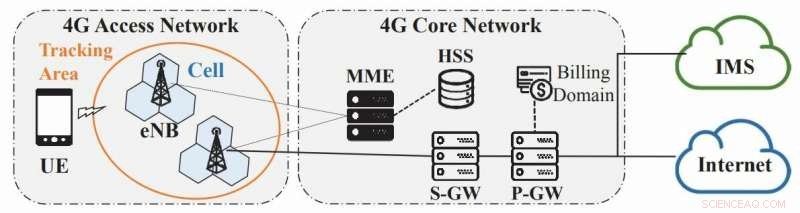

LTE-netwerkarchitectuur. Krediet:Hongil Kim et al.

Onderzoekers van het Korea Advanced Institute of Science and Technology (KAIST) ontdekten 36 kwetsbaarheden in draadloze 4G LTE-netwerken. Waarom de opschudding:hoewel er zoveel toekomstgericht gepraat wordt over de volgende golf 5G, het is nog steeds 4G dat wereldwijd veel wordt gebruikt, door mobiele netwerken en gebruikers.

LTE staat voor Long Term Evolution, een standaard voor draadloze breedbandcommunicatie voor mobiele apparaten. Een gebruiksvriendelijke uitbreiding van waar het om gaat komt van T-Mobile, die zijn sitebezoekers vertelt dat LTE "je toestaat om je favoriete muziek te downloaden, websites, en video echt snel - veel sneller dan je zou kunnen met de vorige technologie."

De 4G-standaard voor draadloze communicatie heeft snelheden van netwerken opgepikt voor apparaten zoals telefoons, notitieboekjes en tablets.

In het grotere geheel, het KAIST-team merkte op dat mobiele netwerkoperators agressief LTE-infrastructuur inzetten; vanaf 2018, 600 carriers in 200 landen hebben LTE-netwerken ingezet, met meer dan 3,2 miljard abonnees wereldwijd.

Wat Noord-Amerika betreft, Caleb Chen in Privacynieuws online laat de lezers weten dat "LTE, of langetermijnevolutie, is de manier waarop de meeste smartphones zijn verbonden met internet - en met 94% van de mobiele telefoons in Noord-Amerika die verbinding maken via LTE - zijn de gevolgen van deze nieuwe beveiligingsbevinding op zijn zachtst gezegd verreikend."

Het zijn niet eens zozeer de woorden "gebreken" of "kwetsbaarheden" die hun bevindingen de aandacht trekken, maar de cijfers, aangezien er 36 kwetsbaarheden zijn gevonden in de onderzochte mobiele netwerken. Werkelijk, zei Nicholas Fearn in computergebruik , ze kwamen 51 kwetsbaarheden tegen, maar 15 waren al gedetailleerd, dus de nieuwe waren in totaal 36.

Twee belangrijke kenmerken van deze studie zijn (1) de omvang van de geïdentificeerde gebreken en (2) de manier waarop de onderzoekers ze vonden, zei Fearne.

Fearn zei dat ze een techniek gebruikten die fuzzing wordt genoemd. De auteurs schreven dat ze "een semi-automatische testtool" hadden geïmplementeerd, genaamd LTEFuzz, "door gebruik te maken van open-source LTE-software waarover de gebruiker volledige controle heeft." LTEFuzz genereert en verzendt testcases naar een doelnetwerk, en classificeert problematisch gedrag door alleen de logboeken aan de apparaatzijde te controleren.

De bevindingen werden onderverdeeld in vijf typen kwetsbaarheden:onjuiste behandeling van (1) onbeschermde initiële procedure, (2) vervaardigde duidelijke verzoeken, (3) berichten met ongeldige integriteitsbescherming, (4) herhaalde berichten en (5) bypass van de beveiligingsprocedure.

Dus, welke impact kan een aanval hebben als gevolg van kwetsbaarheden? Werkelijk, de vraag zou moeten zijn wat ze niet konden doen. De mogelijkheden:"ofwel LTE-diensten weigeren aan legitieme gebruikers, spoof-sms-berichten, of afluisteren/manipuleren van gebruikersgegevensverkeer, ', aldus de onderzoekers.

Het team heeft de betrokken partijen op de hoogte gebracht van de nieuw ontdekte kwetsbaarheden. De speurders zullen de LTEFuzz-tool niet publiekelijk vrijgeven, omdat het in verkeerde handen schade kan aanrichten.

"Na het uitvoeren van de tests, we hebben onze bevindingen ook op verantwoorde wijze bekendgemaakt aan de vervoerders en leveranciers om eventuele problemen onmiddellijk aan te pakken. Met betrekking tot kwetsbaarheden die worden toegeschreven aan specificatiedefecten, we zijn van plan binnenkort contact op te nemen met de standaardinstanties."

In hun studie hebben de auteurs schreven:"We zijn van plan om LTEFuzz in de nabije toekomst privé uit te brengen aan deze providers en leveranciers."

Pierluigi Paganini, veiligheidsanalist, zei dat de gebreken zowel "in ontwerp als implementatie bij de verschillende providers en apparaatverkopers" zaten.

De paper van het KAIST-team is getiteld "Touching the Untouchables:Dynamic Security Analysis of the LTE Control Plane." Volgens rapporten zou de paper in mei worden gepresenteerd op het IEEE Symposium on Security and Privacy.

Krijg het niet verdraaid, echter; het team heeft fuzzing niet uitgevonden; ze pasten het eerder met succes toe op hun onderzoeksbehoeften. Catalin Cimpanu in ZDNet gaf een beetje geschiedenis door te kijken hoe ze het grote aantal fouten ontdekten door middel van fuzzing.

Dit, hij zei, is "een codetestmethode die een grote hoeveelheid willekeurige gegevens in een applicatie invoert en de uitvoer analyseert op afwijkingen, die, beurtelings, geef ontwikkelaars een hint over de aanwezigheid van mogelijke bugs." Hoewel fuzzing al jaren wordt gebruikt, de scenario's hadden betrekking op desktop- en serversoftware, maar "zelden voor al het andere."

© 2019 Wetenschap X Netwerk

Nieuw proces verandert papierproductieafval in waardevolle chemicaliën

Nieuw proces verandert papierproductieafval in waardevolle chemicaliën Detectie van kankermarkers in één molecuul brengt vloeibare biopsie dichter bij de kliniek

Detectie van kankermarkers in één molecuul brengt vloeibare biopsie dichter bij de kliniek Eenvoudige eenstaps N-terminale modificatie van eiwitten

Eenvoudige eenstaps N-terminale modificatie van eiwitten Video:Hoe drakenbloed je leven kan redden

Video:Hoe drakenbloed je leven kan redden Zwak gebonden zout is een belangrijk ingrediënt voor zeer zuivere Li@C60-film

Zwak gebonden zout is een belangrijk ingrediënt voor zeer zuivere Li@C60-film

Luchtvervuiling verkort levensduur van drie jaar in Noord-China

Luchtvervuiling verkort levensduur van drie jaar in Noord-China Zijn papaverzaden slecht voor vogels?

Zijn papaverzaden slecht voor vogels?  Kliffen storten in bij vulkaan Hawaï, het stoppen van de brandslangstroom

Kliffen storten in bij vulkaan Hawaï, het stoppen van de brandslangstroom Verborgen meren ontwateren onder West-Antarctica Thwaites Glacier

Verborgen meren ontwateren onder West-Antarctica Thwaites Glacier Stabiliteitscontrole op Antarctica onthult hoog risico op zeespiegelstijging op lange termijn

Stabiliteitscontrole op Antarctica onthult hoog risico op zeespiegelstijging op lange termijn

Hoofdlijnen

- Studie beschrijft hoe de driedimensionale architectuur van het genoom verandert tijdens de celcyclus

- Ezels hebben meer bescherming nodig tegen de winter dan paarden

- Sociale interacties hebben voorrang op genetica wanneer vogels nieuwe liedjes leren

- Biologische leeftijd verklaart variatie in reacties op stress

- Cavendish redden:team kweekt 's werelds eerste ziekteresistente bananen in Panama

- De voordelen van Stained Bacteria

- Het magische medicijn van Bezoars

- Verloren Australische duiker zwom mijlen naar kust gestalkt door haai

- Landbouwproductiviteit dreef de Euro-Amerikaanse nederzetting van Utah

- Nationale noodwaarschuwingen die mogelijk kwetsbaar zijn voor aanvallen

- Voor- en nadelen van uitgaand automodel versus herontwerp

- Huawei plant grote banenverlies in VS:WSJ

- AI-agent biedt beweegredenen met behulp van alledaagse taal om zijn acties uit te leggen

- Raytheon en United Technologies kondigen fusie aan (update)

Sorry, Einstein:Harde werkers kunnen betere rolmodellen zijn dan genieën

Sorry, Einstein:Harde werkers kunnen betere rolmodellen zijn dan genieën Hebben alle mensen een uniek genotype en fenotype?

Hebben alle mensen een uniek genotype en fenotype?  Halfgeleidend nanonetwerk zou de ruggengraat kunnen vormen van transparante, flexibele elektronica

Halfgeleidend nanonetwerk zou de ruggengraat kunnen vormen van transparante, flexibele elektronica Grafenen effecten op de longen

Grafenen effecten op de longen wat 100, 000 sterfabrieken in 74 sterrenstelsels onthullen over stervorming

wat 100, 000 sterfabrieken in 74 sterrenstelsels onthullen over stervorming 3D-vangst van Rydberg-atomen in holografische optische flesstraalvallen

3D-vangst van Rydberg-atomen in holografische optische flesstraalvallen Nieuwe techniek voor het verkennen van structurele dynamiek van nanoworld

Nieuwe techniek voor het verkennen van structurele dynamiek van nanoworld Hoe te meten Schijfdiameter

Hoe te meten Schijfdiameter

- Elektronica

- Biologie

- Zonsverduistering

- Wiskunde

- Italian | Spanish | Portuguese | Swedish | German | Dutch | Danish | Norway | French |

-

Wetenschap © https://nl.scienceaq.com