Wetenschap

Is kwantumcomputing een bedreiging voor cyberbeveiliging?

Codes kunnen eenvoudig zijn – of geavanceerd. Krediet:Derek Rose/flickr.com, CC BY

Cybersecurity-onderzoekers en analisten maken zich terecht zorgen dat een nieuw type computer, gebaseerd op kwantumfysica in plaats van meer standaard elektronica, zou de meeste moderne cryptografie kunnen doorbreken. Het effect zou zijn om communicatie zo onveilig te maken alsof ze helemaal niet gecodeerd zijn.

Gelukkig, de dreiging tot nu toe is hypothetisch. De kwantumcomputers die tegenwoordig bestaan, zijn niet in staat om veelgebruikte coderingsmethoden te doorbreken. Aanzienlijke technische vooruitgang is vereist voordat ze in staat zullen zijn de sterke codes te doorbreken die wijdverbreid op internet worden gebruikt, volgens een nieuw rapport van de National Academy of Sciences.

Nog altijd, er is reden tot zorg. De cryptografie die ten grondslag ligt aan moderne internetcommunicatie en e-commerce zou ooit kunnen bezwijken voor een kwantumaanval. Om inzicht te krijgen in het risico en wat er aan gedaan kan worden, het is belangrijk om nauwkeuriger te kijken naar digitale cryptografie en hoe het wordt gebruikt - en gebroken.

Basisprincipes van cryptografie

Op zijn meest elementaire, encryptie is de handeling van het nemen van een origineel stuk informatie - een bericht, bijvoorbeeld - en het volgen van een reeks stappen om het om te zetten in iets dat op brabbeltaal lijkt.

De digitale cijfers van tegenwoordig gebruiken complexe wiskundige formules om duidelijke gegevens om te zetten in - en uit - veilig versleutelde berichten die moeten worden opgeslagen of verzonden. De berekeningen verschillen per digitale sleutel.

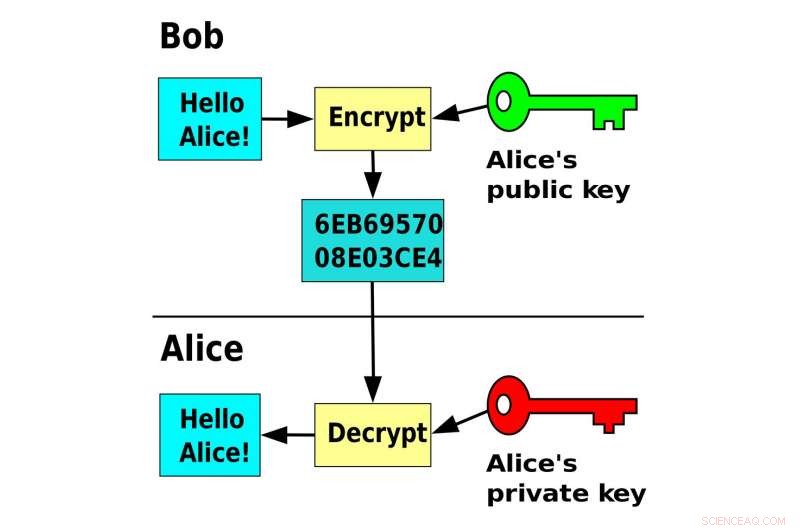

Er zijn twee hoofdtypen encryptie:symmetrische, waarbij dezelfde sleutel wordt gebruikt om de gegevens te coderen en te decoderen; en asymmetrisch, of publieke sleutel, die een paar wiskundig gekoppelde sleutels omvat, een openbaar gedeeld om mensen berichten te laten coderen voor de eigenaar van het sleutelpaar, en de andere privé opgeslagen door de eigenaar om berichten te decoderen.

Symmetrische cryptografie is aanzienlijk sneller dan cryptografie met openbare sleutels. Om deze reden, het wordt gebruikt om alle communicatie en opgeslagen gegevens te versleutelen.

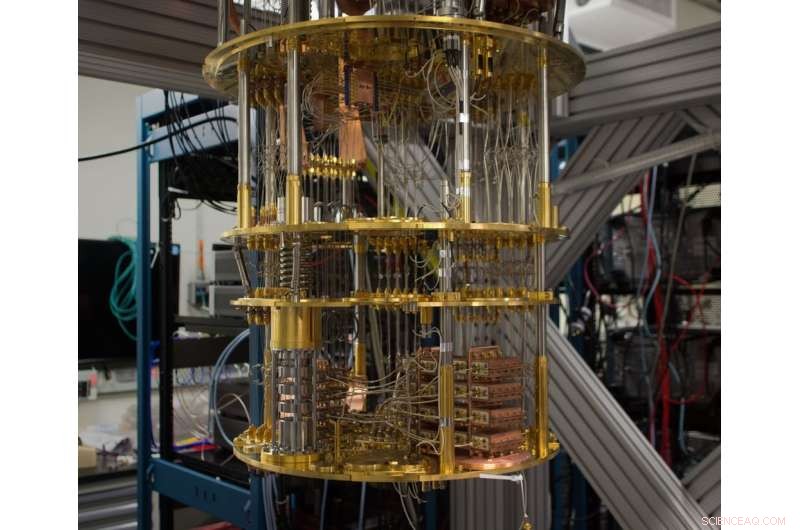

De binnenkant van een IBM-kwantumcomputer. Krediet:IBM Research, CC BY-ND

Public-key cryptografie wordt gebruikt voor het veilig uitwisselen van symmetrische sleutels, en voor het digitaal authenticeren – of ondertekenen – van berichten, documenten en certificaten die openbare sleutels koppelen aan de identiteit van hun eigenaren. Wanneer u een beveiligde website bezoekt - een die HTTPS gebruikt - gebruikt uw browser cryptografie met openbare sleutels om het certificaat van de site te verifiëren en om een symmetrische sleutel in te stellen voor het versleutelen van communicatie van en naar de site.

De wiskunde voor deze twee soorten cryptografie is heel anders, wat hun veiligheid aantast. Omdat vrijwel alle internetapplicaties zowel symmetrische als public-key cryptografie gebruiken, beide vormen moeten veilig zijn.

Codes breken

De eenvoudigste manier om een code te breken, is door alle mogelijke sleutels te proberen totdat je de sleutel hebt die werkt. Conventionele computers kunnen dit, maar het is heel moeilijk. In juli 2002, bijvoorbeeld, een groep kondigde aan dat het een 64-bits sleutel had gevonden - maar de inspanning kostte meer dan 300, 000 mensen meer dan vier en een half jaar werk. Een sleutel twee keer zo lang, of 128 bits, zou 2¹²⁸ mogelijke oplossingen hebben – meer dan 300 undecillion, of een 3 gevolgd door 38 nullen. Zelfs 's werelds snelste supercomputer zou biljoenen jaren nodig hebben om de juiste sleutel te vinden.

Een kwantumcomputermethode genaamd Grover's algoritme, echter, versnelt het proces, die 128-bits sleutel veranderen in het kwantumcomputationele equivalent van een 64-bits sleutel. De verdediging is duidelijk, hoewel:sleutels langer maken. Een 256-bits sleutel, bijvoorbeeld, heeft dezelfde beveiliging tegen een kwantumaanval als een 128-bits sleutel tegen een conventionele aanval.

Omgaan met systemen met openbare sleutels

cryptografie met openbare sleutels, echter, vormt een veel groter probleem, vanwege hoe de wiskunde werkt. De algoritmen die tegenwoordig populair zijn, RSA, Diffie-Hellman en elliptische kromme, ze maken het allemaal mogelijk om met een openbare sleutel te beginnen en de privésleutel wiskundig te berekenen zonder alle mogelijkheden te proberen.

Voor RSA, bijvoorbeeld, de privésleutel kan worden berekend door een getal te ontbinden dat het product is van twee priemgetallen - zoals 3 en 5 zijn voor 15.

Een paar sleutels kan vreemden helpen beveiligde berichten uit te wisselen. Krediet:David Göthberg/Wikimedia Commons

Tot dusver, encryptie met openbare sleutels is niet te kraken door het gebruik van zeer lange sleutelparen - zoals 2, 048 bits, wat overeenkomt met een getal dat 617 decimale cijfers lang is. Maar voldoende geavanceerde kwantumcomputers kunnen er zelfs 4 kraken, 096-bits sleutelparen in slechts een paar uur met behulp van een methode die Shor's algoritme wordt genoemd.

Dat is voor de ideale kwantumcomputers van de toekomst. Het grootste aantal dat tot nu toe op een kwantumcomputer is verwerkt, is 15 - slechts 4 bits lang.

De studie van de National Academies merkt op dat de kwantumcomputers die nu in gebruik zijn, te weinig verwerkingskracht hebben en te foutgevoelig zijn om de sterke codes van vandaag te kraken. De toekomstige codebrekende kwantumcomputers zouden 100 nodig hebben, 000 keer meer verwerkingskracht en een foutenpercentage dat 100 keer beter is dan de beste kwantumcomputers van vandaag hebben bereikt. De studie voorspelt niet hoe lang deze vooruitgang zou kunnen duren, maar verwachtte niet dat ze binnen een decennium zouden plaatsvinden.

Echter, de kans op schade is enorm. Als deze versleutelingsmethoden worden verbroken, mensen zullen de gegevens die ze via internet verzenden of ontvangen niet kunnen vertrouwen, zelfs als het versleuteld is. Tegenstanders kunnen valse certificaten maken, de geldigheid van elke digitale identiteit online in twijfel trekt.

Kwantumbestendige cryptografie

Gelukkig, onderzoekers hebben gewerkt aan de ontwikkeling van algoritmen met openbare sleutels die de pogingen om code te breken van kwantumcomputers kunnen weerstaan, het behouden of herstellen van het vertrouwen in certificeringsinstanties, digitale handtekeningen en versleutelde berichten.

Opmerkelijk, het Amerikaanse National Institute of Standards and Technology evalueert al 69 potentiële nieuwe methoden voor wat het 'post-kwantumcryptografie' noemt. De organisatie verwacht in 2024 een conceptnorm te hebben, als niet eerder, die vervolgens zouden worden toegevoegd aan webbrowsers en andere internet-apps en -systemen.

In principe, symmetrische cryptografie kan worden gebruikt voor sleuteluitwisseling. Maar deze aanpak is afhankelijk van de veiligheid van vertrouwde derde partijen om geheime sleutels te beschermen, kan geen digitale handtekeningen implementeren, en zou moeilijk zijn om via internet toe te passen. Nog altijd, het wordt gebruikt in de hele GSM-standaard voor codering en authenticatie.

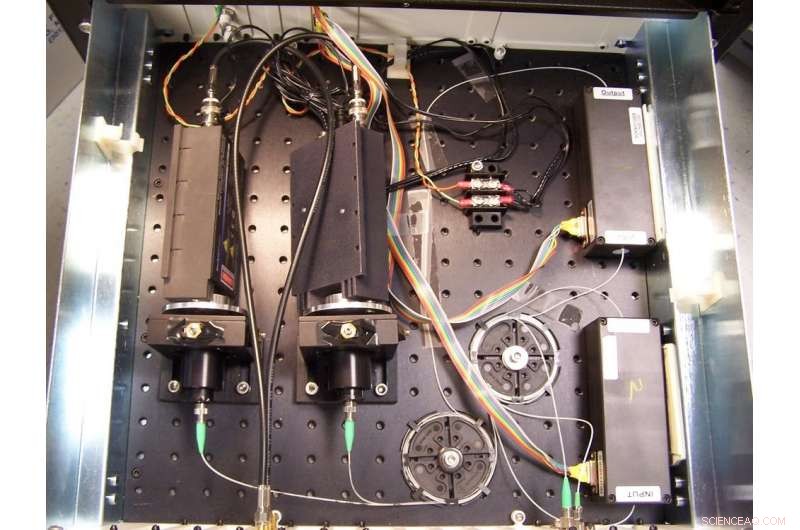

Een kijkje in een prototype van de hardware die kwantumcryptografische sleutels uitwisselt. Krediet:Nationaal Instituut voor Standaarden en Technologie/Wikimedia Commons

Een ander alternatief voor cryptografie met openbare sleutels voor sleuteluitwisseling is de distributie van kwantumsleutels. Hier, kwantummethoden worden door de zender en ontvanger gebruikt om een symmetrische sleutel tot stand te brengen. Maar deze methoden vereisen speciale hardware.

Onbreekbare cryptografie betekent niet veiligheid

Sterke cryptografie is van vitaal belang voor de algehele individuele en maatschappelijke cyberbeveiliging. Het vormt de basis voor veilige verzending en gegevensopslag, en voor het verifiëren van vertrouwde verbindingen tussen mensen en systemen.

Maar cryptografie is slechts een deel van een veel grotere taart. Het gebruik van de beste versleuteling weerhoudt een persoon er niet van om op een misleidende link te klikken of een kwaadaardig bestand als bijlage bij een e-mail te openen. Encryptie kan zich ook niet verdedigen tegen de onvermijdelijke softwarefouten, of insiders die misbruik maken van hun toegang tot gegevens.

En zelfs als de wiskunde onbreekbaar was, er kunnen zwakke punten zijn in de manier waarop cryptografie wordt gebruikt. Microsoft, bijvoorbeeld, heeft onlangs twee apps geïdentificeerd die onbedoeld hun privé-encryptiesleutels openbaar maakten, hun communicatie onveilig maken.

Als of wanneer krachtige kwantumcomputers arriveren, het vormt een grote bedreiging voor de veiligheid. Omdat het proces van het aannemen van nieuwe normen jaren kan duren, het is verstandig om nu al plannen te maken voor kwantumresistente cryptografie.

Dit artikel is opnieuw gepubliceerd vanuit The Conversation onder een Creative Commons-licentie. Lees het originele artikel.

Tips voor het onthouden van sterke zuren en basen

Tips voor het onthouden van sterke zuren en basen

Als je de namen van sterke zuren en basen voor een chemie-examen moet onthouden, raak dan niet in paniek. Als eenvoudige herhaling niet werkt, probeer dan lijsten te schrijven of gebruik een mnemoni

Gebruik van ethaanzuur

Gebruik van ethaanzuur  Twee stappen vooruit:neutronen helpen bij het verkennen van toekomstige hiv-behandelingen

Twee stappen vooruit:neutronen helpen bij het verkennen van toekomstige hiv-behandelingen Dubbele emulsies in magere melk met minimale food-grade emulgatoren voor magere kaas

Dubbele emulsies in magere melk met minimale food-grade emulgatoren voor magere kaas Forensisch chemicus kan de leeftijd van bloedvlekken nu tot twee jaar voorspellen

Forensisch chemicus kan de leeftijd van bloedvlekken nu tot twee jaar voorspellen

Hoofdlijnen

- Verloren Australische duiker zwom mijlen naar kust gestalkt door haai

- Amerikaanse eiken delen een gemeenschappelijke noordelijke voorouder

- Waarom kan je jezelf niet kietelen?

- Landbouwfungicide trekt honingbijen aan, studie vondsten

- Wat doet de DNA-nucleotide volgorde code voor?

- Verklaring van celspecialisatie

- Geven dieren bewustzijn aan?

- Waar ontwikkelt een Zygote in planten zich in?

- Wat is het Forer-effect?

- RoboBee aangedreven door zachte spieren

- PayPal koopt betalingsstart iZettle voor $ 2,2 miljard

- Te midden van black-out schrikverhalen, onthoud dat een elektriciteitsnet zonder stroomonderbrekingen onmogelijk is... en duur

- Nieuwe tool bepaalt bedreigingen voor 3D-printers in een netwerk

- EU's topregulator voor Big Tech lijkt sterkere actie te gebruiken

Robots breken nieuwe wegen in de bouwsector

Robots breken nieuwe wegen in de bouwsector Ethiopië gaat door met het vullen van de Nijl-mega-dam ondanks impasse:minister

Ethiopië gaat door met het vullen van de Nijl-mega-dam ondanks impasse:minister Degradatie van zonnecellen voor het eerst direct waargenomen

Degradatie van zonnecellen voor het eerst direct waargenomen Van ijzeren regen op exoplaneten tot bliksem op Jupiter:4 voorbeelden van buitenaards weer

Van ijzeren regen op exoplaneten tot bliksem op Jupiter:4 voorbeelden van buitenaards weer Met nep-ruimtecapsule, onderzoekers werken samen met NASA om astronautenfitness te bestuderen

Met nep-ruimtecapsule, onderzoekers werken samen met NASA om astronautenfitness te bestuderen Freeze-frame microscopie legt moleculen vast en laadt op DNA

Freeze-frame microscopie legt moleculen vast en laadt op DNA Hoe Linearity te testen in SPSS

Hoe Linearity te testen in SPSS  Een reactie waarbij licht en twee overgangsmetaalkatalysatoren worden gebruikt om anilinen te maken

Een reactie waarbij licht en twee overgangsmetaalkatalysatoren worden gebruikt om anilinen te maken

- Elektronica

- Biologie

- Zonsverduistering

- Wiskunde

- French | Italian | Spanish | Swedish | German | Dutch | Danish | Norway | Portuguese |

-

Wetenschap © https://nl.scienceaq.com