Wetenschap

Informatiediefstal via het manipuleren van de schermhelderheid in computers met luchtgaten

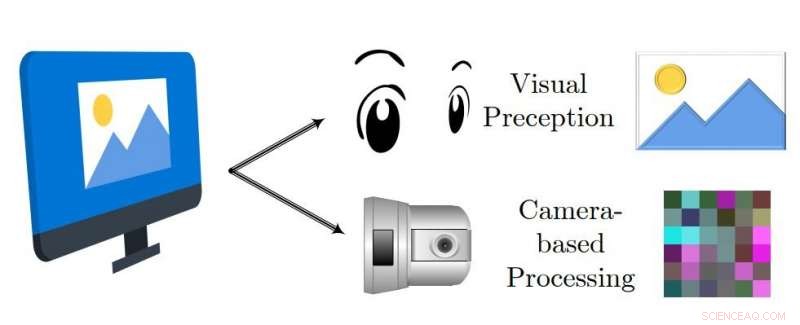

Illustratie van het geheime D2C-principe:hetzelfde frame op het scherm heeft zowel visueel waarneembare beeldgegevens van hoge kwaliteit als een onmerkbare geheime boodschap. Krediet:arXiv:2002.01078 [cs.CR]

Gegevens kunnen worden gestolen van een personal computer met een air gap, gewoon door variaties in de helderheid van het scherm te gebruiken. Onderzoekers van de Ben-Gurion University schreven er een paper over.

Zoals het team ze definieert, "Air-gapped computers zijn systemen die geïsoleerd worden gehouden van internet omdat ze gevoelige informatie opslaan of verwerken."

Dat ze met weer een nieuwe ontdekking zijn gekomen over hoe je gevoelige gegevens van een computer kunt ontfutselen, was geen schok voor Naakte beveiliging , die erkenden dat "Onderzoekers aan de Ben-Gurion Universiteit van de Negev naam hebben gemaakt door uit te zoeken hoe ze gegevens uit computers met luchtgaten kunnen krijgen. Ze hebben manieren bedacht om te communiceren met behulp van luidsprekers, knipperende LED's in pc's, infraroodlampen in bewakingscamera's, en zelfs computerfans."

Graham Cluley schrijft in struikeldraad gerekend, Oke, "Het is misschien niet de meest efficiënte manier om gegevens van een organisatie te stelen, laat staan de meest praktische, maar onderzoekers van de Ben-Gurion Universiteit in Israël hebben opnieuw een vindingrijke manier uitgewerkt om informatie uit een computer met luchtgaten te exfiltreren."

Mordechai Guri, hoofd van het onderzoekscentrum voor cyberbeveiliging aan de Ben-Gurion Universiteit in Israël, "over het proces gesproken, Shane McGlaun in HotHardware had wat details. De hack was mogelijk via iets dat een 'geheim optisch kanaal' wordt genoemd. Het maakte diefstal van gegevens van computers met luchtgaten mogelijk "zonder netwerkverbinding of fysiek contact met de apparaten."

Hoezo? Geek.com's Jordan Minor:"Door de doel-pc te infecteren met de juiste malware, de monitor verschuift vervolgens subtiel de helderheid van de LCD-monitor."

De dief registreert de informatie die door die veranderingen in helderheid wordt gecommuniceerd en kan alle gewenste gevoelige gegevens stelen.

Mohit Kumar Het Hacker-nieuws verwees naar het fundamentele idee achter het coderen en decoderen van gegevens, waar malware de verzamelde informatie codeert als een stroom van bytes en deze vervolgens moduleert als '1'- en '0'-signaal. In dit aanvalsgeval de dief gebruikt kleine veranderingen in de helderheid van het LCD-scherm om binaire informatie in patronen te moduleren.

Matthew Humphries binnen PCMag legde ook uit waar het proces over ging:

"Het stelen van gegevens van de geïnfecteerde machine wordt bereikt door de informatie te coderen en te verzenden met behulp van de veranderingen in de schermhelderheid in een opeenvolgend patroon, wat erg lijkt op hoe morsecode werkt. De enige andere vereiste om dit te laten werken, is een camera die op het scherm is gericht en die het verzonden patroon kan opnemen of streamen. Zodra het patroon is ontvangen, het kan weer worden omgezet in zinvolle gegevens."

Het computerscherm dient op zijn beurt als een belangrijk hulpmiddel.

De aanvaller kan de datastroom verzamelen, zei Kumar, "met behulp van video-opname van het beeldscherm van de gecompromitteerde computer, genomen door een lokale bewakingscamera, smartphonecamera, of een webcam en kan vervolgens geëxfiltreerde informatie reconstrueren met behulp van beeldverwerkingstechnieken."

Het artikel van de onderzoekers is getiteld "BRIGHTNESS:Leaking Sensitive Data from Air-Gapped Workstations via Screen Brightness, " en de auteurs zijn Mordechai Guri, Dima Bykhovsky en Yuval Elovici. De krant staat op arXiv.

In hun krant ze merkten op dat het optische geheime kanaal onzichtbaar was - en zelfs kon werken terwijl de gebruiker op de computer aan het werk was. De bal ligt in het kamp van de hacker. "De kleine veranderingen in de helderheid zijn onzichtbaar voor mensen, maar kunnen worden hersteld van videostreams die zijn gemaakt door camera's, zoals een lokale beveiligingscamera, smartphonecamera of een webcam, " verklaarden ze.

Ja, er zijn tegenmaatregelen en de auteurs hebben er meerdere voorgesteld.

Inbegrepen in hun tegenmaatregel ideeën waren "organisatiebeleid gericht op het beperken van de toegankelijkheid van gevoelige computers" door ze in beveiligde gebieden te plaatsen, en waar alleen geautoriseerd personeel toegang had.

Alle soorten camera's, zei een ander, binnen de perimeter van bepaalde beperkte gebieden zou worden verboden.

Een andere tegenmaatregel nam de vorm aan van een gepolariseerde film die het scherm bedekte. Hoewel de gebruiker een duidelijk beeld kreeg, "mensen en camera's op afstand" zouden een verduisterd scherm zien.

Cyber Security Labs van Ben-Gurion University heeft op 4 februari een videodemo geplaatst. het scherm sijpelde stiekem de tekst van "Winnie-de-Pooh" door A.A. Milne.

De video leidde tot reacties, zoals, Waarom dit allemaal naar buiten brengen?

"Je doet niets anders dan anderen pijn te doen door deze informatie beschikbaar te stellen, " zei een opmerking .... Je bewijst de beveiligingsgemeenschap en het publiek een slechte dienst door inhoud openlijk op deze manier te plaatsen."

Echter, een andere opmerking wees erop dat dit geen probleem van de fabrikant was, en "is echt niet iets dat zomaar kan worden gepatcht. Dit is een normale functie gebruiken, scherm helderheid. Het blokkeren van de mogelijkheid van een applicatie om de helderheid van het scherm aan te passen zou meer kwaad dan goed doen."

Een andere opmerking kwam ter verdediging van het onderzoeksteam. "Het is belangrijk om deze dingen naar voren te brengen en openbaar te maken, zodat we tegenmaatregelen kunnen bedenken."

In de tussentijd, hoe zorgwekkend is dit computerprobleem?

Minor deelde zijn visie op de onderzoeksresultaten:"Dit is meer een oefening in wat mogelijk is in plaats van wat haalbaar is, " schreef hij. Minor zei dat zo'n hack "zoveel voorafgaande instellingen nodig heeft dat geen enkele oplichter het zomaar willekeurig uit het niets bij je zal doen." Minor merkte op dat "je de malware er nog steeds op de een of andere fysieke USB-drive."

Cluley maakte een soortgelijke opmerking. "Het voelt als een enorme inspanning om naar toe te gaan, en veel verder dan de wens van de typische cybercrimineel. Ik heb het gevoel dat als je echt je pootjes op de gegevens op die computer wilt krijgen, er in veel gevallen gemakkelijker manieren zijn om het te krijgen dan deze."

Mohit Kumar Het Hacker-nieuws gewogen. De technieken kunnen voor velen "theoretisch en nutteloos" klinken, " Hij schreef, maar als het gaat om hoogwaardige doelen, deze "kunnen een belangrijke rol spelen bij het exfiltreren van gevoelige gegevens van een geïnfecteerde computer met gaten in de lucht."

Werkelijk, het was Cluley die gedachten opperde over hoe aanvallers zouden kunnen opereren, hoe onpraktisch het plan ook klonk. "Stel je voor, bijvoorbeeld, malware geplant op een USB-stick waarvan bekend is dat deze wordt gebruikt door personeel dat de computer gebruikt, of de mogelijkheden voor inmenging die zich in de toeleveringsketen hadden kunnen voordoen, of als een medewerker van de aangevallen organisatie in het geheim voor de aanvallers werkte."

Niettemin, Cluley's oordeel was nog steeds dit:"Kortom, volle punten voor creativiteit, maar dit is geen bedreiging waar ik wakker van zal liggen."

Lijkt op Naakte beveiliging niet zou argumenteren. "Uiteindelijk, dit is interessant wetenschappelijk onderzoek, met de nadruk op 'academisch'."

© 2020 Wetenschap X Netwerk

Het oudste ijs in de Alpen wordt bewaard op Antarctica

Het oudste ijs in de Alpen wordt bewaard op Antarctica Afbeelding:Nationaal Park Laguna San Rafael, Chili

Afbeelding:Nationaal Park Laguna San Rafael, Chili Robotrifbeschermer ziet een nieuwe manier om de gezondheid van het Great Barrier Reef te controleren

Robotrifbeschermer ziet een nieuwe manier om de gezondheid van het Great Barrier Reef te controleren Wetenschapsleiders roepen op tot empirisch onderbouwd beleid

Wetenschapsleiders roepen op tot empirisch onderbouwd beleid Seismische kaart van Noord-Amerika onthult geologische aanwijzingen, aardbeving gevaren

Seismische kaart van Noord-Amerika onthult geologische aanwijzingen, aardbeving gevaren

Hoofdlijnen

- Net als mensen, honden bleken onrustig te slapen na negatieve ervaringen

- Het sluiten van wegen gaat de effecten van habitatverlies voor grizzlyberen tegen

- Europarlementariërs dringen aan op onderzoek naar Monsantos heerschappij over veiligheidsstudies

- 10 onderzoeken die compleet bizarre dingen met elkaar verbinden

- Een eiwitduo zorgt ervoor dat de chromosomen in de voortplantingscellen hun significante andere vinden

- Tagged slakken om onderzoekers te helpen de groei van de slakkenpopulatie te volgen

- Vliegtuigbrandstof uit suikerriet een realistisch vooruitzicht

- Louis Pasteur: Biografie, uitvindingen, experimenten en feiten

- Een ellebooggewricht bouwen Model

- Hoe een machine voor de rechtbank te kruisverhoren?

- Tesla V10.0 autosoftware-update voegt Smart Summon, Netflixen, hoera, YouTube en Spotify

- Verre van blitse technische hubs, Chinese stad zet groot in op VR

- Algoritmen hebben de menselijke besluitvorming al overgenomen

- Beveiliging is een probleem dat kleine bedrijven moeten oplossen pronto

Ballonnen op grote hoogte voor internettoegang in Kenia

Ballonnen op grote hoogte voor internettoegang in Kenia Ontdekking van een mijlpaal in instabiliteit van gouden nanostaafjes

Ontdekking van een mijlpaal in instabiliteit van gouden nanostaafjes Wetenschappers vinden bewijs van onze beste vrienden, honden, op dezelfde manier aangepast aan malaria in Afrika

Wetenschappers vinden bewijs van onze beste vrienden, honden, op dezelfde manier aangepast aan malaria in Afrika Nieuw ontworpen statische negatieve condensator kan computergebruik verbeteren

Nieuw ontworpen statische negatieve condensator kan computergebruik verbeteren Vreemde supergeleider leidt dubbel leven

Vreemde supergeleider leidt dubbel leven T. rexs lange benen zijn gemaakt voor marathonlopen

T. rexs lange benen zijn gemaakt voor marathonlopen Methode voor het synthetiseren van een nieuwe polyester met afwisselende opstelling

Methode voor het synthetiseren van een nieuwe polyester met afwisselende opstelling Hoe Kinetic Energy te vinden met de compressie van een Spring

Hoe Kinetic Energy te vinden met de compressie van een Spring

- Elektronica

- Biologie

- Zonsverduistering

- Wiskunde

- French | Spanish | Portuguese | Swedish | German | Dutch | Danish | Norway | Italian |

-

Wetenschap © https://nl.scienceaq.com