Wetenschap

Hackgroep Winnti heeft zich op verschillende industriële ondernemingen gericht

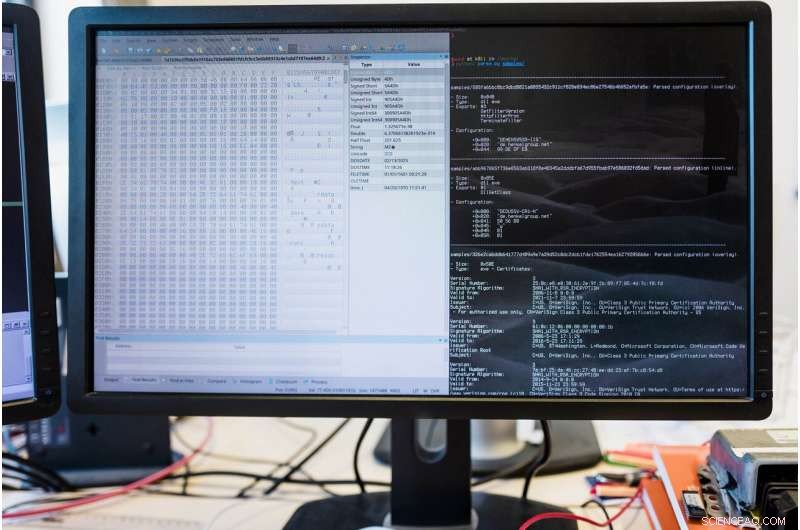

Binaire code – links zichtbaar – is min of meer onleesbaar voor mensen. Een deel van het werk van de Bochum-onderzoekers is het vertalen in begrijpelijke taal. Krediet:RUB, Kramer

Samen met een onderzoeksteam van Bayerischer Rundfunk (BR) en Norddeutscher Rundfunk (NDR), onderzoekers van Ruhr-Universität Bochum hebben ontdekt hoe de hackgroep Winnti, ook bekend als APT10, begaat zijn aanvallen op Duitse en internationale bedrijven die tot nu toe het slachtoffer zijn geworden. Winnti zou al minstens 10 jaar vanuit China opereren, bedrijven wereldwijd te bespioneren. In Duitsland, aanvallen op de bedrijven Thyssen-Krupp en Bayer zijn aan het licht gekomen.

Na analyses uitgevoerd door het team onder leiding van professor Thorsten Holz van het Horst Görtz Instituut voor IT-beveiliging in Bochum, ten minste een dozijn bedrijven zijn getroffen door Winnti-software, waaronder zes DAX-bedrijven. De belangrijkste doelwitten zijn ondernemingen uit de chemische industrie en de halfgeleiderindustrie, farmaceutische en telecommunicatie-industrie en fabrikanten van videospelletjes. Op 24 juli 2019 berichtten de media over de onderzoeksresultaten.

Modulaire malware

Het persbureau BR en NDR raadpleegde Thorsten Holz en zijn Ph.D. student Moritz Contag als medeonderzoekers. Ze zijn experts in softwareanalyse, specifiek in binaire code-analyse. Ze wilden de werking van Winnti-spionage in detail te weten komen.

"Vandaag, er zijn drie generaties Winnti-software, " legt Thorsten Holz uit, een spreker op het Casa Cluster of Excellence (Cyber-Security in the Age of Large-Scale Adversaries). "De software is modulair opgebouwd. De groep kan alle modules gebruiken om malware te assembleren, specifiek voor het betreffende doel en op maat van het slachtofferbedrijf." Bijvoorbeeld, het bouwpakket kan een module bevatten die de software verbergt op een van de servers van de beoogde onderneming, één module die informatie verzamelt op het intranet van het bedrijf, en een module die een extern communicatiekanaal tot stand brengt.

Controleserver voor malware gedeeltelijk geïntegreerd in intranet

De binaire code van de software bevat een configuratiebestand met opties voor het beheersen van de malware. Binaire code kan direct door de processor worden uitgevoerd, maar het is min of meer onleesbaar voor mensen. De IT-experts uit Bochum vertaalden de code in leesbare taal en toonden aan dat de bestanden, bijvoorbeeld, informatie over welke server de malware beheerde en waar de malware zich in het systeem van het slachtoffer bevond.

De hackgroep gebruikte vaak externe servers om de malware te controleren, maar soms werden hiervoor gecompromitteerde intranetservers gebruikt, te. "Interessant genoeg, de configuratiebestanden bevatten ook hints van welke bedrijven of organisaties zijn aangevallen, " legt Thorsten Holz uit. "Vermoedelijk, dit helpt de groep bij het organiseren van hun aanvallen."

De geanalyseerde malwarebestanden zijn geëxtraheerd uit de Virustotal-database. Elke gebruiker kan deze dienst gebruiken om bestanden te uploaden en te laten controleren door 50 virusscanners. Alle geüploade bestanden worden opgeslagen in een database.

Na analyse van verschillende versies van de malware, Moritz Contag gebruikte zijn bevindingen om enkele honderden configuratiebestanden te analyseren. Hij heeft ook met succes certificaten geëxtraheerd die door de aanvallers werden gebruikt om hun malware beter te verbergen.

De onderzoeksjournalisten namen contact op met 14 bedrijven om hen te waarschuwen voor een mogelijke malware-infectie. Sommige van de bedrijven die het doelwit waren, gaven toe dat ze het slachtoffer waren geworden van een aanval; verschillende analyses lopen nog. De Winnti-groep richt zich niet alleen op bedrijven, maar ook de regering van Hongkong. De media vermoeden dus dat Winnti zich niet alleen bezighoudt met industriële, maar ook in politieke spionage.

Malware-infectie wordt vaak uitgevoerd via phishing-e-mails. Als een gebruiker op een link klikt of een bijlage in zo'n e-mail opent, Winnti-software installeert zichzelf op het systeem. De aanvallers gebruiken dat systeem vervolgens voor verdere aanvallen binnen het intranet. De software kan zich onopgemerkt verbergen op een geïnfecteerde server totdat deze wordt geactiveerd door een signaal van de controleserver. Vervolgens, het programma communiceert met de controleserver via een versleuteld kanaal, bijvoorbeeld, door specifieke gegevens van het intranet naar de aanvallers te sturen.

"Onze analyse heeft ook aangetoond dat de Winnti-software vaak weken of maanden inactief blijft; dan wordt het een dag of misschien een week actief, voordat u weer uitschakelt, ' zegt Thorsten Holz.

Aanvallen op Linux-systemen gedetecteerd

Winnti-software is gericht op het infecteren van Windows-systemen. Echter, er is nu ook een versie voor Linux, ontdekt in maart 2019. "We hebben deze malwareversie bestudeerd, te, "zegt Thorsten Holz. "Het werkt ongeveer zoals Winnti."

Technologie voor het produceren van aluminium matrixcomposieten uit nieuwe grondstoffen

Technologie voor het produceren van aluminium matrixcomposieten uit nieuwe grondstoffen Wetenschappers ontwikkelen elektrochemisch platform voor celvrije synthetische biologie

Wetenschappers ontwikkelen elektrochemisch platform voor celvrije synthetische biologie Wetenschappers ontwikkelen unieke polymeercoating om schadelijke schimmels aan te pakken

Wetenschappers ontwikkelen unieke polymeercoating om schadelijke schimmels aan te pakken Steroïde binding aan metabool enzym

Steroïde binding aan metabool enzym Waarom veranderen Pennies van kleur?

Waarom veranderen Pennies van kleur?

Zes dingen die u moet weten over het rode tij in Florida

Zes dingen die u moet weten over het rode tij in Florida Natuurlijke hulpbronnen van het graslandbioom

Natuurlijke hulpbronnen van het graslandbioom Potentiële tropische cycloon 2 in de Atlantische Oceaan onderzocht door NASA

Potentiële tropische cycloon 2 in de Atlantische Oceaan onderzocht door NASA NASA-analyse toont zware regenval in tyfoon Bualoi

NASA-analyse toont zware regenval in tyfoon Bualoi Hydrologische simulatiemodellen die beleidsbeslissingen informeren, zijn moeilijk te interpreteren

Hydrologische simulatiemodellen die beleidsbeslissingen informeren, zijn moeilijk te interpreteren

Hoofdlijnen

- Hoe werkt het spierenstelsel met de bloedsomloop?

- Wat is de complementaire basispaarregel?

- Te veel charisma kan de effectiviteit van een leider schaden

- De evolutionaire oorsprong van de darm

- Wat weefsel zacht en toch zo taai maakt?

- Dieetbeperking en levensduur bij mannelijke en hermafrodiete wormen

- Stappen van DNA Transcriptie

- Facilitated Diffusion: Definition, Example & Factors

- Kunnen we een echt Jurassic Park creëren?

- Onzichtbare structuren blootgesteld

- Studie onthult beveiligingskwetsbaarheden in op EEG gebaseerde hersen-computerinterfaces

- Tesla V10.0 autosoftware-update voegt Smart Summon, Netflixen, hoera, YouTube en Spotify

- De nieuwe Replay-functie van Apple Music toont je meest afgespeelde muziek van 2019

- Het onbenutte potentieel van licht in optische communicatie ontsluiten

Phonon-hydrodynamica en thermische geleidbaarheid bij ultrahoge kamertemperatuur in dun grafiet

Phonon-hydrodynamica en thermische geleidbaarheid bij ultrahoge kamertemperatuur in dun grafiet Een door zonne-energie aangedreven ventilator maken

Een door zonne-energie aangedreven ventilator maken Röntgenpistool helpt onderzoekers de oorsprong van aardewerk op oude scheepswrakken te achterhalen

Röntgenpistool helpt onderzoekers de oorsprong van aardewerk op oude scheepswrakken te achterhalen Thuisgeschoolde kinderen zijn veel meer sociaal betrokken dan je zou denken

Thuisgeschoolde kinderen zijn veel meer sociaal betrokken dan je zou denken Miljoenen lopen gevaar omdat steden zich niet aanpassen aan klimaatverandering:rapport

Miljoenen lopen gevaar omdat steden zich niet aanpassen aan klimaatverandering:rapport Onderzoekers ontdekten ongrijpbare half-kwantum wervels in een superfluïde

Onderzoekers ontdekten ongrijpbare half-kwantum wervels in een superfluïde Hoe zorg je voor een plasticvrije kerst

Hoe zorg je voor een plasticvrije kerst Feiten over katoenstaartkonijnen

Feiten over katoenstaartkonijnen

- Elektronica

- Biologie

- Zonsverduistering

- Wiskunde

- Italian | Spanish | Portuguese | Swedish | German | Dutch | Danish | Norway | French |

-

Wetenschap © https://nl.scienceaq.com