Wetenschap

Firmware, blinde vlekken gemarkeerd door onderzoek naar Spectre-aanvallen

Krediet:CC0 Publiek Domein

Ontdekkingen van softwarekwetsbaarheden door beveiligingsonderzoekers komen en gaan en worden vaker wel dan niet onmiddellijk gevolgd door oplossingen van leveranciers. Na elke kop schrik, je leest de rapporten van de laboratoria, je hoort over de reparaties, en goed, iedereen kan ontspannen, voor in ieder geval voorlopig.

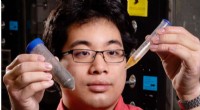

Firmware-nieuws met betrekking tot kwetsbaarheden is een andere zaak en zorgwekkend. Daarom haalt een Spectre-bevinding deze maand het nieuws. Een bedreigingsbewaker die ooit bij Intel was, leidt nu de firmware-aanvalbewaking van Eclypsium en heeft nieuwe bevindingen over kwetsbaarheden gerapporteerd.

Bloomberg was een van de vele sites die meldden dat Intel's voormalige hoofdonderzoeker naar bedreigingen nieuwe kwetsbaarheden heeft gevonden die voortbouwen op de Spectre-bugs. Dergelijke fouten werden onthuld door een voormalig leider van Intel's geavanceerde onderzoeksteam voor bedreigingen, Joeri Bulygin, die nu CEO is van Eclypsium.

Het onderzoek toonde aan dat het mogelijk was om een hacker-exploit uit te voeren om toegang te krijgen tot de firmware van een computer.

piepende computer zei dat de nieuwe variant van een Spectre-aanval gegevens herstelt van de beschermde SMM-modus van een CPU. SMM staat voor System Management Mode. Het is een bedrijfsmodus van x86 centrale processoreenheden (CPU's). Catlin Cimpanu legde uit dat de aanval gegevens kan herstellen die zijn opgeslagen in een beveiligd CPU-gebied.

OSDev.org, een gemeenschap van ontwikkelaars van besturingssystemen, zei dat de modus "bedoeld was voor gebruik door Firmware/BIOS om systeembeheerbewerkingen op laag niveau uit te voeren terwijl een besturingssysteem draait."

Deze nieuwe variant van Spectre kan de inhoud van het geheugen blootleggen die normaal niet toegankelijk is voor de OS-kernel, schreef Liam Tung, ZDNet .

Jordan Robertson in Bloomberg zei:"Met toegang tot het SMM-geheugen, hackers kunnen in wezen alle gegevens krijgen die ze willen."

Cimpanu zei dat de SMM een speciale x86-processormodus is "waartoe zelfs zeer geprivilegieerde software zoals kernels of hypervisors geen toegang of onderbrekingen hebben." Cimpanu merkte op dat "softwaretoepassingen van welke aard dan ook niet mogen communiceren met de SMM, zowel om onderhouds- als veiligheidsredenen."

De aanval kan SMM-code en gegevens blootleggen die als vertrouwelijk bedoeld waren.

Robertson in Bloomberg voegde toe dat "hackers die toegang hebben tot de firmware van die systemen niet alleen tussen de databases kunnen bewegen en informatie kunnen stelen, maar ook door de eigen code van de firmware kunnen kijken om enkele van de zwaarst verdedigde geheimen van de servers te onthullen, inclusief coderingssleutels en beheerderswachtwoorden."

Cimpanu zei, "Dit is ook niet de eerste variant van de oorspronkelijke Spectre-kwetsbaarheid. Andere Spectre-gerelateerde aanvallen zijn SgxSpectre, Branchescope, en SpectrePrime."

Dus hoe voerde Eclypsium de aanval uit? Cimpanu zei, op Intel-CPU's, toegang tot de SMM wordt beschermd door een type bereikregisters dat bekend staat als System Management Range Register (SMRR).

We zullen, het team vond een manier om het SMRR-mechanisme te omzeilen. Ze hadden toegang tot gegevens die zijn opgeslagen in het System Management RAM (SMRAM), en dat, zei Cimpanu, is het gebied waar SMM zijn werkgegevens uitvoert.

In het grotere geheel, Bloomberg reflecteerde op firmware. "Eclypsium is een van de weinige bedrijven die technologie ontwikkelen om te zoeken naar kwaadaardige aanpassingen aan de firmware in de datacenters van bedrijven."

Elysium heeft er zelf op gewezen dat "Firmware in servers, laptops, en netwerkapparatuur is het nieuwe doelwit geworden voor tegenstanders die beseffen dat dit de blinde vlek van een verdediger is."

Blinde vlek, op welke manier? Robertson zei dat deze klasse van hardware-aanvallen vrijwel niet detecteerbaar was. "Softwarehacks kunnen meestal worden verwijderd met een beveiligingsupdate, maar kwaadaardige code die in de firmware terechtkomt, zou daar voor altijd kunnen zijn vanwege zijn rol in de ruggengraat van een chip of processor." Hij citeerde Bulygin, die zei dat het "een blinde vlek met een enorm aanvalsoppervlak" was. en dat, Bulygin heeft toegevoegd, was "duidelijk geen goede combinatie."

"Het belangrijkste moederbord, netwerkkaarten, beheer controllers, opslagapparaten en tientallen andere componenten in het hart van onze apparaten vertrouwen allemaal op firmware die is ontwikkeld door verschillende fabrikanten en kan worden aangetast. Dit geldt voor elk type apparaat en besturingssysteem, variërend van laptops tot de servers waarop onze applicaties in ondernemingen draaien, aan de netwerkapparatuur die onze netwerkinfrastructuur aanstuurt, aan industriële systemen die onze kritieke infrastructuur bedienen, "zei een bericht op Eclypsium. "Het is een groot aanvalsoppervlak en apparaten kunnen in de toeleveringsketen worden gebackdoord voordat je het ooit uit de doos haalt.".

Rob Williams in Hete hardware zei:"Als er een voordeel is aan deze nieuwe aanvalsvectoren, het is dat Intel beweert dat het verminderen van Spectre-variant 1 in feite zorgt voor deze toegevoegde SMM-exploit."

Onderzoekers hadden Intel op de hoogte gebracht van hun nieuwe Spectre-aanvalvariant, zei piepende computer . "Intel zegt dat de originele patches voor de Spectre-variant 1 en variant 2 voldoende moeten zijn om de aanvalsketen te blokkeren die door het Eclypsium-team is ontdekt."

Zowaar, Intels verklaring, zoals gemeld op verschillende sites, zei, "'We hebben het onderzoek van Eclypsium bekeken en, zoals vermeld in hun blog, wij zijn van mening dat de bestaande richtlijnen voor het mitigeren van Variant 1 en Variant 2 even effectief zullen zijn in het mitigeren van deze scenario's, " zei een woordvoerder van Intel. "We waarderen onze samenwerking met de onderzoeksgemeenschap en waarderen het werk van Eclypsium op dit gebied."

Vooruit gaan, Williams had dit te zeggen:"Het enige wat we kunnen doen is hopen dat toekomstige microprocessors niet zo'n verstrekkende bug zullen krijgen. AI zou heel goed kunnen helpen met dit soort dingen, problemen opsporen lang voordat een mens dat doet. We hebben die back-up zo snel mogelijk nodig."

© 2018 Tech Xplore

Een stap dichter bij duurzame energie uit zeewater

Een stap dichter bij duurzame energie uit zeewater Video:hoe Xanax werkt

Video:hoe Xanax werkt Geleidende biopolymeren met gerecyclede bijproducten van de voedingsindustrie

Geleidende biopolymeren met gerecyclede bijproducten van de voedingsindustrie lichtgewicht, slagvaste honingraatstructuren kunnen voelen wanneer ze beschadigd zijn

lichtgewicht, slagvaste honingraatstructuren kunnen voelen wanneer ze beschadigd zijn Wetenschappers hebben nieuwe vloeibaar-kristallijne fotochrom gesynthetiseerd

Wetenschappers hebben nieuwe vloeibaar-kristallijne fotochrom gesynthetiseerd

Soedanese hoop dat Ethiopische dam een einde maakt aan overstromingen van de Blauwe Nijl

Soedanese hoop dat Ethiopische dam een einde maakt aan overstromingen van de Blauwe Nijl Gebruikmaken van de perceptie van wetenschappers voor succesvolle interacties met beleidsmakers

Gebruikmaken van de perceptie van wetenschappers voor succesvolle interacties met beleidsmakers Hoe reageren vogels op sesamzaad?

Hoe reageren vogels op sesamzaad?  Lokale inspanningen om koraalriffen te redden zullen niet genoeg zijn, studie suggereert:

Lokale inspanningen om koraalriffen te redden zullen niet genoeg zijn, studie suggereert: De Dode Zee – milieuonderzoek op de rand van uitersten

De Dode Zee – milieuonderzoek op de rand van uitersten

Hoofdlijnen

- Cytoplasma bacteriecellen

- De voor- en nadelen van het Bacillus-expressiesysteem

- Hoe de verbazingwekkende reukzin van Afrikaanse olifanten levens kan redden

- Studie suggereert nieuwe doelen voor het verbeteren van het sojaoliegehalte

- Wat doet Choline voor het lichaam?

- Wat zijn de 3 meest voorkomende elementen in menselijke lichamen?

- Bacteriën als pacemaker voor de darm

- Een ezelsverhaal:Nigeria wordt de belangrijkste exporthub voor verstoppingen

- Welke organen helpen het menselijk lichaam om zich te ontdoen van door cellen geproduceerd afval?

- James Murdoch neemt belang in Vice Media:rapport

- Snooze mobiele telefoons:hoe trillingen in auto's bestuurders slaperig maken

- Studieprojecten scenario's voor vermindering van watergebruik in thermische centrales met behulp van satellietbeelden

- Een gebruiksvriendelijke aanpak voor actief belonen van leren in robots

- Team zet nat biologisch afval om in dieselcompatibele brandstof

Brug over gekoppelde wateren:wetenschappers 3D-printen volledig vloeibaar laboratorium op een chip

Brug over gekoppelde wateren:wetenschappers 3D-printen volledig vloeibaar laboratorium op een chip Een beter beeldvormend middel voor hartaandoeningen en borstkanker

Een beter beeldvormend middel voor hartaandoeningen en borstkanker Hubble legt schaduwspel vast, veroorzaakt door mogelijke planeet

Hubble legt schaduwspel vast, veroorzaakt door mogelijke planeet Draagbare technologie biedt boost voor nucleaire veiligheid, wapenbeheersing

Draagbare technologie biedt boost voor nucleaire veiligheid, wapenbeheersing Hong Kong ruimt vettige stranden op na olieramp

Hong Kong ruimt vettige stranden op na olieramp Sterren geboren in wind uit superzware zwarte gaten

Sterren geboren in wind uit superzware zwarte gaten Wat zijn actieve galactische kernen?

Wat zijn actieve galactische kernen? Natuurkundigen ontwikkelen een methode om de gevoeligheid van de zwaartekrachtgolfdetector te verbeteren

Natuurkundigen ontwikkelen een methode om de gevoeligheid van de zwaartekrachtgolfdetector te verbeteren

- Elektronica

- Biologie

- Zonsverduistering

- Wiskunde

- French | Italian | Portuguese | Swedish | German | Dutch | Danish | Norway | Spanish |

-

Wetenschap © https://nl.scienceaq.com