Wetenschap

Ontwerpfout kan Bluetooth-apparaten openen voor hacking

Krediet:CC0 Publiek Domein

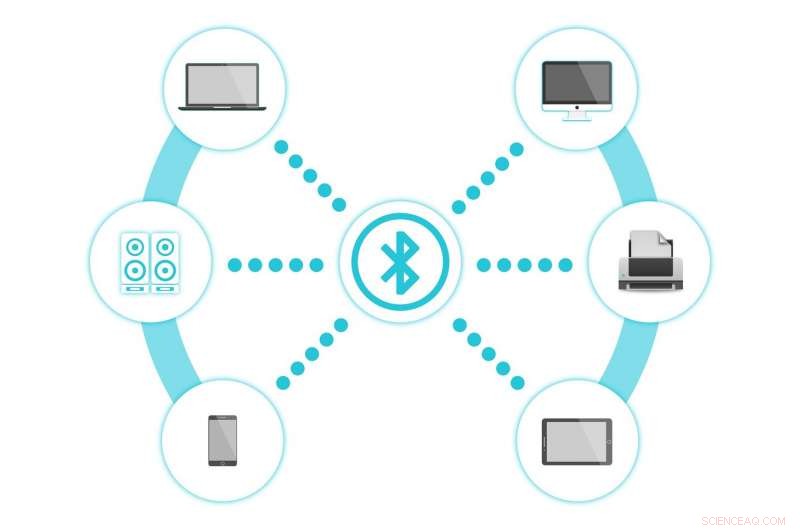

Mobiele apps die werken met Bluetooth-apparaten hebben een inherente ontwerpfout waardoor ze kwetsbaar zijn voor hacking, nieuw onderzoek heeft gevonden.

Het probleem ligt in de manier waarop Bluetooth Low Energy-apparaten - een type Bluetooth dat door de meeste moderne gadgets wordt gebruikt - communiceren met de mobiele apps die ze besturen, zei Zhiqiang Lin, universitair hoofddocent informatica en techniek aan de Ohio State University. Lin presenteerde de bevindingen deze week op de Association for Computing Machinery's Conference on Computer and Communications Security (ACM CCS 2019).

"Er is een fundamentele fout die deze apparaten kwetsbaar maakt - eerst wanneer ze in eerste instantie worden gekoppeld aan een mobiele app, en dan weer als ze aan het werk zijn, Lin zei. "En hoewel de omvang van die kwetsbaarheid varieert, we vonden het een consistent probleem bij Bluetooth-apparaten met een laag energieverbruik bij het communiceren met mobiele apps."

Overweeg een draagbare gezondheids- en fitnesstracker, slimme thermostaat, slimme luidspreker of slimme thuisassistent. Elk communiceert eerst met de apps op uw mobiele apparaat door iets uit te zenden dat een UUID wordt genoemd - een universeel unieke identificatie. Met die identificatie kunnen de bijbehorende apps op uw telefoon het Bluetooth-apparaat herkennen, een verbinding tot stand brengen waarmee uw telefoon en apparaat met elkaar kunnen praten.

Maar die identifier zelf is ook ingebed in de code van de mobiele app. Anders, mobiele apps zouden het apparaat niet kunnen herkennen. Echter, dergelijke UUID's in de mobiele apps maken de apparaten kwetsbaar voor een aanval met vingerafdrukken, Lin en zijn onderzoeksteam vonden.

"Ten minste, een hacker kan bepalen of je een bepaald Bluetooth-apparaat hebt, zoals een slimme luidspreker, bij jou thuis, door te bepalen of uw smartapparaat de specifieke UUID's uitzendt die zijn geïdentificeerd door de bijbehorende mobiele apps, "Zei Lin. "Maar in sommige gevallen waarin geen codering is betrokken of codering onjuist wordt gebruikt tussen mobiele apps en apparaten, de aanvaller zou kunnen 'luisteren' naar uw gesprek en die gegevens verzamelen."

Nog altijd, dat betekent niet dat je je smartwatch moet weggooien.

"We denken dat het probleem relatief eenvoudig op te lossen moet zijn, en we hebben aanbevelingen gedaan aan app-ontwikkelaars en aan Bluetooth-industriegroepen, " hij zei.

Nadat Lin en zijn team zich realiseerden dat Bluetooth-apparaten deze ingebouwde kwetsbaarheid hadden, ze wilden zien hoe wijdverbreid het in de echte wereld zou kunnen zijn. Ze bouwden een "sniffer" - een hackapparaat dat Bluetooth-apparaten kan identificeren op basis van de uitzendberichten die door de apparaten worden verzonden.

"Het typische begrip is dat Bluetooth Low Energy-apparaten signalen hebben die slechts tot 100 meter kunnen reizen, " zei hij. "Maar we ontdekten dat met een eenvoudige ontvangeradapter en versterker, het signaal kan veel verder worden 'gesnoven' (of elektronisch worden gevonden) - tot 1, 000 meter afstand."

Vervolgens reden ze met de "sniffer" rond een gebied van 1,28 vierkante mijl in de buurt van de campus van de staat Ohio om de kwetsbaarheid in het veld te testen. Ze vonden er meer dan 5, 800 Bluetooth Low Energy-apparaten. Van deze, ongeveer 5, 500 - 94,6 procent - kon worden "vingerafdruk" (of geïdentificeerd) door een aanval en 431 - 7,4 procent - waren kwetsbaar voor ongeautoriseerde toegang of afluisteraanvallen.

Degenen die kwetsbaar waren voor ongeautoriseerde toegang hadden problemen met de eerste "vingerafdruk" tussen apparaat en telefoon-app waardoor ze het risico liepen te worden gehackt. "Het was in de eerste authenticatie op app-niveau, de eerste koppeling van de telefoon-app met het apparaat, waar die kwetsbaarheid bestond, " zei Lin. Als app-ontwikkelaars de verdediging aanscherpen in die eerste authenticatie, hij zei, het probleem zou kunnen worden opgelost.

Het team rapporteerde hun bevindingen aan ontwikkelaars van kwetsbare apps en aan de Bluetooth Special Interest Group, en creëerde een geautomatiseerde tool om alle Bluetooth Low Energy-apps in de Google Play Store-18 te evalueren, 166 op het moment van hun onderzoek. Naast het rechtstreeks bouwen van de databases vanuit mobiele apps van de Bluetooth-apparaten op de markt, de evaluatie van het team identificeerde ook 1, 434 kwetsbare apps die ongeautoriseerde toegang toestaan, een nummer dat Lin verraste. Hun analyse omvatte geen apps in de Apple Store.

"Het was alarmerend, " zei hij. "Het potentieel voor inbreuk op de privacy is hoog."

Deze apparaten weten veel over ons - het zijn de draagbare technologieën die onze stappen en onze hartslag volgen; de luidsprekers die ons "horen" en liedjes spelen die we willen horen, of geef ons een gemakkelijke manier om nieuwe dingen van internet te bestellen.

Lin's onderzoek richt zich op kwetsbaarheden in technologie, proberen die potentiële beveiligingslacunes te identificeren voordat ze echte beveiligingsproblemen worden. Eerder deze zomer, hij en onderzoekers van het Georgia Institute of Technology vonden meer dan 1, 600 kwetsbaarheden in het ondersteunende ecosysteem achter de top 5, 000 gratis apps in de Google Play Store.

Fouten in titratie-experimenten

Fouten in titratie-experimenten  Nieuwe manieren om plantaardige medicijnen te maken in de ruimte en op aarde

Nieuwe manieren om plantaardige medicijnen te maken in de ruimte en op aarde Hogesnelheidsfilm helpt wetenschappers bij het ontwerpen van gloeiende moleculen

Hogesnelheidsfilm helpt wetenschappers bij het ontwerpen van gloeiende moleculen Met de steigermethode kunnen biochemici eiwitten in opmerkelijk detail zien

Met de steigermethode kunnen biochemici eiwitten in opmerkelijk detail zien Een moleculaire motor gebruiken om de voorkeur van anionbindende katalysatoren te veranderen

Een moleculaire motor gebruiken om de voorkeur van anionbindende katalysatoren te veranderen

We kunnen nu of later voor vervuiling betalen - en de prijs is nu lager

We kunnen nu of later voor vervuiling betalen - en de prijs is nu lager Snowmageddon-waarschuwingen in Noord-Amerika komen meer uit de tropen dan uit de Arctische stratosfeer

Snowmageddon-waarschuwingen in Noord-Amerika komen meer uit de tropen dan uit de Arctische stratosfeer Dodental bevriezen Europa stijgt tot 65

Dodental bevriezen Europa stijgt tot 65 Een ondergrondse spaarrekening bouwen om de watervoorziening te versterken

Een ondergrondse spaarrekening bouwen om de watervoorziening te versterken Veranderingen in droge gebieden met toekomstige klimaatverandering

Veranderingen in droge gebieden met toekomstige klimaatverandering

Hoofdlijnen

- Omgaan met antibiotica niet genoeg om resistentie om te keren

- Waarom blozen mensen?

- Deze pijnbomen leunen bijna altijd naar de evenaar

- Studie van gierende kraanvogels onthult een band tussen paren zelfs voordat ze de paringsleeftijd hebben bereikt

- Stadia van meiose met een beschrijving

- Mensen waren de Neanderthalers niet te slim af,

- Hoe Tiny Robots je gezondheid kunnen verbeteren vanuit het lichaam

- Het bacteriële sociale netwerk hacken

- Twee zeldzame aanvallen van zeeleeuwen sluiten baai in San Francisco Bay af

- Amazon voegt Starbucks-topman Rosalind Brewer toe aan bestuur

- Honda bundelt krachten met GM's Cruise om autonome voertuigen te ontwikkelen

- Ik kijk naar Uber, Chinas Didi wordt gelanceerd in de tweede stad van Mexico

- Amazon wil Alexa in je auto krijgen

- Cloud computing, kunstmatige intelligentie op Microsoft-agenda

Nieuw onderzoek bevordert spintronica-technologie

Nieuw onderzoek bevordert spintronica-technologie Nieuwe materialen voor elektronische verpakkingen:onderzoekers verbeteren de energiekosten bij het maken van chips

Nieuwe materialen voor elektronische verpakkingen:onderzoekers verbeteren de energiekosten bij het maken van chips Waar oude satellieten gaan sterven

Waar oude satellieten gaan sterven COVID-19-shutdowns maken de lucht schoon, maar de vervuiling zal terugkeren naarmate de economieën weer opengaan

COVID-19-shutdowns maken de lucht schoon, maar de vervuiling zal terugkeren naarmate de economieën weer opengaan Werknemers van Samsung verenigt u, nieuwe vakbond vertelt personeel chipmaker

Werknemers van Samsung verenigt u, nieuwe vakbond vertelt personeel chipmaker Stalagmietstudie biedt aanwijzingen over de magnetische polariteitsverschuivingen van de aarde in het verleden

Stalagmietstudie biedt aanwijzingen over de magnetische polariteitsverschuivingen van de aarde in het verleden Gebruik van kaliumhydroxide

Gebruik van kaliumhydroxide  Aurora-mysteries ontgrendeld met NASA's THEMIS-missie

Aurora-mysteries ontgrendeld met NASA's THEMIS-missie

- Elektronica

- Biologie

- Zonsverduistering

- Wiskunde

- French | Italian | Spanish | Portuguese | Dutch | Danish | Norway | Swedish | German |

-

Wetenschap © https://nl.scienceaq.com