Wetenschap

Circulaire alles-of-niets:een nieuwe benadering om gegevens te beschermen tegen belangrijke blootstelling

Een aanvaller die de sleutel en op één na alle gegevensfragmenten bezit, is niet in staat om zelfs maar een klein deel van de oorspronkelijke gegevens te ontsleutelen. Krediet:Kapusta, Memmi &Rambaud.

Een team van onderzoekers van Telecom ParisTech heeft een nieuwe methode ontwikkeld om versleutelde gegevens te beschermen tegen sleutelblootstelling. Hun algoritme, gepresenteerd in een paper dat vooraf is gepubliceerd op arXiv, transformeert, fragmenteert en verspreidt gegevens zodat deze beschermd blijven, tenzij alle opslagknooppunten zijn aangetast.

"Vandaag de dag, we observeren twee dingen, "Katarzyna Kapusta, een van de onderzoekers die het onderzoek heeft uitgevoerd, vertelde TechXplore. "Aan de ene kant, de populariteit van data-outsourcing groeit nog steeds. Anderzijds, elke twee maanden, we zijn getuige van een groot datalek waarbij de gegevens van gebruikers bloot komen te liggen. Aanvallers worden steeds krachtiger. Ze zijn soms in staat om encryptiesleutels te bemachtigen door middel van omkoping of dwang. In dergelijke situaties, alleen het versleutelen van gegevens is misschien niet genoeg."

Volgens Kapusta, een coderingsmethode is slechts zo goed als de sleutelgeneratie en -beheerstrategie die door individuele gebruikers wordt gebruikt. In samenwerking met haar collega's Gérard Memmi en Matthieu Rambaud, daarom ging ze op zoek naar een effectievere methode om versleutelde gebruikersgegevens te beschermen tegen kwaadwillende aanvallen.

"We stellen een reeks methoden voor die codering combineren met gegevensfragmentatie en -verspreiding, "Ze hebben als doel de vertrouwelijkheid van gegevens te versterken om bescherming te bieden tegen een aanvaller die de encryptiesleutels heeft kunnen bemachtigen."

Klassieke symmetrische coderingsalgoritmen werken door gegevens te coderen in een cijfertekst met behulp van een coderingssleutel die geheim moet worden gehouden. Dit betekent dat als de coderingssleutel wordt gevonden door een aanvaller, gegevens worden kwetsbaar.

Alles-of-niets-transformatie (AONT), ook wel het alles-of-niets-protocol genoemd, is een coderingsmethode die voor het eerst werd geïntroduceerd door Ronald L. RIvest eind jaren negentig. Het werkt door invoergegevens om te zetten in een cijfertekst, zodat het alleen kan worden gedecodeerd als de cijfertekst compleet is.

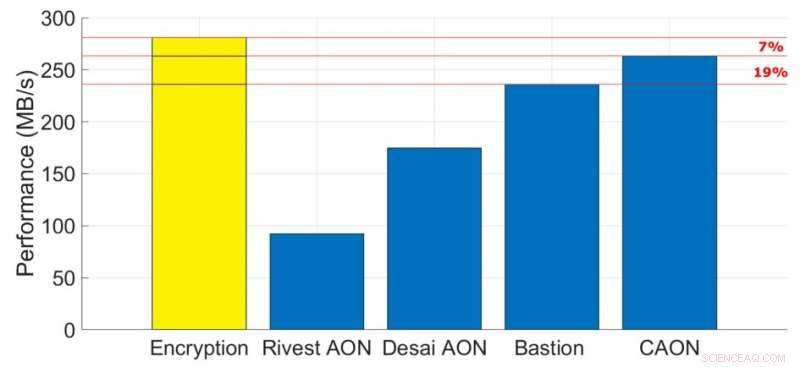

Een prestatiebenchmark, vergelijking tussen CAON en andere technieken, eenvoudige codering (AES-NI in CTR-modus, geel) wordt gebruikt als de basislijn. Krediet:Kapusta, Memmi &Rambaud.

"Alles-of-niets-codering versterkt de vertrouwelijkheid van gegevens door de gegevens te beschermen tegen zwakke of gelekte coderingssleutels, " legde Kapusta uit. "Het produceert een cijfertekst die alleen kan worden ontcijferd als deze compleet is. Fragmenten van dergelijke cijfertekst zijn bestand tegen een situatie van sleutelblootstelling:het is niet mogelijk om het deel van de gegevens in één fragment te decoderen zonder de rest van de fragmenten, en dit zelfs als de encryptiesleutel bekend is. Gegevens versleutelen met een AON, het fragmenteren en verspreiden van de verkregen cijfertekst versterkt de vertrouwelijkheid van gegevens."

In combinatie met gegevensfragmentatie en -verspreiding, AONT-benaderingen kunnen gegevens beschermen tegen aanvallers die de coderingssleutel verkrijgen, maar niet alle gegevensfragmenten kunnen verzamelen. Echter, omdat ze ten minste twee gegevenscoderingsrondes vereisen, deze methoden resulteren doorgaans in een aanzienlijke afname van de prestaties. De studie uitgevoerd door Kapusta en haar collega's gaat in op de beperkingen van bestaande AONT-benaderingen, invoering van een alternatieve methode genaamd circulaire alles-of-niets (CAON).

"Klassieke symmetrische codering is het belangrijkste onderdeel van elke alles-of-niets-methode die beschermt tegen minder krachtige aanvallers zonder kennis van de coderingssleutels, Kapusta zei. "De bescherming tegen krachtigere aanvallers die de sleutels bezitten, wordt bereikt door de codering te combineren met een component die afhankelijkheden creëert tussen gegevens in de cijfertekst die zal beschermen tegen de blootstelling van de sleutel. In oudere AON-methoden, dit onderdeel is een voorbewerkingsstap, terwijl in de recente AON, deze afhankelijkheden worden gemaakt na gegevenscodering. CAON behoort tot de tweede groep van AON, omdat het een lineaire transformatie toepast op de versleutelde gegevens. Dit transformeert 'exclusieve-of'-gegevensblokken op een ketenende manier - elk blok is exclusief - of met zijn voorganger, en het eerste blok dat geen natuurlijke voorganger heeft, wordt exclusief bij het laatste geleverd."

Het belangrijkste verschil tussen CAON en andere AON-benaderingen is dat de eerste slechts één XOR-bewerking per datablok vereist, wat het minimaal mogelijke is in termen van extra verwerking. Dit maakt het aanzienlijk sneller dan bestaande AON-benaderingen, inclusief het schema van Bastion, een recent ontwikkelde methode die gefragmenteerde gegevens beschermt tegen blootstelling aan sleutels met behulp van een enkele ronde van gegevensversleuteling en lineaire transformatie na verwerking.

"CAON maakt de bescherming van uitbestede gegevens tegen belangrijke blootstelling mogelijk zonder dat dit leidt tot een prestatiebelasting, "Zei Kapusta. "De overhead die voortkomt uit de transformatie na de verwerking die wordt toegepast op versleutelde gegevens is bijna te verwaarlozen. Eerdere AON's waren traag en daarom niet praktisch."

In de toekomst, CAON zou online gebruikersgegevens kunnen beschermen tegen key exposure-aanvallen. Bijvoorbeeld, het kan worden geïntegreerd in moderne gedistribueerde opslagsystemen of multi-cloudoplossingen, biedt meer vertrouwelijkheid zonder de kosten die typisch zijn voor AONT-coderingsmethoden.

Het team werkt nu aan nieuwe methoden die encryptie combineren, fragmentatie en gegevensverspreiding die kunnen worden toegepast op cloud computing of IoT edge computing. Specifieker, ze zijn van plan om een fijnmazige open source-implementatie van CAON uit te brengen.

© 2019 Wetenschap X Netwerk

Hogesnelheidstrein aan de oostkust van Australië zou de uitstoot tot 36 jaar verhogen

Hogesnelheidstrein aan de oostkust van Australië zou de uitstoot tot 36 jaar verhogen De positieve kanten van klimaatverandering? Onderzoek toont aan dat landbouw, economische mogelijkheden

De positieve kanten van klimaatverandering? Onderzoek toont aan dat landbouw, economische mogelijkheden Negatieve effecten van Biomass

Negatieve effecten van Biomass Te veel voedingsstoffen maken microben minder responsief

Te veel voedingsstoffen maken microben minder responsief Diepzee-ontdekkingsreizigers vinden gezonken oorlogsschip uit belangrijke WO II-strijd

Diepzee-ontdekkingsreizigers vinden gezonken oorlogsschip uit belangrijke WO II-strijd

Hoofdlijnen

- Het simuleren van seks met walvisachtigen met kadaverdelen biedt inzicht in mariene copulatie

- Stadia van een typische celcyclus

- Epitheliale cellen: definitie, functie, typen en voorbeelden

- Wat is de fysieke expressie van een allel?

- Hoe menselijke Wang-cellen te observeren onder een lichtmicroscoop

- Hoe kan een puntmutatie de eiwitsynthese doen stoppen?

- Wat is er nodig voor de glycolyse?

- Verschil tussen een gesloten en open bloedsomloop

- Wat is het verschil tussen actieve en passieve transportprocessen?

- Edmunds kiest SUV's die veel brandstof verbruiken

- Verbonden champagne die een kurk in valse bubbels zet

- Nieuwe residentiële zonnepanelen leveren recordbrekende efficiëntie

- Oplossing om emoties van mensen in groepsfoto's vast te stellen

- Facebook-onderzoekers gebruiken wiskunde voor betere vertalingen

Zeefdruk, nPERT-zonnecellen met groot oppervlak overtreffen de efficiëntie van 23 procent

Zeefdruk, nPERT-zonnecellen met groot oppervlak overtreffen de efficiëntie van 23 procent Nieuw onderzoek onthult hoe sterrenstelsels warm en gehinderd blijven

Nieuw onderzoek onthult hoe sterrenstelsels warm en gehinderd blijven findNano-app zet nanotech in je zak

findNano-app zet nanotech in je zak Quantum - een tweesnijdend zwaard voor cryptografie

Quantum - een tweesnijdend zwaard voor cryptografie Wat is de belangrijkste primaire producent in het mariene ecosysteem?

Wat is de belangrijkste primaire producent in het mariene ecosysteem?  Nieuwe turbulente transportmodellering toont fluctuaties op meerdere schalen in verwarmd plasma

Nieuwe turbulente transportmodellering toont fluctuaties op meerdere schalen in verwarmd plasma Hoe vindt u roosterconstante

Hoe vindt u roosterconstante ATLAS-experiment meet polarisatie van top-quarks

ATLAS-experiment meet polarisatie van top-quarks

- Elektronica

- Biologie

- Zonsverduistering

- Wiskunde

- French | Italian | Spanish | Swedish | German | Dutch | Danish | Norway | Portuguese |

-

Wetenschap © https://nl.scienceaq.com