Wetenschap

Hoe onbeveiligd, verouderde medische dossiersystemen en medische apparaten brengen het leven van patiënten in gevaar

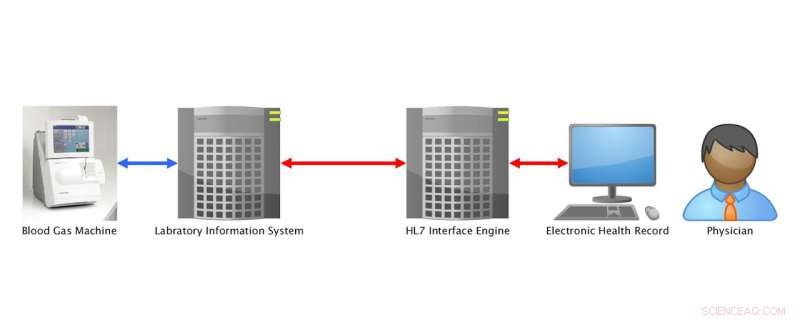

Krediet:Universiteit van Californië - San Diego

Een team van artsen en computerwetenschappers van de Universiteit van Californië heeft aangetoond dat het eenvoudig is om medische testresultaten op afstand te wijzigen door de verbinding tussen ziekenhuislaboratoriumapparatuur en medische dossiersystemen aan te vallen.

Dit soort aanvallen kan waarschijnlijker worden gebruikt tegen spraakmakende doelen, zoals staatshoofden en beroemdheden, dan tegen het grote publiek. Maar ze kunnen ook door een natiestaat worden gebruikt om de medische infrastructuur van de Verenigde Staten te verlammen.

De onderzoekers van UC San Diego en UC Davis hebben hun bevindingen op 9 augustus uiteengezet tijdens de Black Hat 2018-conferentie in Las Vegas, waar ze een demonstratie van de aanval organiseerden. Nagesynchroniseerde pest, de aanval is uitsluitend proof-of-concept en zal niet worden vrijgegeven aan het grote publiek. Hoewel de kwetsbaarheden die de onderzoekers hebben uitgebuit niet nieuw zijn, dit is de eerste keer dat een onderzoeksteam heeft aangetoond hoe ze kunnen worden uitgebuit om de gezondheid van de patiënt in gevaar te brengen.

Deze kwetsbaarheden komen voort uit de standaarden die worden gebruikt om patiëntgegevens binnen ziekenhuisnetwerken door te geven, bekend als de Health Level Seven-normen, of HL7. In wezen de taal waarmee alle apparaten en systemen in een medische instelling kunnen communiceren, HL7 is ontwikkeld in de jaren zeventig en is onaangetast gebleven door veel van de ontwikkelingen op het gebied van cyberbeveiliging die de afgelopen vier decennia zijn gemaakt.

Implementatie van de normen voor verouderde medische apparatuur door personeel met weinig of geen cyberbeveiligingstraining heeft ertoe geleid dat onnoemelijke hoeveelheden patiëntgegevens op een onveilige manier circuleren. specifiek, de gegevens worden verzonden als niet-versleutelde platte tekst op netwerken die geen wachtwoorden of andere vormen van authenticatie vereisen.

Datahacking in ziekenhuizen is de laatste jaren volop in het nieuws. Maar onderzoekers willen de aandacht vestigen op hoe die gegevens, eenmaal gecompromitteerd, gemanipuleerd zou kunnen worden. "De gezondheidszorg onderscheidt zich van andere sectoren doordat de manipulatie van kritieke infrastructuur het potentieel heeft om rechtstreeks van invloed te zijn op het menselijk leven, hetzij door directe manipulatie van apparaten zelf of via de netwerken die ze verbinden, ' schrijven de onderzoekers in een witboek dat is uitgebracht in samenhang met hun Black Hat-demonstratie.

De kwetsbaarheden en methoden die zijn gebruikt om de Pestilence-tool te maken, zijn eerder gepubliceerd. De innovatie hier is het combineren van informatica-knowhow en de kennis van clinici om zwakheden in de HL7-standaard te misbruiken om het patiëntenzorgproces negatief te beïnvloeden.

Het team bestaat uit Dr. Christian Dameff, een spoedeisende hulp arts en klinische informatica fellow, en Maxwell Bland, een masterstudent informatica, beide aan UC San Diego, en dr. Jeffrey Tully, een anesthesiologie-resident in het UC Davis Medical Center. Artsen moeten erop kunnen vertrouwen dat hun gegevens juist zijn, zei Tully. "Als arts Ik wil mijn collega's voorlichten dat het impliciete vertrouwen dat we stellen in de technologieën en infrastructuur die we gebruiken om voor onze patiënten te zorgen misplaatst kan zijn, en dat een bewustzijn van en waakzaamheid voor deze dreigingsmodellen van cruciaal belang is voor de praktijk van de geneeskunde in de 21e eeuw, " hij zei.

Het beveiligen van gegevens tegen manipulatie is absoluut noodzakelijk. "We hebben het hierover omdat we apparatuur en infrastructuur voor de gezondheidszorg proberen te beveiligen voordat medische systemen een grote storing ervaren, "Zei Dameff. "We moeten dit nu oplossen."

Onderzoekers schetsen tegenmaatregelen die medische systemen kunnen nemen om zichzelf tegen dit soort aanvallen te beschermen.

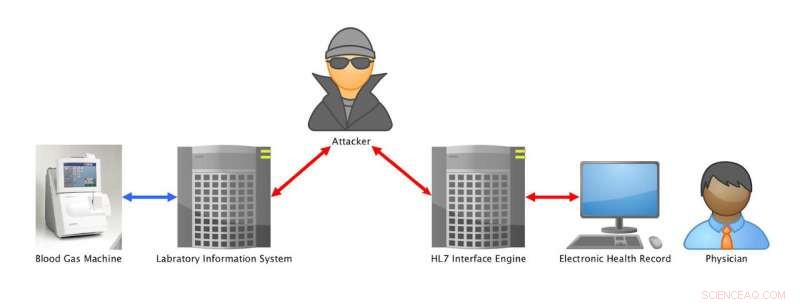

Het hulpmiddel Pestilence

Onderzoekers gebruikten een zogenaamde 'man in the middle-aanval, " waar een computer zich tussen de laboratoriummachine en het medische dossiersysteem invoegt. Flauw, de afgestudeerde student computerwetenschappen van UC San Diego, de aanval geautomatiseerd, zodat het grote hoeveelheden gegevens op afstand kon aanpakken. Onderzoekers infiltreerden niet in een bestaand ziekenhuissysteem, natuurlijk. In plaats daarvan, ze bouwden een testbed bestaande uit medische laboratoriumtestapparatuur, computers en servers. Hierdoor kon het team tests uitvoeren, zoals bloed- en urineanalyse, de testresultaten onderscheppen, wijzig ze en stuur de gewijzigde informatie vervolgens naar een medisch dossiersysteem.

Onderzoekers namen normale bloedtestresultaten en wijzigden deze om het te laten lijken alsof de patiënt leed aan diabetische ketoacidose, of DKA, een ernstige complicatie van diabetes. Deze diagnose zou ertoe leiden dat artsen een insuline-infuus zouden voorschrijven, die bij een gezonde patiënt kan leiden tot een coma, of zelfs de dood.

Onderzoekers hebben ook de normale bloedtestresultaten aangepast om eruit te zien alsof de patiënt een extreem laag kaliumgehalte had. Behandeling met een kalium IV bij een gezonde patiënt zou een hartaanval veroorzaken, wat waarschijnlijk fataal zou zijn.

Onderzoekers gebruikten een "man-in-the-middle-aanval" om gegevens te onderscheppen en te wijzigen die werden verzonden van een laboratoriuminformatiesysteem naar een elektronisch medisch dossiersysteem. Krediet:Universiteit van Californië - San Diego

tegenmaatregelen

De onderzoekers beschrijven een aantal stappen die ziekenhuizen en overheidsinstanties kunnen nemen om de medische infrastructuur te beschermen in hun Black Hat-witboek.

Ziekenhuizen moeten hun beveiligingspraktijken verbeteren. specifiek, medische dossiersystemen en medische apparaten moeten met een wachtwoord worden beveiligd en achter een firewall worden beveiligd. Elk apparaat en systeem op het netwerk moet worden beperkt tot communicatie met slechts één server, om de mogelijkheden van hackers om binnen te dringen in ziekenhuisnetwerken te beperken. Dit wordt "netwerksegmentering" genoemd en is de beste manier om medische infrastructuur, zei Flauw, de afgestudeerde informaticastudent aan de Jacobs School of Engineering aan de UC San Diego.

Onderzoekers willen ook het bewustzijn vergroten van een nieuwe standaard die HL7 zou kunnen vervangen:de Fast Healthcare Interoperability Resource, of FHIR, zou versleutelde communicatie binnen ziekenhuisnetwerken mogelijk maken.

IT-personeel van ziekenhuizen moet bewust worden gemaakt van cyberbeveiligingsproblemen en worden opgeleid om bescherming te bieden tegen mogelijke aanvallen, aldus onderzoekers. Bijvoorbeeld, IT-personeel moet weten hoe netwerken en servers moeten worden geconfigureerd om versleuteling te ondersteunen. Onderzoekers wijzen op een rapport uit 2017 van een Health and Human Services-taskforce waarin staat dat 80 procent van het IT-personeel van ziekenhuizen niet is opgeleid in cyberbeveiliging.

In aanvulling, cyberbeveiliging moet onderdeel worden van het FDA-goedkeuringsproces voor medische apparatuur, aldus de onderzoekers. Fabrikanten moeten worden aangemoedigd om de nieuwste en veiligste besturingssystemen te gebruiken. Bijvoorbeeld, vandaag, veel medische apparaten draaien nog steeds op Windows XP, een besturingssysteem dat in 2001 is uitgebracht en niet langer wordt ondersteund door Microsoft, wat betekent dat kwetsbaarheden niet zijn verholpen. Deze apparaten kunnen niet eenvoudig worden geüpgraded, omdat ze offline moeten worden gehaald, wat de patiëntenzorg in gevaar zou brengen. In aanvulling, sommige apparaten zijn te verteld om te worden geüpgraded.

"Samenwerken, we zijn in staat om het bewustzijn van kwetsbaarheden in de beveiliging die mogelijk van invloed zijn op de patiëntenzorg te vergroten en vervolgens oplossingen te ontwikkelen om deze te verhelpen, ' zei Tully van UC Davis.

Nafta gebruikt

Nafta gebruikt  Nieuwe diepgaande leerbenadering voorspelt eiwitstructuur op basis van aminozuursequentie

Nieuwe diepgaande leerbenadering voorspelt eiwitstructuur op basis van aminozuursequentie Marker voor kankerstamcellen - Fluorescerende sonde identificeert tumor-initiërende cellen

Marker voor kankerstamcellen - Fluorescerende sonde identificeert tumor-initiërende cellen Voors en tegens van natuurlijke suiker en kunstmatige zoetstoffen

Voors en tegens van natuurlijke suiker en kunstmatige zoetstoffen Nieuw ontdekt quasikristal werd gecreëerd door de eerste nucleaire explosie op Trinity Site

Nieuw ontdekt quasikristal werd gecreëerd door de eerste nucleaire explosie op Trinity Site

Concrete oplossingen die zowel de uitstoot als de luchtvervuiling verminderen

Concrete oplossingen die zowel de uitstoot als de luchtvervuiling verminderen Factoren die het weer en klimaat beïnvloeden

Factoren die het weer en klimaat beïnvloeden

Vele factoren beïnvloeden het dagelijkse weer en het klimaat op lange termijn in een bepaalde regio. Gebieden dichter bij de evenaar of op zeeniveau zijn over het algemeen warmer dan gebieden ver van de

Het beschermen van koolstofvoorraden in tropische bossen kan het verlies van soorten op grote schaal niet voorkomen

Het beschermen van koolstofvoorraden in tropische bossen kan het verlies van soorten op grote schaal niet voorkomen Een insiders blik op Tropical Cyclone 11S van NASA's Aqua Satellite

Een insiders blik op Tropical Cyclone 11S van NASA's Aqua Satellite Crowdsourced stamboom levert nieuwe inzichten over de mensheid op

Crowdsourced stamboom levert nieuwe inzichten over de mensheid op

Hoofdlijnen

- Pas op voor de huisdieren bij het hanteren van de Halloween-snoepvangst

- Japanse dierentuin rouwt om dood van verliefde pinguïn

- Welke moleculen leveren energie voor spiercontracties?

- Onderzoekers willen de darmgezondheid van vee verbeteren

- Je gebruikt heuristieken al elke dag. Dit is wat ze zijn

- Kleine Braziliaanse kikkers zijn doof voor hun eigen roep

- Wat doet ons gapen?

- Secretine-eiwit met een kroon

- UFO-psychologie

- Afdrukbare materialen op zonne-energie kunnen binnenkort veel delen van een huis in zonnepanelen veranderen

- Oprah Winfrey gaat shows voor Apple produceren

- PaintBot:een diep lerende student die traint en vervolgens oude meesters nabootst

- Hoe robots kunnen helpen bij het bestrijden van COVID-19

- Hoe kunnen we ervoor zorgen dat algoritmen eerlijk zijn?

Biologie rijdt naar computers hulp

Biologie rijdt naar computers hulp ExoMars parachute vooruitgang

ExoMars parachute vooruitgang MoS2-transistor die kan worden gebruikt met buigbare OLED-schermen

MoS2-transistor die kan worden gebruikt met buigbare OLED-schermen Huawei kijkt naar de computermarkt terwijl de VS de telecomactiviteiten onder druk zetten

Huawei kijkt naar de computermarkt terwijl de VS de telecomactiviteiten onder druk zetten Gluren naar het sanitair van een van de meest actieve vulkanen van de Aleoeten

Gluren naar het sanitair van een van de meest actieve vulkanen van de Aleoeten Koralen sterven als opwarming van de aarde botst met lokaal weer in de Zuid-Chinese Zee

Koralen sterven als opwarming van de aarde botst met lokaal weer in de Zuid-Chinese Zee Wetenschappers ontdekken een van de meest lichtgevende nieuwe sterren ooit

Wetenschappers ontdekken een van de meest lichtgevende nieuwe sterren ooit Zwaveldioxide transformeren van schadelijk naar nuttig

Zwaveldioxide transformeren van schadelijk naar nuttig

- Elektronica

- Biologie

- Zonsverduistering

- Wiskunde

- Italian | Spanish | Portuguese | Swedish | Dutch | Danish | Norway | French | German |

-

Wetenschap © https://nl.scienceaq.com