Wetenschap

Er zijn systemen die uw gegevens bewaken in cyberspace, maar wie bewaakt de bewakers?

Tegoed:Shutterstock

We gebruiken apparaten met internetverbinding om toegang te krijgen tot onze bankrekeningen, onze transportsystemen in beweging te houden, te communiceren met onze collega's, naar muziek te luisteren, commercieel gevoelige taken uit te voeren en pizza te bestellen. Digitale veiligheid is een integraal onderdeel van ons leven, elke dag opnieuw.

En naarmate onze IT-systemen complexer worden, neemt de kans op kwetsbaarheden toe. Steeds meer organisaties worden geschonden, wat leidt tot financiële verliezen, onderbroken toeleveringsketens en identiteitsfraude.

De huidige best practice in veilige technologiearchitectuur die door grote bedrijven en organisaties wordt gebruikt, is een "zero trust"-benadering. Met andere woorden, geen enkele persoon of systeem wordt vertrouwd en elke interactie wordt geverifieerd via een centrale entiteit.

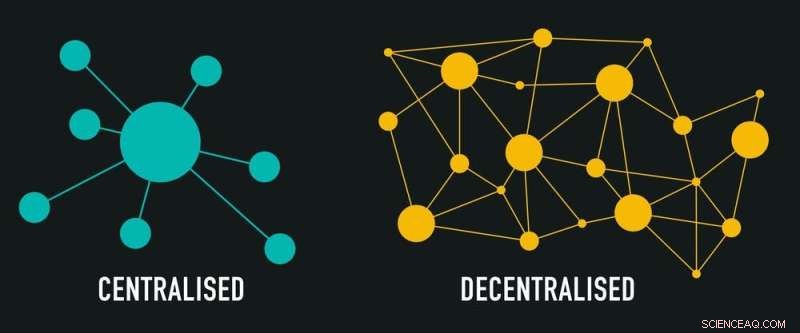

Helaas wordt dan absoluut vertrouwen gesteld in het gebruikte verificatiesysteem. Dus door dit systeem te doorbreken, krijgt een aanvaller de sleutels van het koninkrijk. Om dit probleem aan te pakken, is 'decentralisatie' een nieuw paradigma dat elk kwetsbaar punt verwijdert.

Ons werk onderzoekt en ontwikkelt de algoritmen die nodig zijn om een effectief gedecentraliseerd verificatiesysteem op te zetten. We hopen dat onze inspanningen zullen helpen om digitale identiteiten te beschermen en de veiligheid van de verificatieprocessen waar velen van ons op vertrouwen, te versterken.

Nooit vertrouwen, altijd verifiëren

Een zero trust-systeem implementeert verificatie bij elke mogelijke stap. Elke gebruiker wordt geverifieerd en elke actie die ze ondernemen, wordt ook geverifieerd vóór implementatie.

Het streven naar deze aanpak wordt zo belangrijk geacht dat de Amerikaanse president Joe Biden vorig jaar een uitvoerend bevel heeft uitgevaardigd dat alle Amerikaanse federale overheidsorganisaties verplicht om een zero trust-architectuur aan te nemen. Veel commerciële organisaties volgen dit voorbeeld.

In een zero trust-omgeving wordt echter absoluut vertrouwen (intuïtief tegengesteld) geplaatst in het validatie- en verificatiesysteem, dat in de meeste gevallen een Identity and Access Management (IAM)-systeem is. Dit creëert een enkele vertrouwde entiteit die, indien geschonden, onbezwaarde toegang geeft tot de systemen van de hele organisatie.

Een aanvaller kan de gestolen inloggegevens van een gebruiker (zoals een gebruikersnaam en wachtwoord) gebruiken om zich voor die gebruiker uit te geven en alles te doen waarvoor hij bevoegd is, of het nu gaat om het openen van deuren, het autoriseren van bepaalde betalingen of het kopiëren van gevoelige gegevens.

Decentralisatie (hetzelfde concept dat ten grondslag ligt aan de blockchain) verwijst naar een overdracht van autoriteit binnen een systeem, van een centraal controlepunt, naar verschillende entiteiten. Tegoed:Shutterstock

Als een aanvaller echter toegang krijgt tot het volledige IAM-systeem, kan hij alles doen waartoe het systeem in staat is. Zo kunnen zij zichzelf zeggenschap geven over de gehele loonlijst.

In januari werd identiteitsbeheerbedrijf Okta gehackt. Okta is een dienst voor eenmalige aanmelding waarmee de werknemers van een bedrijf één wachtwoord kunnen hebben voor alle systemen van het bedrijf (aangezien grote bedrijven vaak meerdere systemen gebruiken, die elk verschillende inloggegevens vereisen).

Toen Okta werd gehackt, waren grote bedrijven die hun diensten gebruiken, waaronder FedEx, bang dat hun accounts gecompromitteerd konden worden. De aanvaller had toegang tot bepaalde gegevens, maar kreeg geen controle over accounts.

Vertrouwen decentraliseren

In ons laatste werk hebben we algoritmen verfijnd en gevalideerd die kunnen worden gebruikt om een gedecentraliseerd verificatiesysteem te creëren, wat hacken een stuk moeilijker zou maken. Onze branchemedewerker, TIDE, heeft een prototypesysteem ontwikkeld met behulp van de gevalideerde algoritmen.

Wanneer een gebruiker momenteel een account instelt op een IAM-systeem, kiest hij een wachtwoord dat het systeem moet versleutelen en opslaan voor later gebruik. Maar zelfs in versleutelde vorm zijn opgeslagen wachtwoorden een aantrekkelijk doelwit. En hoewel multi-factor authenticatie handig is om de identiteit van een gebruiker te bevestigen, kan het worden omzeild.

Als wachtwoorden zouden kunnen worden geverifieerd zonder dat ze op deze manier hoeven te worden opgeslagen, zouden aanvallers geen duidelijk doelwit meer hebben. Dit is waar decentralisatie om de hoek komt kijken.

In plaats van vertrouwen te stellen in een enkele centrale entiteit, plaatst decentralisatie vertrouwen in het netwerk als geheel, en dit netwerk kan bestaan buiten het IAM-systeem dat het gebruikt. De wiskundige structuur van de algoritmen die ten grondslag liggen aan de gedecentraliseerde autoriteit zorgen ervoor dat geen enkel knooppunt alleen kan handelen.

Bovendien kan elk knooppunt op het netwerk worden bediend door een onafhankelijk opererende organisatie, zoals een bank, telecommunicatiebedrijf of overheidsdiensten. Dus het stelen van een enkel geheim zou het hacken van verschillende onafhankelijke knooppunten vereisen.

Zelfs in het geval van een inbreuk op het IAM-systeem zou de aanvaller slechts toegang krijgen tot bepaalde gebruikersgegevens, niet tot het hele systeem. En om zichzelf autoriteit over de hele organisatie toe te kennen, zouden ze een combinatie van 14 onafhankelijk opererende nodes moeten doorbreken. Dit is niet onmogelijk, maar het is een stuk moeilijker.

Maar mooie wiskunde en geverifieerde algoritmen zijn nog steeds niet genoeg om een bruikbaar systeem te maken. Er is meer werk aan de winkel voordat we gedecentraliseerde autoriteit van een concept naar een functionerend netwerk kunnen brengen dat onze accounts veilig houdt.

Verhoogde luchtvervuiling kan de gezondheidsvoordelen van het leven in beloopbare gemeenschappen verminderen

Verhoogde luchtvervuiling kan de gezondheidsvoordelen van het leven in beloopbare gemeenschappen verminderen Leven in de vriezer:de revolutie die onze kijk op gletsjers voor altijd veranderde

Leven in de vriezer:de revolutie die onze kijk op gletsjers voor altijd veranderde NASA ziet de wedergeboorte van de tropische depressie Harveys

NASA ziet de wedergeboorte van de tropische depressie Harveys Oude luchtfoto's kunnen helpen om gletsjerveranderingen te volgen, studie toont

Oude luchtfoto's kunnen helpen om gletsjerveranderingen te volgen, studie toont Waarom stijgt warme lucht en koude lucht zinkt?

Waarom stijgt warme lucht en koude lucht zinkt?

Hoofdlijnen

- Landbouw zorgt voor meer dan 90% van de tropische ontbossing

- Waarom we trekdieren niet te snel de schuld moeten geven van wereldwijde ziekten

- Goud zeven uit de datastroom

- Bloem of vlees? Genetica verklaart de voorkeur van muggen

- Opwarming van het klimaat zou de bacteriële impact op Chesapeake Bay-schelpdieren kunnen vergroten, recreatie

- Hoe doodt alcohol bacteriën?

- Science Fair Project Ideas: Equine

- Wat gebeurt er als er geen zuurstof beschikbaar is aan het einde van langzame glycolyse?

- Welke soorten cellen en organismen ondergaan mitose en meiose?

- Nog geen akkoord tussen VS, China op ZTE:Trump-assistent

- E-commercegigant Alibaba haalt $ 11 miljard op in aandelennotering

- Nanodunne flexibele touchscreens kunnen worden afgedrukt als een krant

- Walmart gaat upscale met personal shopper service (Update)

- Robots met plakkerige voeten kunnen omhoog klimmen, omlaag, en rondom

Lava van vulkaanuitbarsting Congo stoot giftig gas uit 7 doden

Lava van vulkaanuitbarsting Congo stoot giftig gas uit 7 doden Hartvormige Li-ion-batterij gedrukt op een kopje laat zien dat batterijen bijna overal kunnen worden bedrukt

Hartvormige Li-ion-batterij gedrukt op een kopje laat zien dat batterijen bijna overal kunnen worden bedrukt Omhulsels drijven krachtige nieuwe kunstmatige spieren aan

Omhulsels drijven krachtige nieuwe kunstmatige spieren aan Welke planeet heeft de meeste manen? Manen van Saturnus, Venus en Jupiter uitgelegd

Welke planeet heeft de meeste manen? Manen van Saturnus, Venus en Jupiter uitgelegd Op weg naar robuuste microgolfopwekking op nanoschaal

Op weg naar robuuste microgolfopwekking op nanoschaal Licht werpen op koraalriffen

Licht werpen op koraalriffen Legeronderzoek kijkt naar parels voor aanwijzingen voor het verbeteren van lichtgewicht bepantsering voor soldaten

Legeronderzoek kijkt naar parels voor aanwijzingen voor het verbeteren van lichtgewicht bepantsering voor soldaten De juiste manier om DNA te repareren

De juiste manier om DNA te repareren

- Elektronica

- Biologie

- Zonsverduistering

- Wiskunde

- French | Italian | Spanish | Portuguese | Swedish | German | Dutch | Danish | Norway |

-

Wetenschap © https://nl.scienceaq.com