Wetenschap

Hoe leveranciers van alledaagse apparaten u kwetsbaar maken voor cyberaanvallen - en wat u eraan kunt doen

Normale IT-beveiligingspraktijken beschermen u mogelijk niet tegen kwaadaardige aanvallen die uw systeem binnendringen via alledaagse apparaten, zoals USB-sleutels. Krediet:Shutterstock

Als u een bedrijf runt, u maakt zich waarschijnlijk zorgen over IT-beveiliging. Misschien investeert u in antivirussoftware, firewalls en regelmatige systeemupdates.

Helaas, deze maatregelen beschermen u mogelijk niet tegen kwaadaardige aanvallen die uw systemen binnendringen via alledaagse apparaten.

Op vrijdagavond 24 oktober 2008 Richard C. Schaeffer Jr, De hoogste officier van de NSA voor de bescherming van computersystemen was in een briefing met de Amerikaanse president George W. Bush toen een assistent hem een briefje overhandigde. De notitie was kort en bondig. Ze waren gehackt.

Hoe is het gebeurd? De boosdoener was een simpele USB.

USB supply chain-aanvallen

De aanval was onverwacht omdat geheime militaire systemen niet verbonden zijn met externe netwerken. De bron werd geïsoleerd door een worm die was geladen op een USB-sleutel die zorgvuldig was opgesteld en in grote aantallen was achtergelaten om te worden gekocht bij een lokale internetkiosk.

Dit is een voorbeeld van een supply chain-aanval, die zich richt op de minst veilige elementen in de toeleveringsketen van een organisatie.

Het Amerikaanse leger ging onmiddellijk over tot een verbod op USB-drives in het veld. Een paar jaar later, de VS zouden dezelfde tactiek gebruiken om het nucleaire wapenprogramma van Iran te doorbreken en te verstoren in een aanval die nu Stuxnet wordt genoemd.

De les is duidelijk:als u USB-drives op uw systemen aansluit, je moet heel zeker weten waar ze vandaan komen en wat erop staat.

Als een leverancier een geheime payload op een USB-stick kan krijgen, dan is er geen veilige periode waarin een USB een goede keuze is. Bijvoorbeeld, je kunt momenteel een USB-stick kopen die stiekem een kleine computer is, en het zal, bij het inbrengen, open een venster op je computer en speel de Death Star-mars.

Dit is slechts één soort aanval op de toeleveringsketen. Wat zijn de andere soorten?

Aanvallen op netwerktoeleveringsketen

Computergebruikers hebben steeds meer de neiging om al hun informatie op een netwerk op te slaan, hun vermogen op één plek te concentreren. In dit scenario, als één computer wordt gehackt, staat het hele systeem open voor een aanvaller.

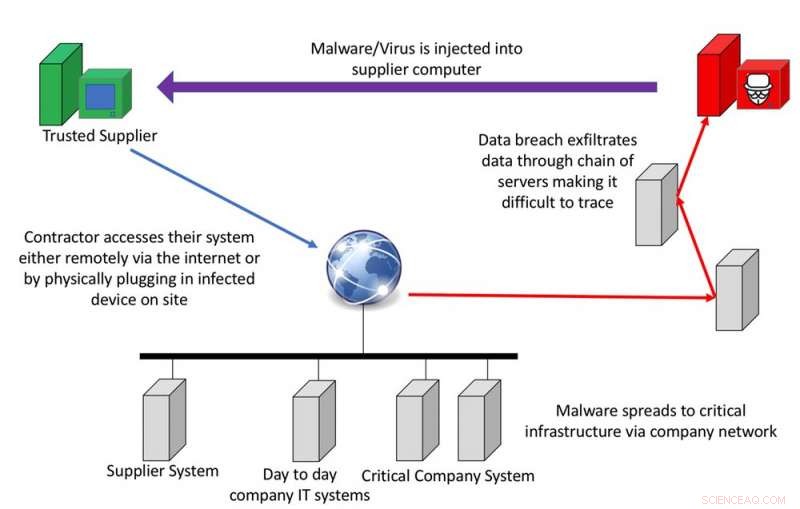

Het basismodel van een netwerk supply chain-aanval laat zien hoe kwetsbaar onderling verbonden systemen binnen een organisatie zijn. Auteur Meegeleverd

Overweeg een conferentietelefoon die in uw organisatie wordt gebruikt. Stel dat deze telefoon met netwerkfunctionaliteit een ingebouwde fout heeft waardoor aanvallers kunnen meeluisteren met gesprekken in de buurt. Dit was de realiteit in 2012, toen meer dan 16 versies van Cisco's populaire IP-telefoon werden getroffen. Cisco heeft een patch uitgebracht voor hun telefoons, die door de IT-beveiligingsafdelingen van de meeste bedrijven kunnen worden geïnstalleerd.

in 2017, een soortgelijk probleem deed zich voor toen een merk vaatwasser van ziekenhuiskwaliteit werd getroffen door een ingebouwde onveilige webserver. In het geval van een ziekenhuis, er zijn veel privégegevens en gespecialiseerde apparatuur die door een dergelijke kwetsbaarheid in gevaar kunnen komen. Hoewel er uiteindelijk een patch werd uitgebracht, er was een gespecialiseerde servicetechnicus nodig om het te uploaden.

Aanvallen in de toeleveringsketen zijn recentelijk betrokken geweest bij het rampzalige mislukkingspercentage van het Noord-Koreaanse raketprogramma. David Kennedy, in een video voor The Insider, bespreekt hoe de VS eerder nucleaire programma's hebben verstoord met behulp van cyber. Als ze dit vermogen nog hebben, het is mogelijk dat ze het verborgen willen houden. Mocht dit het geval zijn, het is denkbaar dat een van de vele Noord-Koreaanse mislukkingen een test van zo'n cyberwapen zou kunnen zijn.

Vijf manieren waarop bedrijven zichzelf kunnen beschermen

Om uzelf tegen dit alles te beschermen, moet u basisprocessen voor cyberhygiëne opzetten die u kunnen helpen uw bedrijf vrij te houden van infecties.

- Koop en installeer goede antivirussoftware en voer deze uit in de beschermende modus, waar het alles op uw machine scant. Ja, zelfs Macs krijgen virussen

- controleren wie zich in uw netwerk bevindt, vermijd het gebruik van niet-vertrouwde apparaten zoals USB's en laat uw beheerders autorun blokkeren als een systeembreed beleid

- scheid uw netwerken. Heeft u een kritieke fabrieksinfrastructuur? Heb het niet op hetzelfde netwerk als uw dagelijkse, openbare netwerken of gasttoegangsnetwerken

- regelmatig bijwerken. Maak je geen zorgen over de nieuwste en grootste problemen, patch de bekende kwetsbaarheden in uw systemen - vooral die uit 1980

- betalen voor uw software en arbeid. Als u niet voor het product betaalt, dan betaalt iemand voor jou als het product.

Cyberbewustzijn is cruciaal

Eindelijk, u kunt de cyberweerbaarheid maximaliseren door iedereen in uw organisatie te trainen om nieuwe vaardigheden te leren. Maar het is essentieel om te testen of je training werkt. Gebruik concrete oefeningen – in samenwerking met security professionals – om uw organisatie onder de loep te nemen, oefen die vaardigheden, en kijk waar je verbeteringen moet aanbrengen.

De prijs van elke verbinding met internet is dat deze kwetsbaar is voor aanvallen. Maar zoals we hebben laten zien, zelfs stand-alone systemen zijn niet veilig. Bewust oefenen en doordachte benaderingen van beveiliging kunnen de bescherming van uw bedrijf of werkplek vergroten.

Dit artikel is oorspronkelijk gepubliceerd op The Conversation. Lees het originele artikel.

Onderzoekers ontwikkelen materialen voor quantum computing

Onderzoekers ontwikkelen materialen voor quantum computing Smartphone-gebaseerd apparaat voor het detecteren van norovirus, de microbe van het cruiseschip

Smartphone-gebaseerd apparaat voor het detecteren van norovirus, de microbe van het cruiseschip De cryo-elektronenmicroscopiestructuur van huntingtine

De cryo-elektronenmicroscopiestructuur van huntingtine Op de natuur geïnspireerde antibacteriële metalen

Op de natuur geïnspireerde antibacteriële metalen Hydrogel met langzame afgifte helpt immunotherapie voor kanker

Hydrogel met langzame afgifte helpt immunotherapie voor kanker

Milieubeleid is niet altijd slecht voor het bedrijfsleven, studie vondsten

Milieubeleid is niet altijd slecht voor het bedrijfsleven, studie vondsten Algen die worden gebruikt om afvalwater te zuiveren en compost te produceren

Algen die worden gebruikt om afvalwater te zuiveren en compost te produceren Onderzoek werpt licht op oorsprong, leeftijd van enorme inslagkrater

Onderzoek werpt licht op oorsprong, leeftijd van enorme inslagkrater Wetenschappers verbeteren de nauwkeurigheid van verloren datasets in wetland aan de Chinese kant van het stroomgebied van de Amur

Wetenschappers verbeteren de nauwkeurigheid van verloren datasets in wetland aan de Chinese kant van het stroomgebied van de Amur Dodelijke 1948 Donora Smog lanceerde de Amerikaanse Clean Air Movement

Dodelijke 1948 Donora Smog lanceerde de Amerikaanse Clean Air Movement

Hoofdlijnen

- Fun Biology Presentatie Onderwerpen

- Recordaantal walvissen geteld in Patagonië in Argentinië

- Een stap dichter bij gewassen met twee keer de opbrengst

- Zes belangrijkste celfuncties

- Energiebesparende LED's stimuleren wereldwijd lichtvervuiling

- Behoud oproep aan zaagviskwekerij

- Fysische en chemische eigenschappen van lipiden

- De voordelen en nadelen van het Bacillus-expressiesysteem

- Jagen op ooien met dikhoornschapen zou meer trofeerammen kunnen opleveren

Onderzoekers lossen een mysterie in de Colorado-rivier op

Onderzoekers lossen een mysterie in de Colorado-rivier op Kosten van natuurrampen stijgen aan de bovenkant

Kosten van natuurrampen stijgen aan de bovenkant Kleine nanodeeltjes zorgen voor grote verbetering van medische beeldvorming

Kleine nanodeeltjes zorgen voor grote verbetering van medische beeldvorming Koude atomen bieden een glimp van platte fysica

Koude atomen bieden een glimp van platte fysica Volgende stap op weg naar een efficiënte biobrandstofcel

Volgende stap op weg naar een efficiënte biobrandstofcel Californische tieners die vrijwilligerswerk doen en deelnemen aan het maatschappelijk leven zijn gezonder, hoger streven in het onderwijs, studie vondsten

Californische tieners die vrijwilligerswerk doen en deelnemen aan het maatschappelijk leven zijn gezonder, hoger streven in het onderwijs, studie vondsten CHESS-röntgenfoto's laten zien hoe je kristallen uit kristallen kunt laten groeien

CHESS-röntgenfoto's laten zien hoe je kristallen uit kristallen kunt laten groeien VS zeggen dat Chinese leger massa's Amerikaanse gegevens heeft gestolen

VS zeggen dat Chinese leger massa's Amerikaanse gegevens heeft gestolen

- Elektronica

- Biologie

- Zonsverduistering

- Wiskunde

- French | Italian | Portuguese | Swedish | German | Dutch | Danish | Norway | Spanish |

-

Wetenschap © https://nl.scienceaq.com