Wetenschap

Nieuwe exploitatietechnieken en verdedigingen voor DOP-aanvallen

Krediet:Lange Cheng

Met data-georiënteerde aanvallen kunnen hackers niet-controleerbare data manipuleren en het gedrag van een programma veranderen, veroorzaakt vaak aanzienlijke schade aan de betrokken systemen. Onderzoekers van Virginia Tech, Clemson-universiteit, Pennsylvania State University en Aalto University hebben onlangs nieuwe exploitatietechnieken ontdekt voor dit type aanval. die zouden kunnen bijdragen aan het ontwerp van effectievere verdedigingswerken.

"De data-georiënteerde programmering (DOP) aanval, waarmee men voor het eerst privé OpenSSL-sleutels van een server kan stelen zonder te worden gedetecteerd door geavanceerde beveiligingscontroles, kwam voor het eerst uit in 2016, "Dafne Yao, een van de onderzoekers die het onderzoek heeft uitgevoerd, vertelde TechXplore. "DOP-aanvallen lijken vrij onoverwinnelijk. Ons hele team was geïntrigeerd en wilde weten wat voor soort detectie DOP zou kunnen stoppen."

Momenteel, er zijn twee hoofdtypen van geheugencorruptie-aanvallen:control-flow en data-georiënteerde aanvallen. Control-flow-aanvallen kunnen controlegegevens beschadigen, zoals het retouradres of de codewijzer, in de geheugenruimte van een programma, uiteindelijk het omleiden van de controlestroom van het programma (d.w.z. de volgorde van uitvoering). Data-georiënteerde aanvallen, anderzijds, zijn ontworpen om het goedaardige gedrag van een programma te veranderen door de niet-controlegegevens te manipuleren zonder de integriteit van de controlestroom te schenden. Ondanks hun verschillen, beide soorten aanvallen kunnen ernstige schade toebrengen aan een computersysteem.

De belangrijkste doelstellingen van het onderzoek van Yao en haar collega's waren het ontrafelen van data-georiënteerde aanvallen, help verdedigers om ze beter te begrijpen, en identificeer categorieën van programmagedrag die DOP kan beïnvloeden. In aanvulling, de onderzoekers wilden experimenteel bewijs leveren van de gedragsverschillen tussen DOP en normale executies.

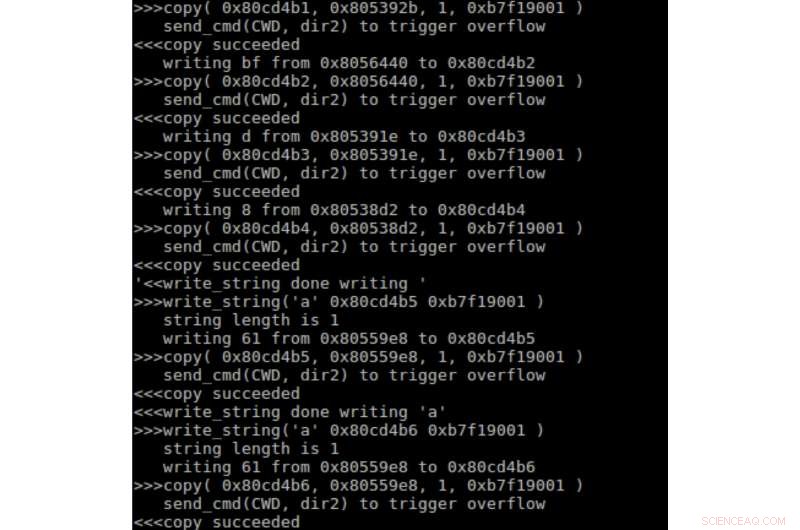

De onderzoekers van de Aalto University, Hans Liljestrand, Thomas Nyman en N. Asokan, een DOP-exploit gereproduceerd op basis van eerder onderzoek voor een machine die Intel Processor Trace (PT) ondersteunt. Deze DOP-exploit was behulpzaam bij het experimenteel aantonen van de verschillen tussen DOP en normale uitvoeringen.

"Onze intuïtie is dat programma's zich op de een of andere manier anders moeten gedragen onder de complexe DOP-aanval, " zei Yao. "De frequenties van sommige operaties moeten tijdens DOP veranderd zijn. Ons werk is geen uitvinding van nieuwe data-georiënteerde aanvallen, toch bieden we een uitgebreide en diepgaande beschrijving van hen."

Hoewel DOP-aanvallen steeds vaker voorkomen, tot dusver, zeer weinig studies hebben geprobeerd de bedreigingen die ze vormen in detail aan te pakken. Deze aanvallen beschadigen doorgaans belangrijke gegevensvariabelen die direct of indirect worden gebruikt voor besluitvorming en configuratie.

"Het gevaar van datagerichte aanvallen, inclusief DOP en de nieuwere blokgeoriënteerde programmering (BOP), is dat ze niet knoeien met de controlestroom van een slachtofferprogramma, " legde Yao uit. "Dus, het ontwijkt de populaire control-flow integriteit (CFI) detectie. Vanuit een aanvalsperspectief data-georiënteerde aanvallen zijn veel voordeliger dan return-oriented programming (ROP), omdat de basis ROP-aanvallen de integriteit van de controlestroom op grote schaal schenden en gemakkelijk kunnen worden gedetecteerd door CFI-oplossingen."

In hun studie hebben Yao en haar collega's brachten data-georiënteerde exploits in kaart, inclusief DOP-aanvallen, hun veronderstellingen uiteenzetten, eisen en mogelijkheden. Vervolgens hebben ze de haalbaarheid van hun nieuwe op anomalie gebaseerde detectiemethode experimenteel beoordeeld.

"We leveren concreet empirisch bewijs dat aantoont dat een programma onder een DOP-aanval op meerdere manieren wezenlijk verschillende gedragspatronen vertoont, inclusief de frequentie van paarsgewijze controleoverdrachten, de frequentie van functie-aanroepen, branchecorrelaties, en onverenigbaar vertakkingsgedrag, " zei Yao. "We hebben aangetoond dat deze verschillen, veroorzaakt door DOP-aanvallen, zich manifesteren in low-level Intel PT, een zeer efficiënt loggingmechanisme op instructieniveau, logboeken, die verzameld en geobserveerd kunnen worden. Bijvoorbeeld, normale sporen en DOP-sporen vertonen sterke verschillen in op PCA gebaseerde clusteranalyse."

In hun testen, Yao en haar collega's merkten op dat DOP-aanvallen bijwerkingen veroorzaken op meerdere niveaus van het controlestroomgedrag van een getroffen programma, die zich vaak manifesteren in PT-sporen. Hoewel DOP-aanvallen de volgorde van de controlestroom van een programma niet veranderen, ze kunnen de frequentie- en correlatie-eigenschappen wijzigen. De onderzoekers gaven ook een overzicht van niet-detecteerbare gevallen, waarin datagerichte aanvallen geen frequentie- of correlatieafwijkingen vertonen. In de toekomst, hun bevindingen zouden kunnen helpen bij de ontwikkeling van een effectievere verdediging tegen DOP-aanvallen.

"In ons toekomstig onderzoek we zijn van plan de technische uitdagingen aan te gaan die gepaard gaan met het bouwen van een inzetbare DOP-verdediging, " zei Yao. "We zijn vooral geïnteresseerd in het verkennen van diepgaand leren bij het detecteren van DOP-geïnduceerde anomalieën uit de enorme hoeveelheid PT-logboeken op laag niveau. De belangrijkste uitdaging in dit onderzoeksgebied is het vinden van een manier om buitensporige valse alarmen bij detectie te voorkomen."

© 2019 Wetenschap X Netwerk

Natte aluminiumhydroxide- en oxyhydroxidedeeltjes geven waterstof af bij bestraling

Natte aluminiumhydroxide- en oxyhydroxidedeeltjes geven waterstof af bij bestraling waren heet, vochtige zomers de sleutel tot de oorsprong van het leven?

waren heet, vochtige zomers de sleutel tot de oorsprong van het leven? Wat is het effect van PH op levende organismen?

Wat is het effect van PH op levende organismen?  Veelgebruikte medicijnbron voor inzichten in de vorming van vlinderkristallen

Veelgebruikte medicijnbron voor inzichten in de vorming van vlinderkristallen Nieuwe inzichten in het faalmechanisme van lithium-ionbatterijen

Nieuwe inzichten in het faalmechanisme van lithium-ionbatterijen

St. Vincent wacht op nieuwe vulkanische explosies als er hulp arriveert

St. Vincent wacht op nieuwe vulkanische explosies als er hulp arriveert Wetenschappers brengen diepste delen van Zuidelijke Oceaan in kaart

Wetenschappers brengen diepste delen van Zuidelijke Oceaan in kaart Bacteriën kunnen meer bijdragen aan klimaatverandering naarmate de planeet warmer wordt

Bacteriën kunnen meer bijdragen aan klimaatverandering naarmate de planeet warmer wordt Siciliaans dorp ruimt as op, stenen van de uitbarsting van de Etna

Siciliaans dorp ruimt as op, stenen van de uitbarsting van de Etna Studie vindt grote besparingen bij het verwijderen van dammen boven reparaties

Studie vindt grote besparingen bij het verwijderen van dammen boven reparaties

Hoofdlijnen

- De allereerste tagging van Amazone-dolfijnen om de inspanningen voor natuurbehoud te stimuleren

- Overeenkomsten tussen bacteriën en protisten

- Hoe werken vaccins met het immuunsysteem?

- Robotapparaat volgt plantengroei op cellulair niveau

- Genoomonderzoek daagt eerder begrip van de oorsprong van fotosynthese uit

- Onderzoek opent poorten voor betere gerichte medicijnen

- Het korstmos dat zijn voortplantingsstrategie verandert afhankelijk van het klimaat

- Uitvindingen in 1947

- Wat zijn de functies van microfilamenten en microtubuli?

Make-up en wetenschap Eerlijke ideeën

Make-up en wetenschap Eerlijke ideeën  Gouden aanraking van onderzoekers verbetert kwantumtechnologie

Gouden aanraking van onderzoekers verbetert kwantumtechnologie Laser maakt foto's van elektronen in kristallen

Laser maakt foto's van elektronen in kristallen Zonne- en windenergie behouden grondwater voor droogte, landbouw

Zonne- en windenergie behouden grondwater voor droogte, landbouw Marsrover Curiosity onderzoekt mogelijke modderscheuren

Marsrover Curiosity onderzoekt mogelijke modderscheuren MUSE werpt meer licht op de centrale kinematica van Messier 15

MUSE werpt meer licht op de centrale kinematica van Messier 15 Adsorberen of niet adsorberen? Dat is de vraag

Adsorberen of niet adsorberen? Dat is de vraag Röntgenvergrootglas verbetert het zicht op verre zwarte gaten

Röntgenvergrootglas verbetert het zicht op verre zwarte gaten

- Elektronica

- Biologie

- Zonsverduistering

- Wiskunde

- French | Italian | Spanish | Portuguese | Swedish | German | Dutch | Danish | Norway |

-

Wetenschap © https://nl.scienceaq.com